Bishop Fox:ランサムウェアに対するゼロトラストセグメンテーションの有効性をテスト

サイバーセキュリティと ランサムウェア の間でイノベーションを起こす競争は、多くの場合、終わりのないいたちごっこのように感じられます。より適切に保護され続けるための組織の絶え間ない取り組みは、多くの場合、イライラするほどほとんど成果を上げていません。

それはなぜか。これは、イルミオのサイバーセキュリティ戦略担当シニアディレクターであるポール・ダント氏とビショップ・フォックスのレッドチームプラクティスディレクターであるトレビン・エッジワース氏が、今月のウェビナー「ゼロトラストセグメンテーションによるランサムウェア防御の強化」で答えようとした長年の疑問です。

Bishop Foxの 「ランサムウェアシナリオエミュレーション2022:評価レポート」 をダウンロードして、ゼロトラストセグメンテーションが10分以内に攻撃者を無効にする方法を確認してください。

ランサムウェアがサイバーセキュリティの取り組みの先を行く方法

ダントとエッジワースは、 ランサムウェア がサイバーセキュリティ業界の最善の努力よりも常に一歩先を行っているように見える理由を正確に分析しました。

「私たちは良くなったと思いますが、同時に敵対者も良くなりました」と、攻撃的なサイバーセキュリティの数十年にわたるベテランであるエッジワース氏は語った。「脅威アクターは、私たちと同じように進化し続けています。あらゆる環境に合わせて高度にカスタマイズされた、人間主導の高度なタイプの攻撃があります。」

エッジワース氏が強調したもう一つの問題は、基本的なセキュリティのベストプラクティスでした。「伝説のフットボールコーチであるヴィンス・ロンバルディは、かつてサッカーボールを掲げて選手たちに『これはサッカーです』と言いました。ロンバルディは選手たちに基本に固執するよう促すことでやる気を起こさせた。これらの退屈な基本がサイバーセキュリティの成功につながります。」

最後に、ランサムウェアや侵害がネットワーク全体に広がるラ テラルムーブメント があります。

「(ランサムウェアにとって)簡単すぎるのは、特定のネットワーク上の侵害されたシステムが 1 つだけであっても、横方向に移動できることです」と Dant 氏は述べています。ハッカーは、 攻撃対象領域 の単一の弱点をゲートウェイとして利用し、ラテラルムーブメントを行い、企業の最も重要な資産を探し回ることがよくあります。これにより、ハッカーは最も苦痛と緊急性を引き起こす可能性があります。

完璧なゼロトラストセグメンテーションテスト環境の構築

では、組織はハッカーが自由に使えるこのツールや機会の猛攻撃にどのように備えればよいのでしょうか?

ビショップ・フォックスは、現実世界の攻撃の複雑さに対して イルミオ・ゼロトラスト・セグメンテーション・プラットフォーム をテストするための方法論を複雑に構築しました。

エッジワースは、ビショップ・フォックスが攻撃側と防御側の両方の役割を果たした一種の実弾試験環境について説明した。

「ビショップ・フォックスは赤と青の両方の面を演じていたので、偏見の可能性を減らす方法で方法論を設計したかったのです」とエッジワースは言いました。「私たちは、できるだけ現実的なシナリオを作成し、そのシナリオをさまざまな防御構成で実行したいと考えていました。これにより、これらの各環境が同様の攻撃に対してどのように機能したかを比較対照することができます。」

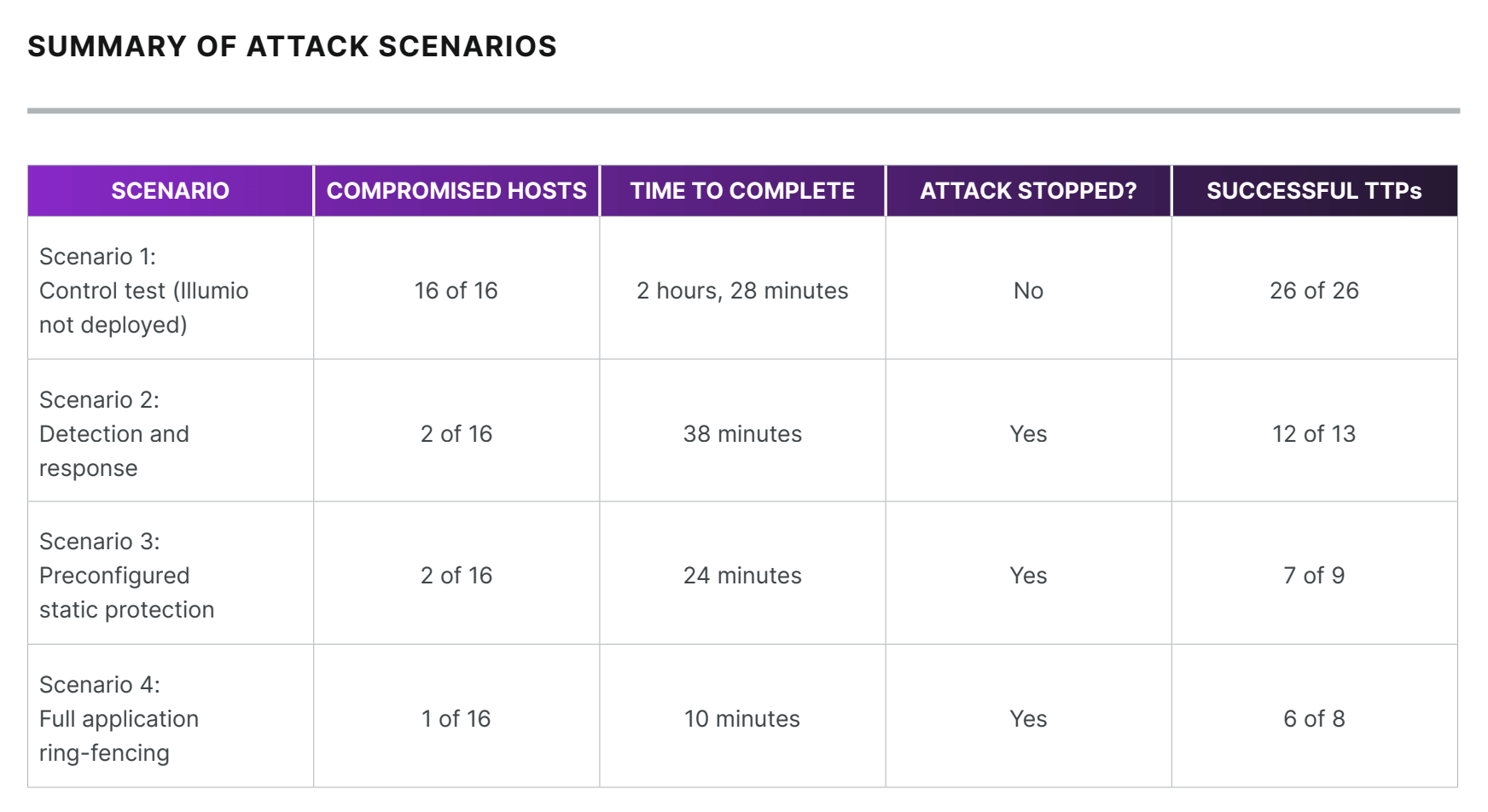

この方法論では、4つの異なる防御構成が必要であり、それぞれが前回よりも堅牢でした。

- イルミオの機能のない手つかずの制御シナリオ

- モニターモードのみの検出および応答モデル

- 既知および一般的なランサムウェア株をキーとする基本的なセグメンテーションポリシーを備えた事前構成された静的保護

- 独自のルールを備えたカスタムIllumioゼロ トラスト セグメンテーションポリシーを含む、完全なアプリケーションリングフェンシング

各構成は同じ攻撃パターンに対してテストされ、各システムの有効性を測定する包括的なデータを収集することができました。ダント氏は、過去に倫理的なハッカーとして、このテストの精度が、攻撃者が組織に投げかける内容の期待に驚くほどよく合致していることに注目しました。

ビショップ・フォックスのエミュレーション・データの解釈

各フェーズがテストされた後、結果のデータにより物事が非常に明確になりました。

Bishop Fox のエミュレートされた攻撃のたびに、侵害されたホストが減り、検出と封じ込めにかかる時間が短縮され、攻撃者が実行した TTP が成功する回数も減少しました。

フェイズ4で イルミオコア が完全に展開されたため、攻撃は驚くべき10分で消滅した。

「それを証明するには、環境内の脅威を実際にシミュレートし、その結果を分析することほど良い方法はありません」とエッジワース氏は指摘します。

ビショップ・フォックスのテスト環境の厳格さは、ゼロトラスト・セグメンテーションと イルミオ・ゼロトラスト・セグメンテーション・プラットフォームをさらに正当化しました。

「ゼロトラストセグメンテーションが 、ラテラルムーブメントを防ぐ上でいかに有効なコントロールであるかを非常に明確に理解できます」とダント氏は述べています。「新たなレベルの可視性を実現しているだけでなく、攻撃者がネットワークのあるポイントを侵害できた場合、ZTSによってその攻撃の実行が非常に困難になるという確信を組織に提供できるようになりました。」

お問い合わせ イルミオの専門家との相談とデモをスケジュールするには。

.png)