ジョン・キンダーヴァグとマイケル・ファーナムによって打ち破られた5つのゼロトラスト神話

2010年、John Kindervagは、彼が作成したゼロトラストの新しい概念を詳述したレポート「 No More Chewy Centers: Introducing The Zero Trust Model Of Information Security」を出版しました。

彼がこの概念を導入してから約 15 年間で、サイバーセキュリティ業界で広く採用されています。しかし、その定義も時間の経過とともに誤解されてきました。サイバーレジリエンスに向けて取り組む組織を迷わせるゼロトラストの神話がいくつか浮かび上がっています。

現在、イルミオのチーフエバンジェリストであるキンダーヴァグ氏は、事実を正す準備ができています。そのため、彼はTrace3のアドバイザリーCISOであるMichael Farnum氏とともに炉辺談話を行い、業界で見られる最も一般的なゼロトラスト神話とその背後にある真実について話し合いました。

オン デマンドでディスカッションの全文を視聴し、読み続けてゼロトラストの作成者と主要なセキュリティ専門家から真実を入手してください。

John Kindervagのゼロトラストの定義

Kindervag氏のレポートのユニークなタイトル「No More Chewy Centers」は、情報セキュリティにおける古いことわざである「私たちは、ネットワークをM&Mのようなものにしたい、外側は硬くカリカリ、中心は柔らかく歯ごたえのあるものにしたい」と彼が言うことに由来しています。モットーは、サイバーセキュリティの伝統的な信頼モデルに基づいています。攻撃者は、安全なネットワーク境界の「ハードクランチアウトサイド」を通過できないことを前提としています。

しかし、Kindervagが説明するように、「今日の新しい脅威の状況では、これはもはやセキュリティを強化する効果的な方法ではありません。攻撃者がシェルを通過すると、ネットワーク内のすべてのリソースにアクセスできるようになります。」

ゼロトラストモデルは、この古いセキュリティモデルに対するKindervagの対応です。

「ゼロトラストは戦略です。それは製品ではありません。買えない」と彼は語った。

ゼロトラストは、次の 2 つのことを行うように設計されています。

- データ侵害の阻止 (Kindervagは、データ侵害を、機密データまたは規制されたデータがネットワークまたはシステムから悪意のある攻撃者の手に流出した場合のインシデントと定義しています)

- サイバー攻撃の成功を阻止

ゼロトラストは、これら2つのことを戦略的レベルで成し遂げるためのロードマップを提供します。適切な戦術とテクノロジーを導くのに役立ちます。

「サイバーセキュリティは旅であり、目的地ではありません。ゼロトラストにも同じことが当てはまると思います」と彼は指摘した。

Kindervagのゼロトラストへの5つのステップ

- 保護サーフェスを定義します。 攻撃対象領域は常に進化しているため、攻撃対象領域を制御することはできませんが、組織の保護対象領域を小さく、簡単に知られる部分に縮小することはできます。通常、保護サーフェスには、単一のデータ要素、サービス、または資産が含まれます。

- 通信と交通の流れをマッピングします。 システムがどのように機能するかを理解しなければ、システムを保護することはできません。環境を可視化することで、制御が必要な場所がわかります。

- ゼロトラスト環境を構築します。 ネットワークを完全に可視化したら、各保護面に合わせた制御の実装を開始できます。

- ゼロトラストセキュリティポリシーを作成します。 許可されたトラフィックのみが保護サーフェスのリソースにアクセスできるようにするきめ細かなルールを提供するポリシーを構築します。

- ネットワークを監視および保守します。 テレメトリをネットワークに注入し、セキュリティを継続的に向上させ、回復力のある脆弱なシステムを構築するフィードバック ループを構築します。

ゼロトラスト神話 #1: サイバーセキュリティとゼロトラストには定義された基準がある

「世界にはサイバーセキュリティ基準はありません」とキンダーヴァグ氏は語った。ゼロトラストに関するレポートが公開されているにもかかわらず、NISTやCISAなどの組織はサイバーセキュリティ基準を設定せず、ガイダンスを提供するだけです。

「 CISAのゼロトラスト成熟度モデル (ZTMM)を読むと、それが選択できる方法の1つであると言われています。彼らはまったく規範的ではありませんし、私もそうではありません」と彼は説明した。

これは、ゼロトラストの標準がないことも意味します。すべての組織はユニークであり、ゼロトラストを構築するために独自のアプローチを取る必要があります。セキュリティ ガイダンスは非常に役立ちますが、必ずしも最善の方法ではありません。

ゼロトラスト神話 #2: チェックリストに従うことでゼロトラストを取得できます

実際、すべての組織のゼロトラストへの取り組みは異なります。それは、規模、成長、予算、リソースによって異なります。

「成熟度モデルのどこに焦点を当てたいのか、そしてそれに到達するために何をする必要があるのかを理解することが重要です」とキンダーヴァッグ氏は説明した。

Kindervag では、組織の保護サーフェスから始めることをお勧めします。チームは、何を守る必要があるのかを問わなければなりません。これは、最も重要な資産を保護するための準備を積極的に行うのではなく、脅威に対応するという終わりのない無益なサイクルを開始する可能性がある攻撃対象領域から始まるアプローチとは異なります。

Farnum氏は、Trace3では、攻撃対象領域に焦点を当ててゼロトラストへの取り組みを開始した組織をよく見かけますが、落とし穴に遭遇していることに同意しました。代わりに、Trace3 は、最初に保護面を特定することで、Kindervag のゼロ トラストへの 5 つのステップを使用することをクライアントに奨励しています。

ゼロトラスト神話 #3: ゼロトラストは単なるアイデンティティセキュリティです

Kindervag 氏は、ゼロトラストを「文字通り」にしすぎないように警告しました。多くのセキュリティリーダーにとって、これは成熟度モデルに厳密に従いすぎているように見えるかもしれません。

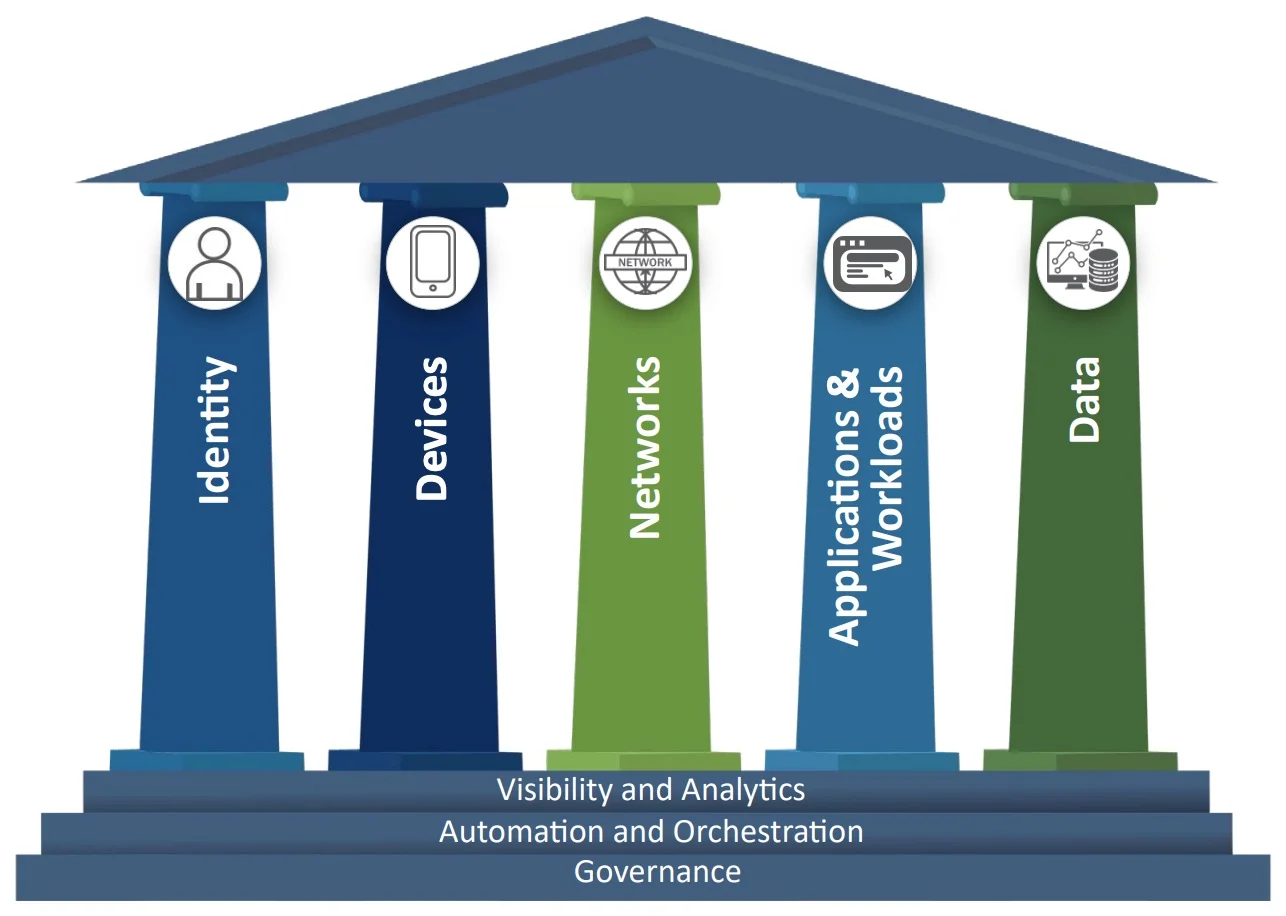

「人々は、アイデンティティのすべてを最初に行わなければならないと感じています。なぜなら、それがゼロトラストの最初の柱だからです」とキンダーヴァッグ氏は語った。代わりに、彼は組織に独自の保護面に目を向け、最も重要なリソースを保護するゼロトラストの柱に最初に焦点を当てることを奨励しています。

「垂直方向だけでなく、水平方向に見る必要があります」とキンダーヴァッグ氏は説明した。

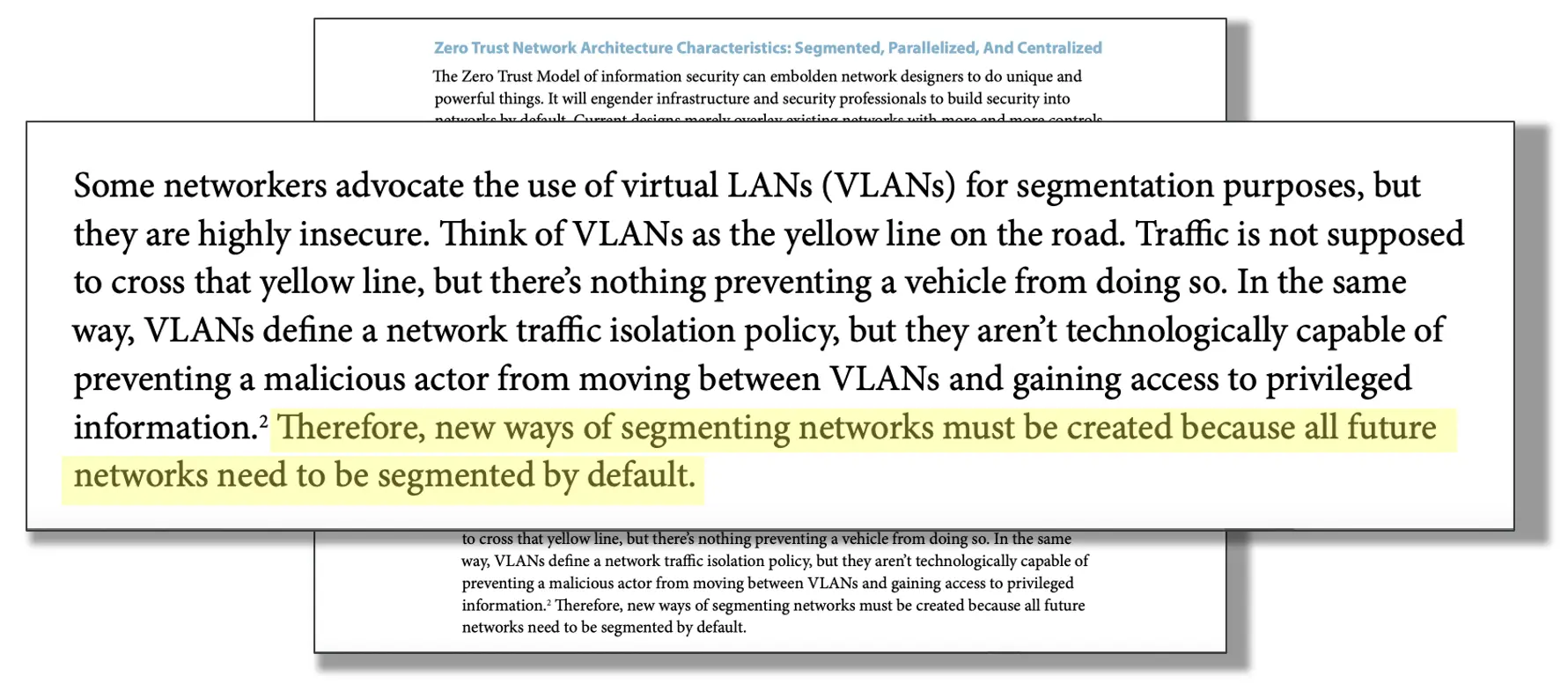

これは多くの場合、組織がアイデンティティではなくセグメンテーションに焦点を当てる必要があることを意味します。13年前、Kindervagはゼロトラストに関する2番目のレポート「 ネットワークのDNAにセキュリティを組み込む:ゼロトラストネットワークアーキテクチャ」で、セグメンテーションをゼロトラストの中核に据えています。同氏がレポートで述べているように、「将来のすべてのネットワークはデフォルトでセグメント化する必要があるため、ネットワークをセグメント化する新しい方法を作成する必要があります。」

セグメンテーションは、 ゼロトラストセグメンテーションとも呼ばれ、ゼロトラストの重要な部分です。ゼロトラストは、なしでは達成できません。

ゼロトラスト神話 #4: ゼロトラストプラットフォームを購入すると、ゼロトラストセキュリティが確保されることを意味します

サイバーセキュリティ業界に携わっている人なら、防御という言葉を深く聞いたことがあるでしょう。しかし、多くの組織にとって、この概念は「詳細な費用」に変わっているとキンダーヴァッグ氏は言います。

セキュリティソリューションにこれまで以上に多くの費用を費やしているのに、なぜ組織は依然として深刻なサイバーインシデントに苦しんでいるのでしょうか?

「セキュリティが十分なものを購入したり、十分なお金を費やしたりすることであるなら、私たちはそれを実行しました」とキンダーヴァッグ氏は語った。

ファーナム氏は、多くの企業が何を保護する必要があるのかを最初に理解せずにセキュリティプラットフォームに資金を費やしているのを見ていると述べた。Trace3 は、クライアントに、これ以上購入する前にゼロトラストについての考え方を変えることを奨励しています。彼らは、ネットワークを可視化し、セキュリティで最も重要なものを知ることに戻っています。

キンダーヴァグはこのアプローチを支持しました。「私たちは、魔法のような妖精の粉のように自動的に動作するようにしたいだけです。しかし、それは仕組みではありません。常にプロテクトサーフェスから始めます。」

ゼロトラスト神話 #5: 「ゼロトラスト」は、古いセキュリティ概念の新しいパッケージにすぎません

サイバーセキュリティ業界の一部は、ゼロトラストの有効性に疑問を呈しています。彼らはそれを、古いアイデアを新しく包んだマーケティング用語として非難しました。

しかし、キンダーヴァグにとって、これは彼らが概念を誤解していることを示しているだけです。「ゼロトラスト以前のゼロトラストとは何でしたか?ゼロトラストはありませんでした。それが問題だった」と彼は語った。

20世紀には 、境界ベースのセキュリティに焦点が当てられていました。ネットワークは外側から内側に設計されており、外部は信頼できず、内部は信頼されていました。これにより、内部に完全に広がったフラットネットワークが作成されました。この設計により、攻撃者はネットワーク内に侵入できるだけでなく、数日、数週間、数か月、場合によっては数年にわたってネットワークに留まることができます。

「考え方をリセットする必要があります」とファーナムも同意した。「すべてのインターフェースは信頼できないべきです。ネットワークが稼働しているからといって、それが安全であるとは限りません。」

イルミオ + Trace3 がゼロトラスト戦略を推進するパートナー

Trace3 は、サイバーセキュリティを含む IT 領域全体の構築、革新、管理を支援する大手テクノロジー コンサルティング会社です。彼らはイルミオと提携して、クライアントがゼロトラストセグメンテーションでゼロトラストセキュリティを構築できるよう支援しています。

このパートナーシップは、ゼロトラストアーキテクチャの構築と実装のための包括的なアプローチを提供します。Trace3の戦略的専門知識とイルミオの高度なセグメンテーションテクノロジーを組み合わせることで、組織のセキュリティニーズに合ったゼロトラストへのカスタマイズされたアプローチを見つけることができます。

Kindervag と Farnum の 会話全文をオンデマンドでご覧ください。Illumio + Trace3が組織のゼロトラスト構築にどのように役立つかについては、今すぐお問い合わせください。

.png)

.webp)