.png)

Nord, Sud, Est, Ouest - Sécuriser votre réseau avec la confiance zéro

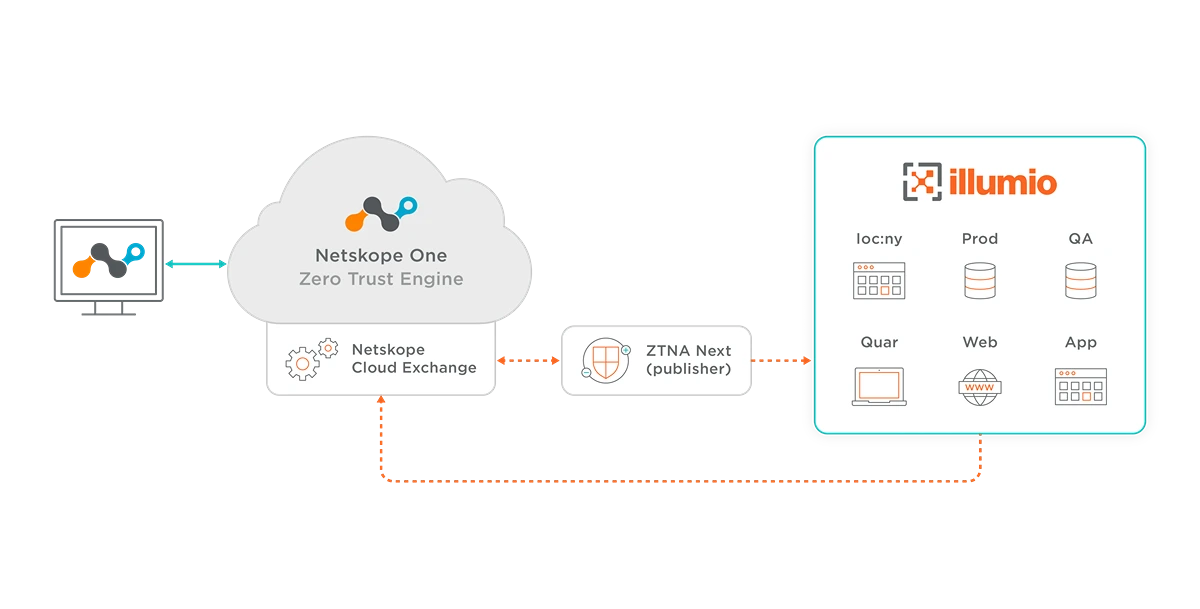

Découvrez comment élaborer une stratégie de confiance zéro avec ZTNA et ZTS dans cette note technique conjointe avec Netskope et Illumio par Actual Tech Media.

Points saillants

Principaux avantages

Aperçu des actifs

Plus de dix ans après sa création par John Kindervag, la stratégie de sécurité Zero Trust est devenue la norme de facto pour les organisations qui aspirent à atteindre une posture de cybersécurité robuste dans leurs environnements multi-cloud et hybrides.

Le National Institute of Standards and Technology (NIST) des États-Unis prescrit trois points d'application clés de l'architecture de confiance zéro (ZTA) : l'identité, l'accès au réseau et la segmentation de la charge de travail. L'identité est mise en œuvre avec des contrôles de gestion de l'identité et de l'accès (IAM) qui comprennent l'authentification multifactorielle (MFA), la biométrie et les contrôles d'accès basés sur les attributs (ABAC), entre autres.

Dans cette fiche technique, nous expliquons comment mettre en œuvre l'accès au réseau et la segmentation de la charge de travail dans une ZTA avec Zero Trust Network Access (ZTNA) et Zero Trust Segmentation (ZTS).

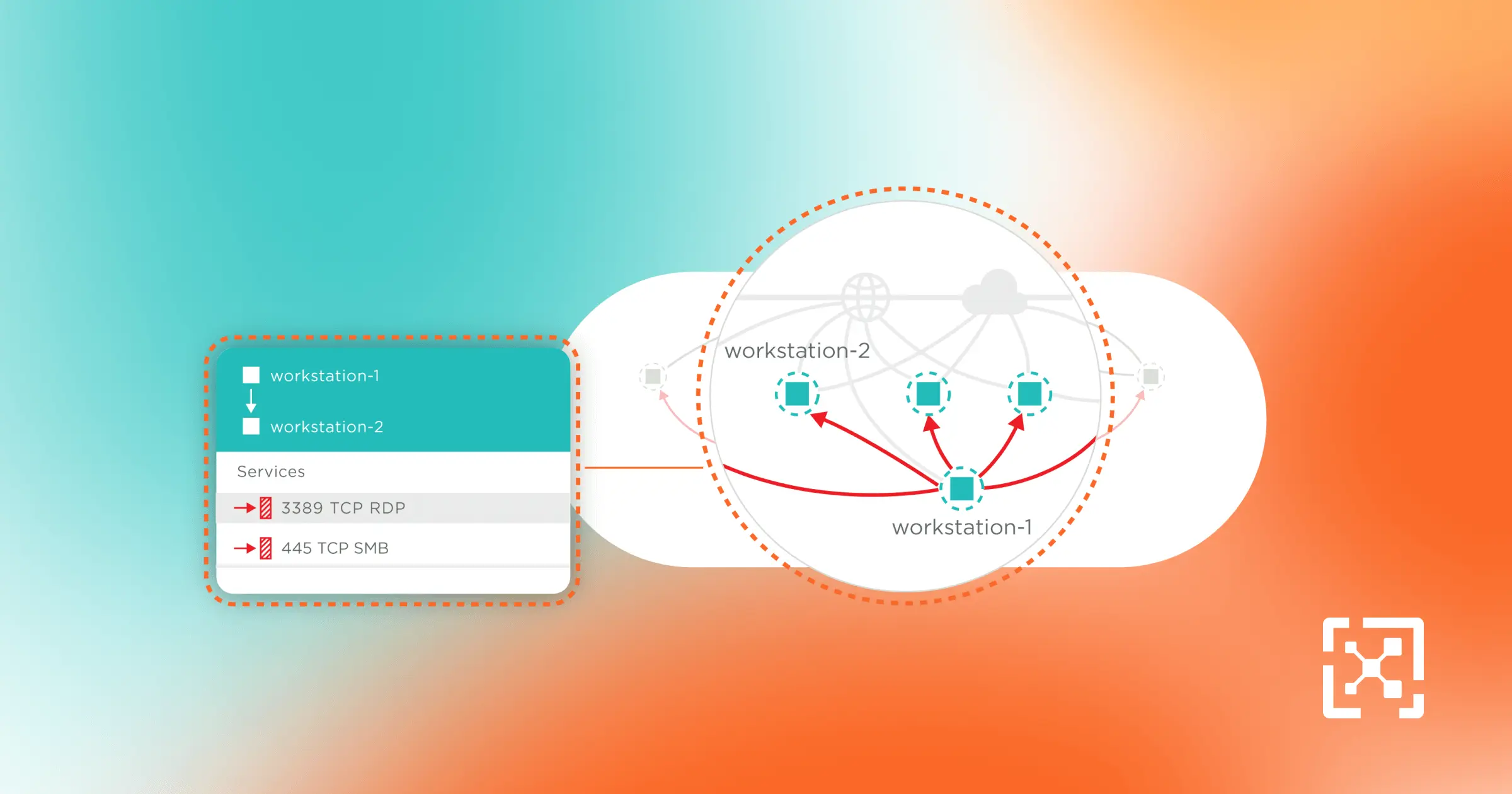

Supposons une rupture.

Minimiser l'impact.

Augmenter la résilience.

Vous souhaitez en savoir plus sur la segmentation zéro confiance ?

.webp)