Renseignements sur les menaces : Un guide complet pour les organisations

Les organisations utilisent différents types de renseignements sur les menaces pour identifier les menaces potentielles de cybersécurité auxquelles elles pourraient être confrontées. Découvrez les renseignements sur les menaces grâce à notre guide.

Qu'est-ce que le renseignement sur les menaces ?

Le renseignement sur les menaces désigne la collecte, le traitement et l'analyse de données permettant de comprendre les motivations, les cibles et les méthodes d'attaque d'un acteur de la menace. Il transforme les données brutes en informations exploitables, ce qui permet aux équipes de sécurité de prendre des décisions éclairées et fondées sur des données. Cette approche proactive fait passer les organisations d'une position réactive à une position proactive dans la défense contre les cybermenaces.

Ce guide se penche sur les nuances de la veille sur les menaces, en explorant ses types, son importance, ses stratégies de mise en œuvre, les cas d'utilisation spécifiques à l'industrie et les tendances futures.

Données vs. informations vs. renseignements

Il est essentiel de comprendre les distinctions entre les données, les informations et les renseignements :

- Données : Faits bruts, non traités et sans contexte (par exemple, adresses IP, fichiers journaux).

- Information : Données traitées qui fournissent un certain contexte (par exemple, une liste d'adresses IP suspectes).

- Renseignements : Informations analysées qui offrent des possibilités d'action (par exemple, comprendre qu'une adresse IP spécifique est associée à un acteur connu de la menace qui cible votre secteur d'activité).

Types de renseignements sur les menaces

Les renseignements sur les menaces sont classés en quatre catégories principales :

- Renseignements stratégiques sur les menaces : Analyse de haut niveau axée sur les tendances générales et les motivations des acteurs de la menace. Il aide les dirigeants à prendre des décisions éclairées sur les politiques de sécurité et l'affectation des ressources. citeturn0search21

- Renseignements sur les menaces tactiques : Il détaille les techniques, tactiques et procédures (TTP) spécifiques utilisées par les attaquants. Il aide les équipes de sécurité à comprendre et à atténuer les menaces spécifiques.

- Renseignements sur les menaces opérationnelles : Fournit des informations sur les capacités, les intentions et les opportunités des acteurs de la menace. Il s'agit de comprendre les tactiques et les comportements des acteurs de la menace - les vecteurs d'attaque qu'ils utilisent, les vulnérabilités qu'ils exploitent, les actifs qu'ils ciblent et d'autres caractéristiques qui les définissent.

- Renseignements techniques sur les menaces : Se concentre sur des indicateurs de compromission spécifiques (IoC) tels que les adresses IP malveillantes, les hachages de fichiers ou les noms de domaine. Très détaillée, elle est souvent utilisée pour la détection immédiate des menaces.

Cycle de vie du renseignement sur les menaces

Le processus d'élaboration des renseignements sur les menaces comporte plusieurs étapes :

- Collecte : Collecte de données brutes à partir de diverses sources, y compris les renseignements de sources ouvertes (OSINT), les forums du dark web, les journaux internes et les flux de menaces de l'industrie.

- Traitement : Organiser et filtrer les données collectées afin de supprimer les redondances et les informations non pertinentes.

- L'analyse : Interprétation des données traitées afin d'identifier des modèles, des tendances et des informations exploitables.

- Diffusion : Partager les informations analysées avec les parties prenantes concernées dans un format utilisable.

- Retour d'information : Recueillir des informations sur l'utilité des renseignements afin d'affiner les efforts futurs de collecte et d'analyse.

Sources courantes de renseignements sur les menaces

- Renseignement de source ouverte (OSINT) : Informations accessibles au public provenant de sites web, de médias et de rapports.

- Dark Web : Données provenant de forums et de marchés clandestins où opèrent des acteurs de la menace.

- Journaux internes : Données provenant des propres systèmes d'une organisation, telles que les journaux de pare-feu et les systèmes de détection d'intrusion.

- Flux sectoriels partagés : Plates-formes de collaboration où les organisations partagent des données et des indicateurs sur les menaces.

Pourquoi la veille sur les menaces est-elle importante ?

Dans le paysage moderne de la cybersécurité, le renseignement sur les menaces joue un rôle essentiel :

- Amélioration de la prise de décision : Les alertes de sécurité sont mises en contexte, ce qui permet d'établir des priorités en fonction de l'impact potentiel.

- Détection proactive des menaces : Identifie les menaces émergentes avant qu'elles ne puissent exploiter les vulnérabilités.

- Conformité réglementaire : Vous aidez à respecter les exigences en matière de conformité en comprenant et en atténuant les menaces pertinentes.

- Réponse aux incidents : Offre des informations qui accélèrent le temps de réponse et l'efficacité lors d'incidents de sécurité.

Avantages de la veille sur les menaces pour les organisations

La mise en œuvre d'un solide programme de renseignement sur les menaces présente de nombreux avantages :

- Amélioration de la détection et de la réponse aux menaces : Permet d'identifier et de neutraliser plus rapidement les menaces.

- Amélioration de la posture de sécurité : Comprend l'ensemble des menaces, ce qui permet d'élaborer de meilleures stratégies de défense.

- Réduction de la fatigue liée aux alertes : Aide à filtrer les faux positifs, ce qui permet aux équipes de sécurité de se concentrer sur les menaces réelles.

- Gestion éclairée des risques : Aide à l'identification et à la hiérarchisation des risques en fonction de leur impact potentiel.

- Une meilleure communication : Facilite des discussions plus claires entre les équipes techniques et les dirigeants concernant les menaces et les besoins en matière de sécurité.

- Avantage concurrentiel : Protège la réputation de la marque et renforce la confiance des clients en démontrant un engagement en faveur de la sécurité.

Comment mettre en œuvre efficacement la veille sur les menaces

1. Fixer les objectifs

- S'aligner sur les objectifs de l'entreprise : Veillez à ce que le programme de renseignement sur les menaces soutienne les objectifs généraux de l'organisation.

- Définissez les parties prenantes : Identifiez les personnes qui utiliseront les informations, depuis les équipes techniques jusqu'à la direction générale.

2. Choisissez les bons outils & Technologies

- Plateformes de renseignement sur les menaces (TIP) : Centraliser la collecte et l'analyse des données sur les menaces.

- Intégrations SIEM et SOAR : Intégrer le renseignement dans les systèmes existants de gestion des informations et des événements de sécurité pour des réponses automatisées.

- Flux de menaces : Payants ou gratuits :

- Les flux gratuits fournissent des informations de base et des données provenant de la communauté.

- Les flux payants offrent souvent des informations sélectionnées, enrichies et hautement contextualisées. Ils sont généralement mieux adaptés à une protection au niveau de l'entreprise.

- Les flux gratuits fournissent des informations de base et des données provenant de la communauté.

Conseil d'Illumio : Ne vous fiez pas uniquement aux flux de menaces. Combinez les données des flux avec la visibilité contextuelle de votre propre réseau pour maximiser sa pertinence et son efficacité.

3. Renforcer les capacités internes

- Embauchez ou perfectionnez des analystes des menaces : Constituez une équipe dotée des compétences nécessaires pour interpréter les renseignements sur les menaces et agir en conséquence.

- Favorisez la collaboration entre les services : Les équipes de sécurité doivent communiquer régulièrement avec les équipes informatiques, juridiques, de gestion des risques et de direction.

- Établir des politiques de gouvernance : Veillez à la confidentialité des données, au respect de l'éthique et à la conformité juridique lors de la collecte de renseignements.

4. Collecte et gestion des données

- Conservez des données de haute qualité : Donnez la priorité à la pertinence des données plutôt qu'à leur volume. Ne collectez que ce qui correspond à votre profil de risque.

- Assurez la légalité & Approvisionnement éthique : Évitez les complications juridiques en vous en tenant à des sources approuvées et en vous conformant à des réglementations telles que le GDPR.

5. Analyse et action

- Corrélation avec la télémétrie interne : Superposez des informations externes aux données de votre réseau pour obtenir des informations contextuelles approfondies.

- Créez des rapports exploitables : Le renseignement doit déboucher sur des orientations claires et faciles à comprendre pour les parties prenantes.

- Établir des priorités et coordonner les réponses : Élaborez un plan d'action pour répondre aux différents types de menaces en fonction de la gravité du risque.

Cas d'utilisation du renseignement sur les menaces par secteur

1. Services financiers

- Détecter et bloquer les campagnes d'hameçonnage visant les portails bancaires en ligne.

- Prévenez les menaces internes en surveillant les comportements anormaux des employés.

- Mettez en corrélation les informations sur les menaces avec les systèmes de détection des fraudes pour obtenir des alertes en temps réel.

2. Santé

- Identifier les menaces de ransomware ciblant les dossiers médicaux électroniques (DSE).

- Surveillez le dark web à la recherche de données de patients volées.

- Se conformer à l'HIPAA grâce à une modélisation proactive des menaces.

3. Commerce de détail & eCommerce

- Surveillez la compromission des données des cartes de crédit des clients.

- Suivre les menaces qui pèsent sur la chaîne d'approvisionnement, y compris les fournisseurs tiers vulnérables.

- Se défendre contre les attaques d'usurpation d'identité sur les médias sociaux et les moteurs de recherche.

4. Gouvernement & Défense

- Suivre les acteurs étatiques qui ciblent les infrastructures et les équipements de défense.

- Partager le renseignement avec les partenaires interagences et les centres d'analyse et de partage de l'information (ISAC).

- Suivre les menaces géopolitiques susceptibles d'avoir une incidence sur la position nationale en matière de cybersécurité.

5. Technologie & SaaS

- Identifiez les fuites de clés API ou d'identifiants de connexion à partir de référentiels publics.

- Prévenir les attaques DDoS grâce à des alertes précoces et au renforcement de l'infrastructure.

- Surveillez les dépendances des logiciels libres pour détecter les vulnérabilités de type "zero-day".

Quel que soit votre secteur d'activité, la segmentation au moyen d'outils comme Illumio aide à isoler les menaces et à réduire les mouvements latéraux - ce qui est essentiel lorsque les renseignements révèlent des menaces actives à l'intérieur de votre réseau.

Plateformes de renseignement sur les menaces et fournisseurs

Plusieurs plateformes de renseignement sur les cybermenaces permettent d'automatiser, de contextualiser et d'opérationnaliser les données relatives aux menaces. Les principaux fournisseurs sont les suivants

- Recorded Future - Fort dans l'analyse des menaces en temps réel et l'automatisation.

- ThreatConnect - Idéal pour le flux de travail et l'orchestration.

- Anomali - Connu pour son large éventail d'intégrations et sa solide base de données sur les menaces.

- Mandiant - Offre des services d'élite en matière d'attribution des acteurs de la menace et d'analyse de l'après-attaque.

Caractéristiques principales à évaluer :

- Intégrations : Doit s'intégrer à vos systèmes SIEM, SOAR, pare-feu et billetterie.

- Automatisation : Capacité à tester automatiquement les données relatives aux menaces et à agir en conséquence.

- Personnalisation : Adaptez les tableaux de bord, les alertes et les rapports aux flux de travail internes.

- Partage communautaire : Participez à des réseaux de partage des menaces tels que FS-ISAC ou InfraGard.

Comment rendre opérationnelle la veille sur les menaces

Pour passer de la théorie à la pratique, il faut intégrer le renseignement sur les menaces dans les opérations quotidiennes.

- Intégration dans les outils SIEM & SOAR : Enrichissez les alertes et automatisez les actions de confinement.

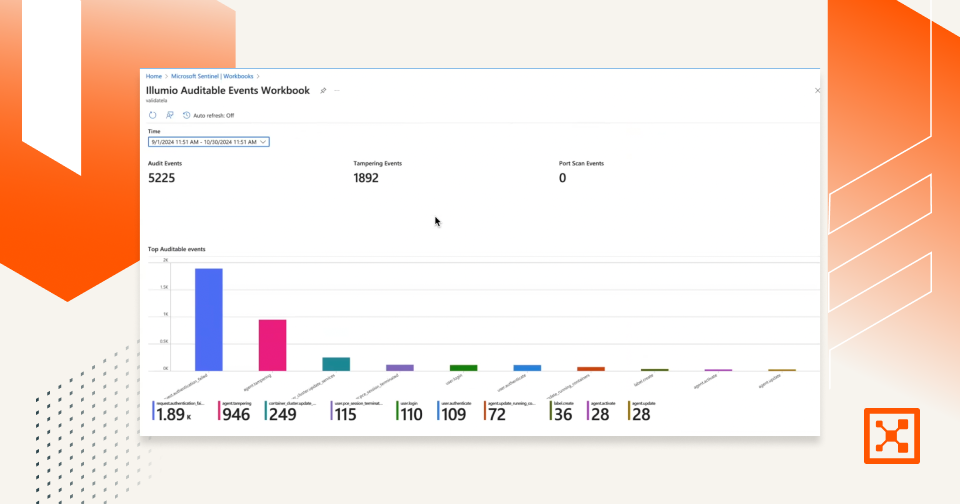

- Élaborer des tableaux de bord sur les menaces : Visualisez les tendances des menaces et les incidents pour toutes les parties prenantes.

- Partage interne : Diffusez des informations sur mesure aux services informatiques, juridiques et de conformité, ainsi qu'à la direction de l'entreprise.

- Partage externe : Participez aux programmes d'échange de renseignements de l'industrie afin de mettre en place une défense collective.

Conseil d'Illumio : Le renseignement opérationnel sur les menaces devient exponentiellement plus puissant lorsqu'il est associé à la visibilité du réseau. Des outils comme Illumio permettent à votre équipe de visualiser instantanément les flux d'applications et d'isoler les systèmes affectés - ce qui est crucial pour des réponses rapides et sûres.

Mesures et indicateurs clés de performance pour mesurer l'efficacité

Vous ne pouvez pas améliorer ce que vous ne mesurez pas. Suivez ces indicateurs pour évaluer votre programme de veille sur les menaces :

- Alertes enrichies de renseignements sur les menaces : Pourcentage d'alertes de sécurité contextualisées à l'aide de renseignements externes.

- Temps de détection (TTD) / temps de réponse (TTR) : rapidité avec laquelle votre équipe peut identifier et contenir les menaces.

- Réduction des faux positifs : Amélioration de la qualité des alertes grâce à des données contextuelles sur les menaces.

- Score de pertinence : fréquence à laquelle les informations sur les menaces correspondent au profil de risque de votre environnement.

- LE RETOUR SUR INVESTISSEMENT : Estimez les économies réalisées grâce aux violations évitées ou à la résolution plus rapide des incidents.

Défis communs et comment les surmonter

- Surcharge d'informations : Concentrez-vous sur les données pertinentes et classées plutôt que de vous noyer dans des flux d'informations non filtrés.

- Pénurie d'analystes qualifiés : Améliorez les compétences de vos équipes internes et tirez parti des services gérés de renseignement sur les menaces.

- Intégration des sources de données : Utilisez des plates-formes qui prennent en charge les API et les formats normalisés de données sur les menaces.

- Garder les données fraîches : Utilisez l'automatisation pour obtenir des flux mis à jour quotidiennement.

- Briser les silos : veillez à ce que les informations soient visibles dans tous les services, et pas seulement dans le SOC.

Tendances futures en matière de renseignement sur les menaces

- AI & Machine Learning : Améliorez la prédiction des menaces et la détection des anomalies à grande échelle.

- Écosystèmes de partage de renseignements sur les menaces : Coopération accrue entre les industries et les gouvernements.

- Renseignement comportemental : Se concentrer sur les modèles de comportement humain pour détecter les menaces d'initiés.

- Architectures de confiance zéro : Une microsegmentation améliorée et un accès au moindre privilège réduisent l'impact des violations.

- Intelligence native dans le nuage : Adapter les flux d'informations aux environnements dynamiques, conteneurisés et sans serveur.

Aperçu d'Illumio : Alors que de plus en plus d'entreprises adoptent la confiance zéro, les renseignements sur les menaces opérationnelles doivent évoluer pour surveiller les charges de travail en mouvement - et pas seulement les points d'extrémité statiques.

Études de cas réels

Étude de cas n° 1 : une institution financière déjoue une campagne d'hameçonnage

Une banque régionale a utilisé une plateforme de veille sur les cybermenaces pour détecter un domaine d'hameçonnage imitant son portail de connexion. Grâce à l'automatisation, le domaine a été bloqué dans son infrastructure en quelques minutes, ce qui a permis de sauver les données des clients et la réputation de la marque.

Étude de cas 2 : Un organisme de santé prévient les ransomwares

Un système hospitalier a surveillé les discussions sur le dark web et a détecté un gang de ransomware qui prévoyait d'exploiter un serveur d'imagerie vulnérable. Les correctifs et la segmentation préventifs ont permis d'éviter l'interruption des services aux patients.

Étude de cas n° 3 : un détaillant met fin à l'usurpation d'identité d'une marque

Un acteur majeur du commerce électronique a découvert de faux comptes de médias sociaux se faisant passer pour un service d'assistance à la clientèle. Les services de renseignement sur les cybermenaces ont repéré les usurpateurs, qui ont été neutralisés avant de lancer une campagne malveillante.

Foire aux questions (FAQ) sur le renseignement sur les menaces

Quelles sont les meilleures sources de renseignements sur les menaces ?

Un mélange d'OSINT, de surveillance du dark web, de télémétrie interne et de flux de menaces de premier ordre est idéal.

Quel est le coût habituel de la veille sur les menaces ?

Elle varie - des outils gratuits aux plateformes d'entreprise à six chiffres, en fonction de votre échelle et de vos besoins.

Les petites entreprises peuvent-elles tirer profit de la veille sur les menaces ?

Tout à fait. Une simple surveillance des tendances en matière de phishing ou de logiciels malveillants peut réduire les risques de manière significative.

En quoi le renseignement sur les menaces diffère-t-il d'un flux de menaces ?

Les flux de menaces fournissent des données brutes. Les renseignements sur les menaces analysent et contextualisent ces données en vue d'une action.

Ai-je besoin d'une équipe spécialisée dans le renseignement sur les menaces ?

Pas nécessairement. Les petites équipes peuvent tirer parti des services gérés ou de l'automatisation pour rester efficaces.

Comment la segmentation zéro confiance améliore-t-elle les informations sur les menaces ?

Il contient les menaces, limite les mouvements latéraux et offre un contexte applicatif clair pour vos données sur les menaces.

Qu'est-ce que la veille stratégique en matière de cybersécurité ?

Il fournit un aperçu de haut niveau des tendances et des motivations de la menace mondiale, utile pour les décisions des dirigeants.

Que sont les indicateurs de compromission (IoC) ?

Les IoC sont des artefacts médico-légaux tels que des adresses IP, des hachages ou des URL qui signalent une activité malveillante.

Comment la veille sur les menaces peut-elle contribuer à la conformité ?

Il permet de répondre aux exigences en matière de surveillance continue et de plans de réponse documentés dans des cadres tels que NIST, HIPAA et PCI-DSS.

Les renseignements sur les menaces sont-ils utiles après une attaque ?

Oui. L'analyse post-incident à l'aide de renseignements sur les menaces peut révéler comment l'attaque s'est produite et empêcher qu'elle ne se reproduise.

Conclusion

Le renseignement sur les menaces n'est plus un atout pour les entreprises, c'est une nécessité. En transformant les données brutes en informations contextuelles exploitables, les entreprises peuvent se défendre de manière proactive contre les menaces sophistiquées d'aujourd'hui.

Avec la bonne combinaison d'outils, d'expertise interne et de plateformes comme Illumio, le renseignement sur les menaces passe d'une fonction statique à un moteur de sécurité vivant.

Commencez modestement. Mesurez tout. Réalisez des économies d'échelle intelligentes. C'est ainsi que les organisations renforcent leur résilience face à un paysage de menaces volatile.

.png)

.webp)