Qu'est-ce que Shift Left Security ?

Qu'est-ce que Shift Left Security ?

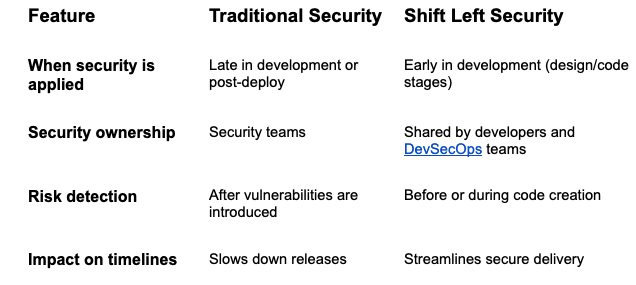

La sécurité décalée vers la gauche est une approche de développement qui intègre la sécurité plus tôt, ou "vers la gauche," dans le cycle de développement du logiciel (SDLC). Au lieu d'attendre les phases de test ou de déploiement pour identifier les vulnérabilités, les pratiques de sécurité sont intégrées dès les premières étapes du codage et de la conception. Cette stratégie proactive permet aux équipes de détecter et de résoudre les problèmes plus rapidement, de réduire les risques et d'accélérer la livraison.

En "passant à gauche", les organisations peuvent éviter les conséquences coûteuses et fastidieuses de la correction des vulnérabilités une fois que le logiciel a déjà été construit ou publié.

Déplacement vers la gauche par rapport à la sécurité traditionnelle

Shift left est à la base des pratiques DevSecOps modernes, visant à intégrer le codage sécurisé dans le flux de travail quotidien du développeur.

Pourquoi la sécurité du "Shift Left" est-elle importante ?

- Réduire la dette de sécurité: Il est beaucoup moins coûteux de détecter rapidement les vulnérabilités que de les corriger en cours de production.

- Responsabilise les développeurs: Les développeurs peuvent identifier et résoudre les problèmes directement, sans goulots d'étranglement.

- Permet des mises à jour plus rapides: Le code sécurisé est livré plus efficacement.

- Amélioration de la collaboration: La sécurité, le développement et les opérations collaborent au sein d'une équipe unifiée.

- Minimise les surfaces d'attaque: Des tests et une validation précoces permettent d'éviter que des failles exploitables n'atteignent la production.

Les cyberattaques étant de plus en plus sophistiquées, l'intégration de la sécurité dès le début du processus est une nécessité stratégique.

Principaux éléments de la sécurité "Shift Left

- Pratiques de codage sécurisées

- Appliquer les normes et les lignes directrices en matière de sécurité au niveau du code.

- Sensibilisez les développeurs par des formations régulières et des champions de la sécurité.

- Analyse automatisée du code

- Utiliser des outils de test statique de la sécurité des applications (SAST) et d'analyse des données (linting).

- Intégrez les analyses directement dans les pipelines CI et les IDE.

- Modélisation de la menace

- Évaluer les risques pendant les phases de conception et d'architecture.

- Identifiez rapidement les cas potentiels d'utilisation abusive.

- Tests unitaires de sécurité

- Incluez des cas de test qui valident le comportement sécurisé et les conditions limites.

- Exécuté dans le cadre du processus de construction automatisé.

- Gestion des secrets

- Détecter les secrets codés en dur et imposer l'utilisation de coffres-forts secrets.

- IaC et sécurité des conteneurs

- Examinez les modèles d'infrastructure en tant que code et les images de conteneurs pour détecter les mauvaises configurations et les vulnérabilités.

Foire aux questions

1. La sécurité shift left est-elle réservée aux développeurs ?

Bien que les développeurs jouent un rôle clé, c'est un effort de collaboration entre les équipes de sécurité, de DevOps et d'ingénierie pour intégrer la sécurité tout au long du cycle de développement durable.

2. En quoi le shift left est-il différent du DevSecOps ?

DevSecOps est la culture et la pratique plus large de l'intégration de la sécurité dans DevOps. L'une de ses principales stratégies consiste à passer à gauche, en mettant l'accent sur les tests de sécurité précoces.

3. Le déplacement vers la gauche ralentit-il le développement ?

Bien au contraire. En détectant les problèmes à temps, les équipes évitent les retards causés par des surprises de dernière minute en matière de sécurité ou par des remaniements.

Comment Illumio soutient la sécurité du virage à gauche

Alors que la sécurité du "shift left" se concentre sur la détection des vulnérabilités dès le début du développement, la sécurisation de l'environnement de production reste essentielle. Illumio complète les stratégies de " shift left " en limitant l'impact de tout problème non détecté qui se retrouve en production.

Grâce à la visibilité et à la segmentation des applications en temps réel, Illumio aide les organisations à prévenir les mouvements latéraux et à réduire le rayon d'action des vulnérabilités exploitées, même si elles échappent aux premiers contrôles de sécurité.

Conclusion

Shift left security place la sécurité plus tôt dans le cycle de développement, ce qui permet aux équipes de créer des logiciels sécurisés plus rapidement et avec moins de risques. En combinant les tests proactifs, l'habilitation des développeurs et l'automatisation, les entreprises peuvent intégrer la sécurité dans la base de chaque application plutôt que de la patcher ultérieurement.

.png)