Le guide définitif de la sécurité des conteneurs

Vos conteneurs sont-ils sécurisés ?

Les conteneurs ont changé la donne en matière de création et d'exécution d'applications : ils sont rapides, flexibles et évolutifs. Mais cette rapidité s'accompagne de risques importants pour la sécurité.

Ce n'est pas parce qu'il est dans le nuage qu'il est sûr. En fait, les risques augmentent. C'est pourquoi la sécurité des conteneurs est importante. Vos applications sont ainsi protégées, conformes et prêtes à lutter contre les menaces modernes.

Qu'est-ce que la sécurité des conteneurs ?

La sécurité des conteneurs consiste à protéger vos applications conteneurisées contre les pirates, les bogues et les points faibles. Il protège vos applications à chaque étape, depuis leur conception et leur lancement jusqu'à leur mise en service.

- Sécurité du réseau de conteneurs : Assurer une communication sécurisée entre les conteneurs et les entités externes.

- Sécurité de l'exécution des conteneurs : Surveillance des conteneurs actifs pour détecter toute activité suspecte et atténuer les menaces en temps réel.

- Analyse de la sécurité des conteneurs : Identification des vulnérabilités dans les images de conteneurs avant leur déploiement.

- Mise en œuvre de la politique de sécurité des conteneurs : Établir et appliquer des configurations de sécurité dans l'écosystème des conteneurs.

Les conteneurs fournissent des environnements légers et évolutifs pour les applications modernes. Mais leur caractère temporaire pose des problèmes de sécurité uniques. Comme les conteneurs partagent souvent le même hôte sous-jacent, un seul conteneur compromis peut potentiellement affecter tout un environnement.

Les attaquants exploitent les mauvaises configurations, les vulnérabilités des images de conteneurs et les réseaux non sécurisés pour pénétrer dans les applications conteneurisées. Cela signifie que l'élaboration d'une stratégie de sécurité des conteneurs comprenant une surveillance en temps réel, une application automatisée de la conformité et une microsegmentation est cruciale pour réduire les risques et maintenir une posture de sécurité solide.

Les outils modernes de sécurité des conteneurs utilisent l'automatisation, l'analyse pilotée par l'IA et les principes Zero Trust pour fournir aux entreprises la visibilité et le contrôle dont elles ont besoin pour sécuriser efficacement les charges de travail conteneurisées. En combinant les directives de sécurité des conteneurs du NIST et les outils de sécurité des conteneurs open-source avec les logiciels de sécurité des conteneurs commerciaux, les entreprises peuvent créer une défense en couches qui réduit les surfaces d'attaque tout en garantissant la conformité avec les réglementations du secteur.

Pourquoi la sécurité des conteneurs est-elle importante ?

Alors que de plus en plus d'entreprises adoptent la sécurité des conteneurs en nuage, la surface d'attaque ne cesse de s'étendre. De mauvaises configurations, des images de conteneurs vulnérables et des politiques de réseau insuffisantes peuvent exposer les applications à des menaces telles que :

- Les attaques par évasion de conteneur où un attaquant s'échappe du conteneur et accède au système hôte.

- L'empoisonnement d'images qui intègre un code malveillant dans les images des conteneurs.

- Les attaques de la chaîne d'approvisionnement qui compromettent les dépendances avant le déploiement.

- Mauvaises configurations qui créent des paramètres trop permissifs conduisant à un accès non autorisé.

- API non sécurisées et plateformes d'orchestration mal configurées qui exposent les services critiques aux attaques.

- Protection insuffisante au moment de l'exécution: les conteneurs actifs ne sont pas surveillés pour détecter les comportements malveillants.

Les conséquences d'une sécurité insuffisante des conteneurs peuvent être graves, notamment des violations de données, des interruptions d'activité, le non-respect des réglementations et des atteintes à la réputation. Compte tenu de la nature dynamique et en constante évolution des charges de travail conteneurisées, les approches de sécurité traditionnelles ne suffisent pas. Elles manquent d'agilité et de granularité pour sécuriser les environnements hautement distribués.

Pour réduire ces risques, les entreprises doivent adopter des solutions de sécurité des conteneurs qui couvrent toutes les phases du cycle de vie des conteneurs, de la création et du déploiement à la surveillance de l'exécution et à l'application de la conformité. Une stratégie de défense en profondeur qui intègre l'automatisation, la segmentation et la détection des menaces en temps réel est essentielle pour garantir la sécurité de l'écosystème conteneurisé.

Les piliers de la sécurité des conteneurs

Une stratégie complète de sécurité des conteneurs repose sur plusieurs piliers essentiels :

1. Sécurité du réseau de conteneurs

Il est essentiel de sécuriser la communication entre les conteneurs, les services et les entités externes. Les meilleures pratiques sont les suivantes :

- Appliquer la segmentation pour limiter le trafic est-ouest.

- Utilisation de maillages de services comme Istio pour chiffrer et authentifier les communications.

- Élaborer des politiques de réseau pour contrôler le trafic d'entrée et de sortie.

2. Meilleures pratiques en matière de sécurité des conteneurs

Adopter une attitude proactive en matière de sécurité signifie suivre les meilleures pratiques de l'industrie, telles que

- Analyse des images : Recherchez régulièrement les vulnérabilités dans les images avant de les déployer.

- Accès au moindre privilège : Les conteneurs ne doivent avoir que les autorisations dont ils ont besoin.

- Infrastructure immuable : Évitez de modifier les conteneurs en cours d'exécution.

- Protection en cours d'exécution : Utilisez les outils de sécurité des conteneurs pour détecter les activités suspectes en temps réel.

3. Politique de sécurité des conteneurs et conformité

Pour s'aligner sur les réglementations industrielles telles que les directives de sécurité des conteneurs du NIST, les entreprises doivent :

4. Analyse de la sécurité des conteneurs et gestion des vulnérabilités

Des analyses régulières de la sécurité des conteneurs permettent d'identifier les vulnérabilités avant qu'elles ne deviennent des exploits. Les logiciels modernes de sécurité des conteneurs doivent comprendre les éléments suivants

- Analyse statique pour l'analyse des images de conteneurs.

- Analyse dynamique de l'exécution pour surveiller les conteneurs actifs.

- Des correctifs automatisés pour corriger les vulnérabilités avant qu'elles ne soient exploitées.

5. Sécurité des conteneurs open-source

De nombreux outils open-source améliorent la sécurité des conteneurs, notamment :

- Falco: détection des menaces en cours d'exécution.

- Trivy: scanner de vulnérabilités léger.

- Kube-bench: Conformité au benchmark CIS Kubernetes.

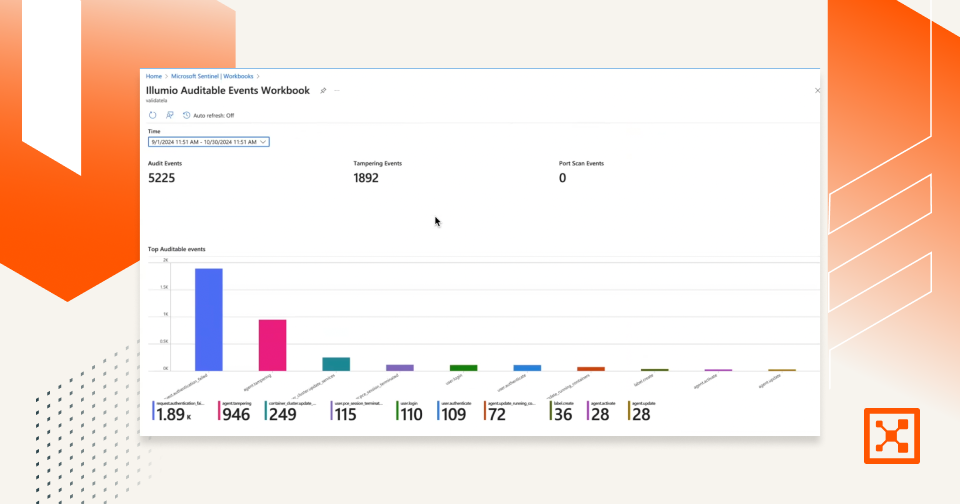

Comment Illumio renforce la sécurité des conteneurs

Chez Illumio, nous croyons que la visibilité et la segmentation sont les fondements d'une solide stratégie de sécurité des conteneurs. Nos solutions fournissent :

- Microsegmentation pour les conteneurs : Empêchez les mouvements latéraux dans les environnements conteneurisés en segmentant les charges de travail au niveau du processus.

- Visibilité en temps réel : Obtenez des informations approfondies sur la façon dont les charges de travail communiquent, que ce soit sur site, dans le nuage ou dans des environnements hybrides.

- Application automatisée des politiques : Appliquez dynamiquement les politiques de sécurité en fonction des modèles de trafic observés et de l'analyse des risques.

- Segmentation adaptative : Contrairement aux pare-feu statiques, Illumio s'adapte continuellement aux changements de charge de travail, ce qui garantit que les politiques de sécurité restent pertinentes.

- Modèle de sécurité "zéro confiance" : Mettez en œuvre des politiques de refus par défaut, en n'autorisant que les communications nécessaires entre les charges de travail.

- Évolutivité sans complexité : l'approche légère d'Illumio, basée sur des agents, s'intègre de façon transparente aux architectures conteneurisées modernes sans avoir d'impact sur la performance.

Comment Illumio intègre-t-il la sécurité de l'informatique en nuage dans ses plates-formes ?

Illumio intègre la sécurité dans le nuage en :

- Application de la segmentation aux charges de travail en nuage, prévention des mouvements latéraux dans les environnements en nuage distribués.

- Réduire les surfaces d'attaque grâce à une segmentation fine qui limite l'exposition aux vulnérabilités et aux brèches.

- La surveillance en temps réel des applications en nuage permet aux équipes de sécurité de disposer d'informations exploitables pour réagir immédiatement aux menaces.

- Faciliter la migration sécurisée des charges de travail dans le nuage, en veillant à ce que les politiques de sécurité restent intactes même lorsque les applications sont déplacées entre les fournisseurs de nuage ou les centres de données.

- Appliquer les normes de conformité telles que PCI DSS, HIPAA et les cadres de sécurité des conteneurs NIST.

- Automatiser les flux de travail de sécurité pour rationaliser les opérations de sécurité et réduire les interventions manuelles.

- Améliorer la visibilité du cloud en cartographiant en permanence les interactions et les dépendances des charges de travail dans les environnements hybrides et multiclouds.

Cette approche réduit les risques tout en permettant aux entreprises de faire évoluer leurs applications conteneurisées en toute sécurité.

Grâce au logiciel de sécurité des conteneurs d'Illumio, les entreprises peuvent sécuriser en toute confiance leurs charges de travail, garantissant ainsi une infrastructure résiliente, conforme et résistante aux menaces.

L'impact positif d'Illumio sur les équipes de sécurité des données des entreprises

En déployant les solutions de sécurité des conteneurs d'Illumio, les équipes de sécurité des entreprises peuvent :

- Bénéficiez d'une visibilité inégalée sur les communications des conteneurs, ce qui permet une surveillance et une détection des menaces plus efficaces.

- Réduisez le risque d' attaques par mouvement latéral, en arrêtant les menaces avant qu'elles ne se propagent dans les charges de travail.

- Assurer une conformité permanente avec les normes du secteur, en réduisant les risques réglementaires et opérationnels.

- Améliorez la réponse aux incidents grâce à des contrôles granulaires de la politique qui permettent de contenir et de remédier plus rapidement aux menaces de sécurité.

- Éliminez les vecteurs d'attaque inutiles, réduisant ainsi l'exposition globale des charges de travail critiques aux menaces externes et internes.

- Augmentez l'efficacité opérationnelle en automatisant l'application des politiques de sécurité, ce qui permet aux équipes DevOps de se concentrer sur l'innovation sans sacrifier la sécurité.

Grâce au logiciel de sécurité des conteneurs d'Illumio, les entreprises peuvent sécuriser en toute confiance leurs charges de travail, garantissant ainsi une infrastructure résiliente, conforme et résistante aux menaces.

FAQ sur la sécurité des conteneurs

Question : 1. Quelle est la différence entre la sécurité des conteneurs et la sécurité traditionnelle ?

Réponse : La sécurité des conteneurs se concentre sur les applications éphémères et distribuées, alors que la sécurité traditionnelle est basée sur le périmètre.

Question : Comment sécuriser les applications conteneurisées dans le nuage ?

Réponse : Utilisez des solutions de sécurité des conteneurs en nuage telles que la microsegmentation et l'application automatisée de politiques.

Question : 3. Quelles sont les principales menaces qui pèsent sur la sécurité des conteneurs ?

Réponse : Attaques d'évasion de conteneurs, empoisonnement d'images et mauvaises configurations.

Question : 4. Les conteneurs ont-ils besoin d'un logiciel antivirus ?

Réponse : Non, mais ils ont besoin d'outils de sécurité pour l'exécution des conteneurs afin de surveiller les comportements.

Question : 5. Quel est le rôle de Kubernetes dans la sécurité des conteneurs ?

Réponse : Kubernetes orchestre les politiques de sécurité, le RBAC et la segmentation du réseau.

Question : 6. Les outils open-source de sécurité des conteneurs sont-ils suffisants ?

Réponse : Elles sont utiles, mais les solutions d'entreprise offrent une protection plus approfondie.

Question : 7. Comment Illumio améliore-t-il la sécurité des conteneurs ?

Réponse : En renforçant la segmentation et en réduisant les risques de mouvements latéraux.

Question : 8. quel est le meilleur moyen de prévenir les attaques de la chaîne d'approvisionnement sur les conteneurs ?

Réponse : Analyse régulière de la sécurité des conteneurs et garantie de sources d'images fiables.

Question : 9. En quoi les politiques de sécurité des conteneurs sont-elles utiles ?

Réponse : Ils appliquent des règles de sécurité et de conformité cohérentes dans tous les environnements.

Question : 10. Pourquoi la visibilité est-elle importante pour la sécurité des conteneurs ?

Réponse : Sans visibilité, les menaces peuvent se propager sans être détectées. Illumio comble cette lacune.

Conclusion

La sécurité des conteneurs n'est pas un avantage, c'est une nécessité. Qu'il s'agisse de verrouiller Kubernetes, de sécuriser des applications cloud ou de déployer Zero Trust, les bonnes solutions de sécurité des conteneurs sont essentielles.

Grâce au logiciel de sécurité des conteneurs d'Illumio, les entreprises peuvent sécuriser en toute confiance leurs charges de travail, garantissant ainsi une infrastructure résiliente, conforme et résistante aux menaces.

.png)

.webp)