Qu'est-ce que la sécurité CI/CD ?

Qu'est-ce que la sécurité CI/CD ?

La sécurité CI/CD fait référence aux pratiques, outils et politiques qui protègent le pipeline d'intégration et de déploiement continus (CI/CD). Au fur et à mesure que les entreprises automatisent la livraison de logiciels, ces pipelines deviennent une cible privilégiée pour les attaquants. La sécurité CI/CD garantit que le code, l'infrastructure, les secrets et les environnements de construction restent protégés à chaque étape du cycle de vie DevOps.

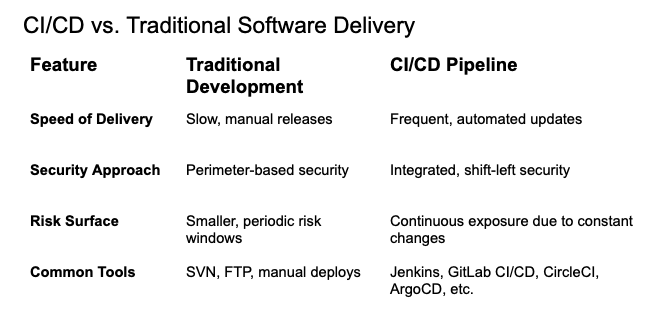

CI/CD vs. livraison traditionnelle de logiciels

Contrairement aux flux de travail traditionnels, les pipelines CI/CD doivent être sécurisés en permanence car ils construisent, testent et déploient automatiquement des applications plusieurs fois par jour.

Pourquoi la sécurité CI/CD est-elle importante ?

- Les attaquants ciblent les pipelines: Ils exploitent souvent des outils mal configurés, des fuites d'informations d'identification ou des dépendances empoisonnées.

- Les abus de privilèges sont fréquents: les systèmes de construction disposent souvent d'autorisations étendues, ce qui en fait des cibles privilégiées pour les mouvements latéraux.

- Les secrets et les jetons sont vulnérables : Les informations d'identification codées en dur dans le code ou les fichiers d'environnement peuvent être exfiltrées.

- Les risques liés à la chaîne d'approvisionnement augmentent : Les pipelines CI/CD intègrent des paquets open-source, des registres et des services tiers.

Avec CI/CD, le rythme de livraison est un atout, mais sans contrôles de sécurité, il devient aussi un handicap.

Les piliers de la sécurité CI/CD

- Sécurité du code (Shift Left)

- Analyse statique et dynamique du code (SAST/DAST)

- Crochets de précommission et protection des branches

- Analyse des secrets et mise en place d'une charpente

- Renforcer la sécurité des pipelines

- Durcir les serveurs de construction et les runners (agents Jenkins, GitHub Actions, etc.)

- Exécutez des constructions dans des environnements isolés

- Valider et signer tous les artefacts

- Dépendance et protection de la chaîne d'approvisionnement

- Utilisez des dépendances vérifiées et épinglées

- Surveillez les paquets vulnérables (via les outils SCA).

- Analyser les images de conteneurs avant le déploiement

- Sécurité de l'infrastructure en tant que code (IaC)

- Analysez les manifestes Terraform, CloudFormation ou Kubernetes.

- Appliquer des politiques avant le déploiement (par exemple, à l'aide d'OPA ou de Sentinel)

- Secrets et gestion des titres

- Utilisez des coffres-forts et des secrets dynamiques (par exemple, HashiCorp Vault, AWS Secrets Manager).

- Évitez de coder en dur les informations d'identification dans le code ou dans les configurations de l'IC.

- Accès et audit

- Appliquer l'accès au moindre privilège aux outils CI/CD

- Enregistrer et surveiller toute l'activité du pipeline

- Appliquer des contrôles d'accès basés sur les rôles (RBAC)

Normes industrielles & Meilleures pratiques

- OWASP Top 10 for CI/CD : met en évidence les principaux risques tels que le code non sécurisé, les secrets exposés et l'utilisation abusive des dépendances.

- SLSA (Supply-chain Levels for Software Artifacts) : Un cadre soutenu par Google pour sécuriser les pipelines de construction.

- NIST 800-204C: Stratégies de sécurité pour les pipelines CI/CD basés sur les microservices.

- Principes DevSecOps : Intégrer des contrôles de sécurité à chaque étape du développement et de la livraison.

Menaces de sécurité communes en matière de CI/CD

- Artéfacts empoisonnés : Paquets ou conteneurs malveillants injectés dans le pipeline.

- Vol de données d'identification : Secrets divulgués ou codés en dur utilisés pour accéder aux ressources de l'informatique en nuage.

- Prise de contrôle du pipeline: Les attaquants détournent des agents de construction ou des outils d'analyse de contenu pour déployer des logiciels malveillants.

- Dérive de l'environnement : Environnements non sécurisés et mal alignés entre la phase d'essai et la phase de production.

- Shadow CI/CD : pipelines non officiels ou malhonnêtes qui contournent les politiques de sécurité.

Comment sécuriser votre pipeline CI/CD

- Intégrez la sécurité dès le début : Faites en sorte qu'elle fasse partie de chaque fusion, construction et déploiement.

- Automatisez l'analyse: Testez le code, les conteneurs et l'IaC en continu.

- Gérez correctement vos secrets : Effectuez une rotation régulière des secrets et conservez-les dans des coffres-forts sécurisés.

- Surveillez l'accès : Suivez les modifications, les déploiements et les actions sensibles.

- Utilisez des outils sûrs : Maintenez vos outils d'analyse critique à jour et renforcés.

- Signer et vérifier les artefacts : Assurez l'intégrité de la construction avant de l'envoyer en production.

Foire aux questions

1. En quoi la sécurité CI/CD diffère-t-elle de l'AppSec traditionnelle ?

L'AppSec traditionnel se concentre sur l'application elle-même. La sécurité CI/CD englobe l'ensemble du pipeline de livraison, de la validation du code au déploiement.

2. Les outils de CI/CD sont-ils dotés d'une sécurité intégrée ?

La plupart comprennent un contrôle d'accès de base et des journaux, mais il vous incombe de mettre en place une gestion des secrets, un balayage et des contrôles d'accès appropriés.

3. Quel est le rôle de DevSecOps dans ce contexte ?

DevSecOps veille à ce que la sécurité devienne une responsabilité partagée - automatisée, continue et intégrée à chaque étape de CI/CD.

Comment Illumio aide à sécuriser votre pipeline CI/CD

Illumio apporte de puissantes capacités de segmentation et de visibilité aux environnements CI/CD en contenant les risques de mouvement latéral qui surviennent souvent lors des constructions, déploiements et intégrations automatisés. À mesure que les organisations adoptent DevOps à grande échelle, leurs pipelines deviennent de plus en plus interconnectés et vulnérables à la compromission.

La segmentation d'Illumio garantit que si un système CI/CD est violé, que ce soit par un serveur de construction compromis, un point de terminaison de développeur ou un secret exposé, la capacité de l'attaquant à se déplacer latéralement d'un environnement à l'autre est bloquée.

Réflexions finales

La sécurité CI/CD garantit que la rapidité ne se fait pas au détriment de la sécurité. En intégrant la sécurité au cœur du processus de livraison des logiciels - du code initial au déploiement final - les équipes peuvent agir rapidement sans ouvrir la porte à des violations, à des mouvements latéraux ou à la compromission de la chaîne d'approvisionnement.

.png)