Opérationnaliser la confiance zéro - Étape 6 : Valider, mettre en œuvre et contrôler

Cette série de blogs développe les idées présentées dans mon article de mars, "La confiance zéro n'est pas difficile... si vous êtes pragmatique".

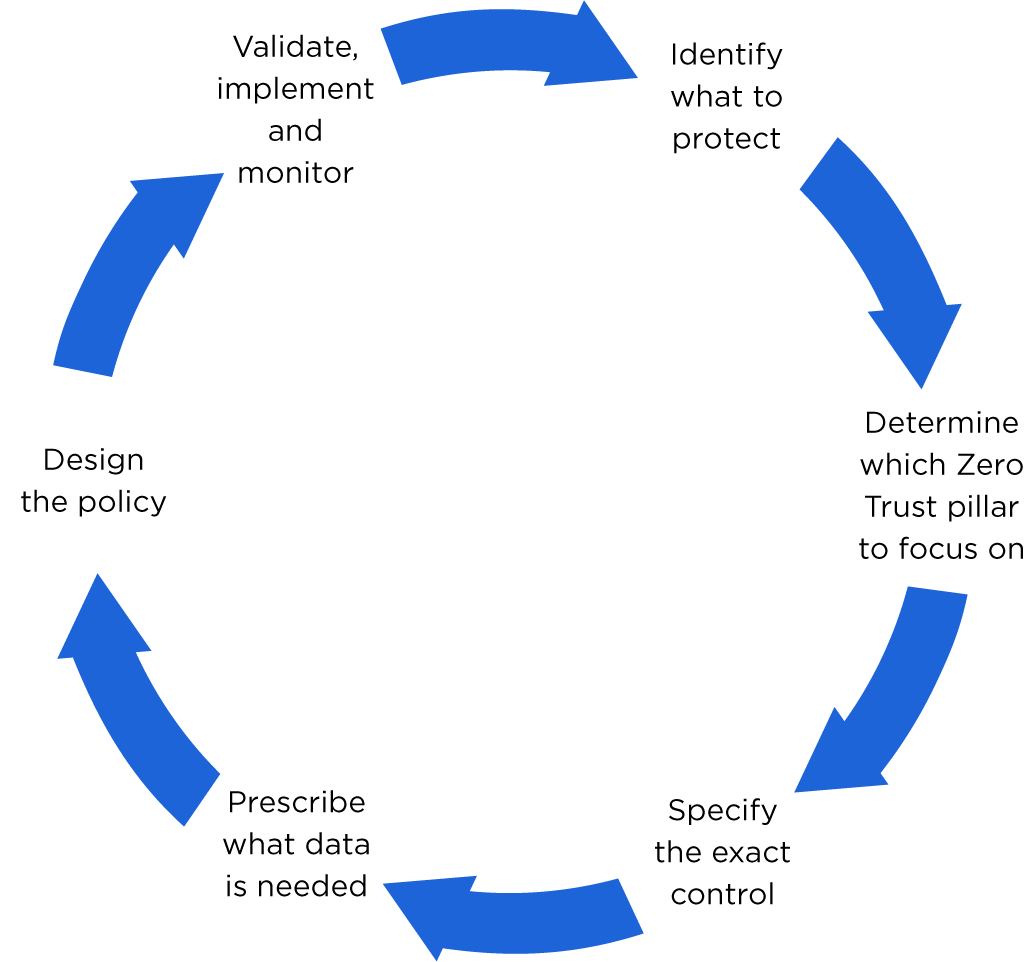

Dans cet article, j'ai décrit six étapes pour parvenir à la confiance zéro, et j'aimerais ici développer la dernière étape, à savoir Valider, Mettre en œuvre et Contrôler. Je vous montrerai comment cette étape peut soutenir la mise en œuvre d'un cadre solide qui peut être utilisé par tout praticien de la micro-segmentation pour améliorer la réussite de ses projets, quelle que soit la taille de l'organisation.

Avant de commencer, voici un rappel des six étapes :

Récapitulation - Étape 5 : Conception de la politique

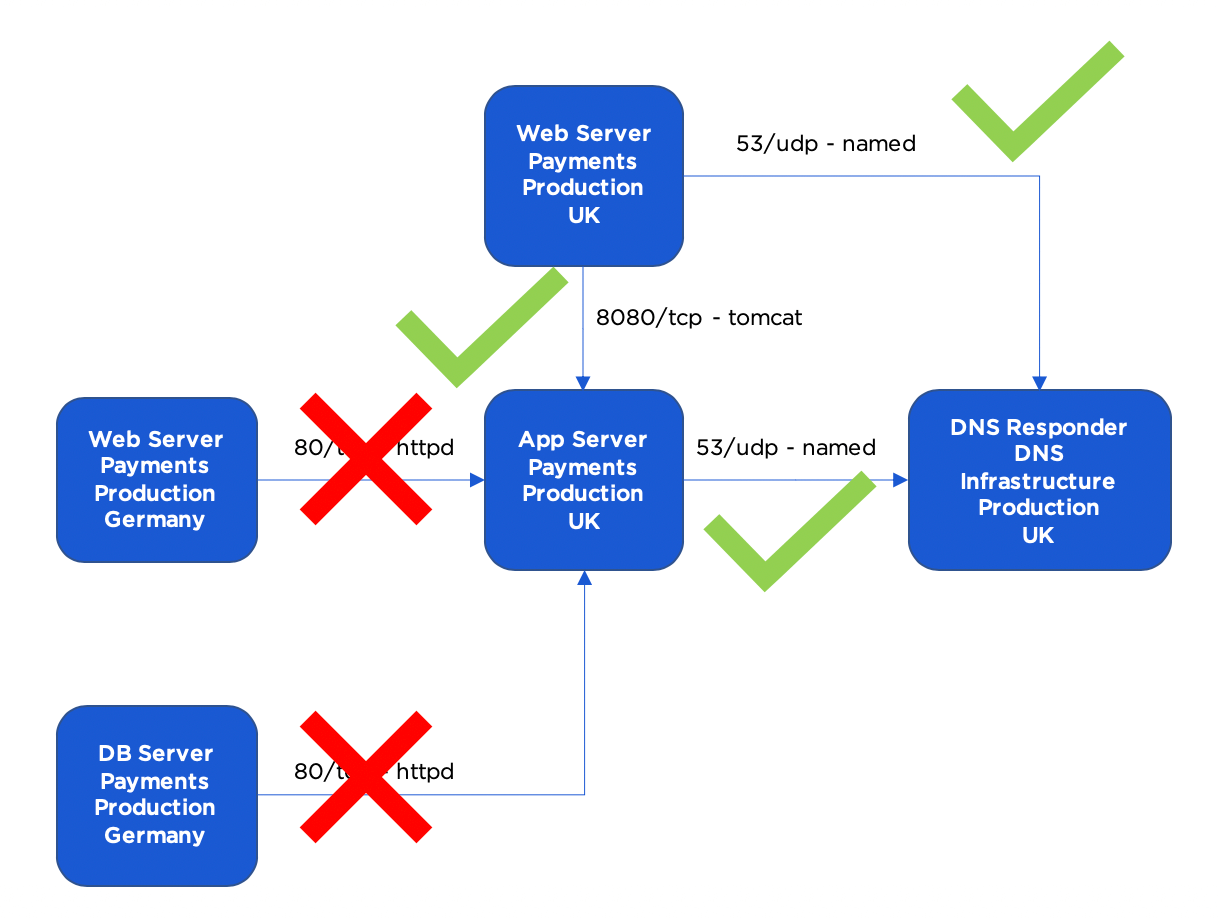

Dans le dernier billet de cette série, j'ai abordé la question de la "conception de la politique". J'y ai montré comment la cartographie des dépendances applicatives permet d'identifier les flux pertinents :

Nous en avons déduit l'ensemble des règles d'autorisation suivantes :

- Règle 1 :

- Source : Serveur Web, Paiements, Production, Royaume-Uni

- Destination : Répondant DNS, Infrastructure DNS, Production, UK

- Service de destination : 53/udp

- Processus de destination : nommé

- Règle 2 :

- Source : App Server, Paiements, Production, UK

- Destination : Répondant DNS, Infrastructure DNS, Production, UK

- Service de destination : 53/udp

- Processus de destination : nommé

- Règle 3 :

- Source : Serveur Web, Paiements, Production, Royaume-Uni

- Destination : App Server, Paiements, Production, UK

- Service de destination : 8080/tcp

- Processus de destination : tomcat

En gardant à l'esprit les principes de la confiance zéro, les règles d'autorisation énumérées ci-dessus définissent exactement ce qui sera autorisé - tout ce qui n'est pas explicitement autorisé est implicitement abandonné, ce qui maintient la propriété du moindre privilège.

Étape 6 : Validation, mise en œuvre et suivi

Maintenant que vous avez défini des règles de micro-segmentation, vous êtes prêt à les appliquer et à protéger vos charges de travail. Votre application de paiement est en cours de production et vous ne voulez pas perturber son fonctionnement pendant que vous la clôturez. Comment atténuer ce risque ?

Dans tout effort de segmentation, l'étape qui comporte le plus de risques est l'application des politiques qui ont été rédigées de manière à ce qu'aucun autre trafic ne soit autorisé à entrer ou à sortir des charges de travail. Si les politiques ne sont pas les bonnes, il y a un risque d'interruption de la production. Le passage à l'application de la législation doit donc être contrôlé et assorti de possibilités de suivi suffisantes pour que tout problème puisse être rapidement détecté et résolu.

C'est là qu'interviennent les tests de politique. Illumio Core offre un moyen puissant mais simple de réaliser cette opération. L'une des caractéristiques les plus utiles de la plateforme Illumio Core est sa capacité à déplacer des charges de travail (ou des groupes de charges de travail) en mode Test - comme le mode Build, le mode Test est un mode non bloquant avec l'avantage supplémentaire de signaler les violations de la politique. Pour une charge de travail en mode test, l'ECP superpose le graphe de connectivité construit à partir des données de flux des charges de travail avec le graphe de politique.

Le graphe de politique peut être considéré comme une bulle entourant les charges de travail autorisées à communiquer ensemble par le biais d'un ensemble spécifique de ports et de protocoles. Le graphique de connectivité montre les tentatives de communication entre les charges de travail.

- Lorsque le graphique de connectivité se trouve à l'intérieur d'une bulle sur le graphique de politique, vous obtenez des lignes vertes - il s'agit de flux qui correspondent à la politique que nous avons élaborée.

- Lorsque le graphique de connectivité croise la bulle du graphique de politique, vous obtenez des lignes rouges - il s'agit de flux qui ne correspondent pas à une politique créée.

En mode test, ces lignes "rouges", bien qu'elles ne bloquent aucun flux, indiquent les tentatives de connectivité qui ne respectent pas la politique. En tant que propriétaire d'une application, ce sont les flux que vous examinez, et vos choix sont les suivants :

- Le débit est nécessaire -> rédiger une politique pour que la ligne devienne verte

- Le flux n'est pas requis -> aucune action n'est nécessaire

Le processus de validation de la politique nécessite donc de passer en revue toutes ces lignes "rouges" afin de déterminer si elles doivent devenir vertes. Une fois que vous avez examiné toutes ces "violations" et fait votre choix, vous êtes prêt à commencer à protéger les charges de travail - notre processus de validation est terminé, il est temps d'appliquer.

En gardant à l'esprit que l'objectif de la phase de validation, de mise en œuvre et de contrôle est réellement de minimiser les risques, vous ne voulez idéalement pas adopter une approche "big bang" pour appliquer une politique à vos charges de travail. Malgré la validation détaillée que vous avez peut-être déjà effectuée, vous voudrez toujours prendre des mesures progressives au cours de cette dernière phase. Encore une fois, le contrôle granulaire qu'Illumio offre sur les charges de travail permet exactement cela. Chaque charge de travail d'une application peut être déplacée individuellement vers le mode renforcé - cela signifie qu'une fois que vous avez une politique entièrement validée, vous pouvez sélectionner les charges de travail pour lesquelles vous souhaitez activer la protection complète en premier, laisser celles qui sont exécutées avec la politique renforcée (c.-à-d. seul le trafic autorisé par la politique peut entrer ou sortir de la charge de travail) et de faire passer les autres charges de travail à un état d'application après un certain "temps d'attente". L'avantage de cette approche est qu'en cas de problème avec la politique, il n'affectera qu'un petit ensemble de charges de travail plutôt que l'ensemble du parc - et cela donne une autre occasion d'affiner les réglages avant de les activer pour l'ensemble de l'application.

Maintenant que nos charges de travail sont toutes renforcées et que l'application est protégée, il s'agit de surveiller en permanence les événements du trafic pour détecter tout ce qui est inattendu - chutes et acceptations - et d'enquêter sur tout ce qui sort de la normale.

Conclusion

Voilà donc un aperçu des six étapes d'une approche pragmatique de la confiance zéro. Comme l'indique Forrester, la confiance zéro n'est pas un résultat en soi mais une stratégie de sécurité, et chaque organisation doit comprendre sa propre maturité dans les piliers de la confiance zéro, identifier les piliers qui nécessitent le plus d'attention et prendre des mesures incrémentales pour améliorer cette maturité. Illumio est un fournisseur de premier plan de la plateforme de l'écosystème ZTX et offre un ensemble complet de capacités pour prendre ces mesures dans les domaines de la visibilité et de la sécurité du réseau et de la charge de travail.

Vous avez manqué les étapes 1 à 5 de notre série sur l'opérationnalisation de la confiance zéro ? Consultez-les dès maintenant :

- Étape 1 : Identifier ce qu'il faut protéger

- Étapes 2 et 3 : Déterminer le pilier de la confiance zéro sur lequel se concentrer et spécifier le contrôle exact

- Étape 4 : Prescrire les données nécessaires

- Étape 5 : Élaboration de la politique

Et pour en savoir plus sur la confiance zéro, visitez notre page de solutions - découvrez comment vous pouvez commencer votre voyage dès aujourd'hui.

.png)

.webp)