ToolShell : CISA met en garde les agences fédérales contre une nouvelle vulnérabilité d'exécution de code à distance

La semaine dernière, la CISA a émis une alerte pour le CVE-2025-53770, publiquement désigné sous le nom de "ToolShell". Il s'agit d'une vulnérabilité critique d'exécution de code à distance (RCE) activement exploitée dans les déploiements sur site de Microsoft SharePoint.

La vulnérabilité touche plusieurs versions de SharePoint (2019 et Subscription Edition). Il permet à un attaquant d'exécuter un code arbitraire avec des privilèges élevés et sans interaction de l'utilisateur.

Cela signifie que les attaquants n'ont pas besoin de faire de l'ingénierie sociale pour ouvrir une brèche. Il leur suffit de trouver un moyen d'entrer.

Pourquoi ToolShell devrait inquiéter les responsables fédéraux de la sécurité

SharePoint est largement déployé dans les réseaux fédéraux en tant qu'outil de collaboration et en tant qu'élément essentiel de la gestion du contenu et de l'accomplissement des missions. Une vulnérabilité est une porte ouverte vers vos systèmes les plus sensibles.

L'alerte de la CISA met en évidence trois faits essentiels qui devraient alerter toute équipe de sécurité fédérale :

- L'exploitation est déjà en cours. Ce n'est pas théorique. L'exploit a été observé en temps réel.

- L'application de correctifs peut s'avérer insuffisante. Si la vulnérabilité a déjà été exploitée, l'application d'un correctif comblera l'écart mais n'éliminera pas les logiciels malveillants ou les portes dérobées déjà en place.

- Il y a urgence au niveau fédéral. La CISA a ajouté CVE-2025-53770 au catalogue des vulnérabilités exploitées connues (KEV). Cela signifie qu'il s'agit désormais d'un correctif obligatoire en vertu de la directive opérationnelle contraignante 22-01, et que les agences doivent y remédier d'ici le 9 août.

Si l'application de correctifs est essentielle, elle ne constitue pas une solution miracle, en particulier dans les grands environnements distribués tels que les réseaux fédéraux.

Les correctifs ne suffisent pas

Les conseils de la CISA ne se limitent pas à l'application de la mise à jour de Microsoft.

L'agence recommande également :

- Examiner les journaux pour y déceler des signes de compromission

- Recherche de comportements anormaux dans l'activité des terminaux et du réseau

- Restreindre l'accès réseau non nécessaire aux serveurs SharePoint

Ce dernier point devrait sauter aux yeux : Il s'agit d'un appel à la maîtrise proactive des risques.

Même si vous appliquez les correctifs à temps, un attaquant peut déjà être à l'intérieur, explorant votre environnement, se déplaçant latéralement et organisant d'autres attaques. C'est là que les défenses périmétriques traditionnelles ne sont pas à la hauteur.

Comment Illumio aide les équipes fédérales à limiter le rayon d'action de l'explosion

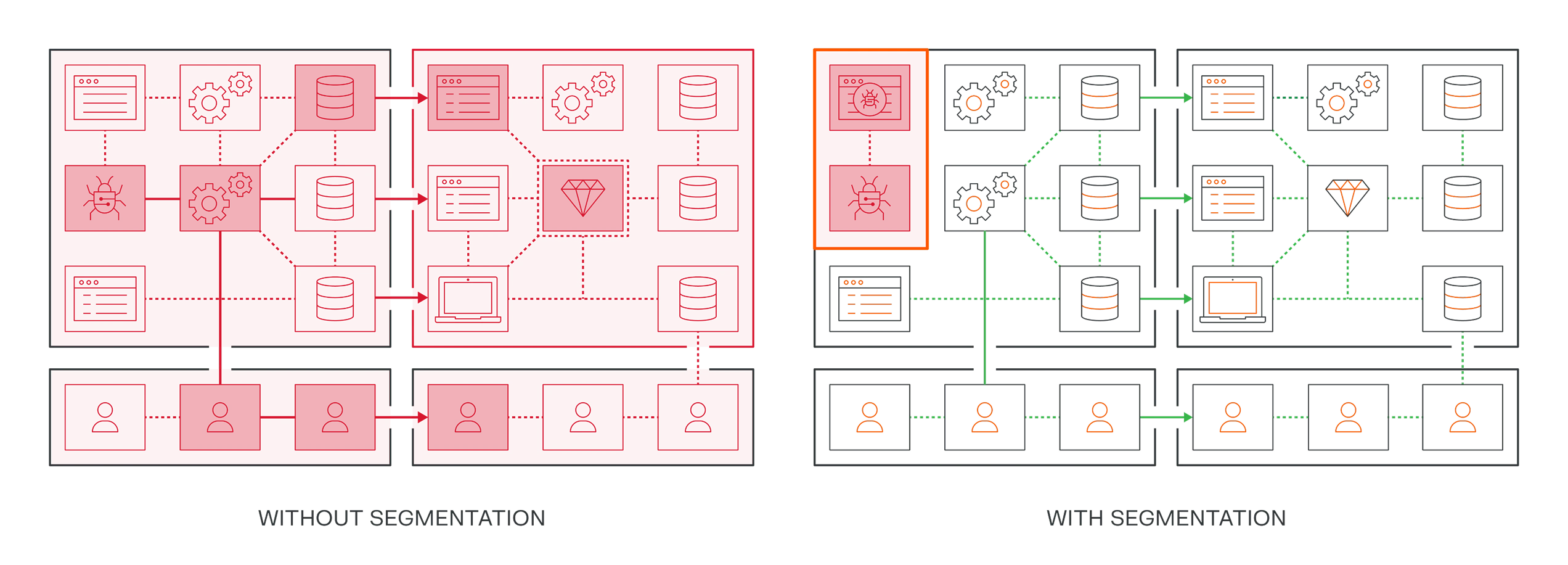

Si votre réseau fonctionne selon le modèle "autoriser par défaut", les mouvements latéraux sont rapides et faciles. Un attaquant qui s'introduit par le biais d'une vulnérabilité RCE de SharePoint peut atteindre d'autres cibles de grande valeur en quelques secondes.

Illumio aide les agences fédérales à réduire ce risque de deux manières essentielles :

1. Détectez et étudiez les anomalies avec Illumio Insights

Dans les réseaux complexes d'aujourd'hui, il ne suffit pas de voir ce qui communique. Vous devez être en mesure de comprendre et de hiérarchiser les risques.

Illumio Insights vous donne une vue en temps réel, alimentée par l'IA, des modèles de communication dans votre environnement. Il montre exactement comment les charges de travail communiquent entre elles, ce qui est normal et ce qui ne l'est pas.

Si un serveur SharePoint compromis établit soudainement une connexion avec un système qu'il n'a jamais contacté auparavant, Insights le signalera. Si le trafic enfreint les politiques de sécurité que vous avez définies ou si des voies de communication inattendues apparaissent, vous le verrez immédiatement.

Ce niveau d'observabilité en temps réel vous aide à identifier les premiers signes de mouvement latéral et à repérer les comportements suspects avant qu'ils ne se transforment en un véritable incident.

Et grâce à des recommandations de politique en un clic, Insights ne se contente pas de vous alerter sur le problème - il vous aide à le résoudre rapidement. Cela signifie que votre équipe peut passer de la détection à l'endiguement en quelques secondes, et non en quelques jours.

2. Arrêtez les mouvements latéraux avec Illumio Segmentation

Illumio Segmentation applique la confiance zéro au niveau du réseau en vous permettant de contrôler étroitement la communication entre les charges de travail.

Par exemple, vous pouvez restreindre le trafic en provenance et à destination des serveurs SharePoint vulnérables, en veillant à ce qu'ils ne puissent communiquer qu'avec les systèmes dont ils ont absolument besoin. Cela signifie que même si un système est compromis, il ne peut pas communiquer librement avec les autres, ce qui réduit considérablement le risque de mouvement latéral.

Vous pouvez également définir des politiques de sécurité granulaires qui isolent les actifs critiques, tels que les systèmes traitant des données classifiées ou critiques. Cela permet de protéger vos ressources les plus sensibles, même si les attaquants contournent les défenses initiales.

Et comme Illumio Segmentation fonctionne dans des environnements hybrides complexes, il vous offre un moyen cohérent et évolutif de limiter le trafic est-ouest, même entre des systèmes que vous pourriez autrement considérer comme fiables.

La segmentation ne consiste pas seulement à verrouiller les choses. Il s'agit de favoriser la cyber-résilience. Lorsqu'un exploit tel que CVE-2025-53770 se produit, la segmentation peut contenir le rayon d'action, ce qui donne à vos équipes de sécurité un temps précieux pour enquêter et réagir avant que l'attaque ne se propage.

L'endiguement des brèches n'est pas facultatif

CVE-2025-53770 est un danger réel et actuel. L'exploitation active est en cours, les systèmes fédéraux sont en danger et l'horloge tourne vers la date limite de remédiation obligatoire de la CISA.

Mais l'application de correctifs ne suffit pas à vous protéger si l'attaquant est déjà à l'intérieur.

Il ne suffit pas de réagir. Les agences fédérales doivent se préparer à contenir la brèche. Cela signifie qu'il faut minimiser l'exposition, détecter rapidement les activités suspectes et arrêter la propagation de la compromission avant qu'elle ne devienne une violation ayant un impact sur la mission.

Illumio Segmentation et Illumio Insights vous offrent le contrôle et la visibilité dont vous avez besoin pour relever ce défi. Ensemble, ils vous aident à réduire les risques, à diminuer le rayon d'action des intrusions inévitables et à garder une longueur d'avance sur les menaces en constante évolution.

Voir, comprendre et prioriser les vulnérabilités dans votre environnement avec Illumio Insights. Commencez votre Essai gratuit aujourd'hui.

.png)

.webp)

.webp)