10 raisons pour lesquelles les États et les collectivités locales devraient mettre en œuvre la segmentation zéro confiance

Il est facile de supposer que les acteurs de la menace donnent la priorité aux cibles commerciales plutôt qu'aux cibles gouvernementales - les organisations du secteur privé sont perçues comme ayant des données plus précieuses et des poches plus profondes à exploiter.

Mais ce n'est qu'un mythe. Les ressources gouvernementales constituent des cibles tentantes pour plusieurs raisons, notamment les opinions idéologiques, la propagande, la perturbation des infrastructures, le démantèlement de la confiance et le gain financier. Les gouvernements nationaux et locaux sont essentiels pour leurs communautés, et il est crucial qu'ils soient protégés contre les brèches inévitables et les attaques de ransomware. C'est pourquoi il est essentiel pour les gouvernements nationaux et locaux de mettre en œuvre la segmentation zéro confiance (ZTS), également appelée microsegmentation.

Voici dix raisons pour lesquelles les États et les collectivités locales doivent mettre en œuvre la segmentation zéro confiance.

1. La microsegmentation offre une visibilité cohérente de bout en bout sur l'ensemble de la surface d'attaque

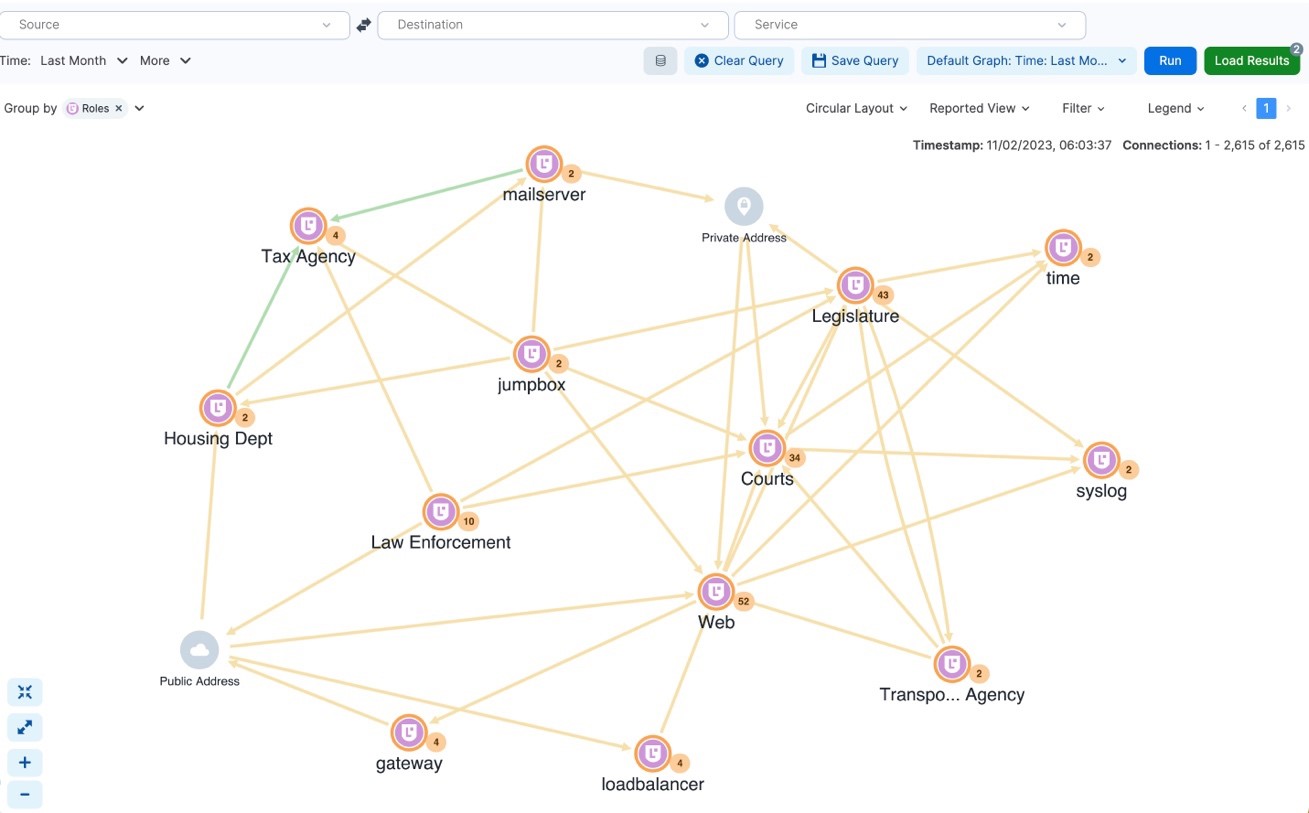

Vous ne pouvez pas faire respecter ce que vous ne voyez pas. Une première étape essentielle pour identifier les vulnérabilités de votre agence et contenir les brèches inévitables est de pouvoir visualiser le trafic réseau actuel.

La segmentation zéro confiance permet d'obtenir une vue complète du comportement de toutes les applications sur toutes les ressources dans tous les environnements de l'agence, en révélant toutes les dépendances. Il s'agit de la première étape pour décider ce qu'il faut segmenter.

2. Protéger les données et les ressources critiques

Une fois que vous avez une visibilité complète de la connectivité du réseau, vous pouvez commencer à sécuriser vos données, applications, systèmes et ressources les plus importants grâce à la segmentation zéro confiance.

La microsegmentation est à la base de toute infrastructure Zero Trust, vous permettant d'étendre la limite de confiance directement à chaque charge de travail sans dépendre des limites existantes du réseau. Vous pouvez segmenter n'importe quoi, de l'ensemble du centre de données jusqu'à un processus spécifique sur une charge de travail spécifique.

Lorsque des brèches et des attaques de ransomware se produisent inévitablement, la segmentation zéro confiance contient immédiatement l'attaque à sa source, protégeant les éléments critiques et limitant l'impact de l'attaque. Lors d'une violation active, la segmentation zéro confiance permet de protéger les données et de maintenir les opérations en cours en aidant les équipes de sécurité à comprendre l'accès aux systèmes, à mettre en œuvre des politiques de sécurité pour limiter l'accès aux systèmes, et à signaler et analyser tout le trafic qui ne correspond pas aux règles.

3. Réduire considérablement le risque de ransomware

Toutes les attaques, y compris les rançongiciels, ont un point commun : elles aiment se déplacer. Que le ransomware soit créé par un gang international de cybercriminels ou par un petit pirate opportuniste, tous veulent se propager entre les charges de travail aussi rapidement que possible.

Presque toutes les attaques utilisent un petit nombre de ports connus, notamment les protocoles RDP, SMD et SSH. Les acteurs de la menace utilisent ces ports parce qu'ils sont généralement laissés ouverts sur la plupart des systèmes d'exploitation modernes, mais passent souvent inaperçus et sont oubliés par les équipes informatiques. Ils constituent donc un endroit facile et tranquille pour accéder au réseau.

Grâce à la segmentation zéro confiance, les équipes de sécurité peuvent mettre en place des politiques de sécurité qui bloquent immédiatement ces ports sur toutes les ressources, réduisant ainsi considérablement le risque de ransomware. Les équipes peuvent facilement faire des exceptions pour n'autoriser l'accès qu'aux ressources qui ont besoin de communiquer avec les ports.

Ce faisant, vous réduirez considérablement le risque de vulnérabilité. Si une charge de travail est infectée, elle ne pourra pas se propager dans le reste du réseau et avoir un impact sur les autres ressources de l'agence.

4. Testez les politiques avant de les déployer

De nombreux organismes du secteur public disposant de budgets et de personnel limités, il est important que la sécurité soit mise en œuvre correctement dès la première fois, sans qu'il soit nécessaire de procéder à des retours en arrière et à des ajustements constants.

Les équipes de sécurité peuvent éviter ce problème grâce au mode simulation d'Illumio. Illumio simulera les effets des nouvelles règles une fois déployées, sans qu'il soit nécessaire de les déployer. Cela permet aux équipes de modifier et d'affiner la politique en mode simulation.

Grâce au mode simulation d'Illumio, les équipes de sécurité peuvent réduire le temps consacré à la correction des politiques, maintenir des relations positives avec les propriétaires d'applications et s'assurer que la sécurité n'a pas d'impact sur les opérations de l'organisme.

5. Automatiser la réponse aux incidents liés aux ransomwares

Dans toute architecture de sécurité, le maillon le plus lent de la chaîne de travail se situe entre le clavier et la chaise. La plupart des cyberattaques modernes se propagent plus rapidement que l'homme - et parfois l'outil de détection - n'est en mesure de réagir et de contenir l'attaque. La réponse aux attaques nécessite une solution automatisée.

Zero Trust Segmentation offre une modification automatisée des changements de politique provenant de sources externes grâce à l'intégration avec les solutions SOAR.

Par exemple, si Splunk reçoit une alerte au sujet d'un nouveau logiciel malveillant de type " zero-day " utilisant un port qui est actuellement autorisé entre les charges de travail, le plugin SOAR d'Illumio pour Splunk enverra des appels d'API de Splunk à Illumio. Illumio déploiera automatiquement des limites d'application pour fermer le port sans nécessiter d'intervention manuelle.

6. Obtenez une sécurité "Zero Trust" pour les utilisateurs distants

Il y a encore quelques années, la plupart des ressources critiques du secteur public étaient accessibles par des centres de données sécurisés sur site. Mais la réalité d'aujourd'hui est que nombre de ces ressources sont désormais accessibles de n'importe où, à distance.

Alors que de nombreuses agences remplacent les anciennes méthodes d'accès VPN par des solutions ZTNA (Zero Trust Network Access), cela ne suffit pas pour arrêter et contenir la propagation des brèches et des attaques de ransomware lorsqu'elles se produisent inévitablement.

En associant ZTNA à ZTS, les équipes de sécurité peuvent s'assurer que les charges de travail disposent d'un accès au moindre privilège à la fois au périmètre du réseau et à l'intérieur de celui-ci. Zero Trust Segmentation s'intègre facilement à votre solution ZTNA existante, comme Appgate, pour fournir une sécurité Zero Trust de bout en bout.

7. Sécuriser les ressources patrimoniales et en fin de vie

De nombreuses agences gouvernementales continuent de fonctionner en utilisant des ressources anciennes et en fin de vie qui, souvent, ne prennent pas en charge les déploiements de logiciels tiers. Ou bien, même s'il est possible de déployer un logiciel, des règles de conformité l'interdisent.

La segmentation zéro confiance permet une architecture de sécurité zéro confiance avec ou sans agent.

Illumio peut également s'intégrer directement au matériel IBM grâce à des outils tels que Precisely. Cela permet à Illumio d'utiliser les données télémétriques du serveur IBM et d'appliquer des politiques directement au serveur, ce qui permet au matériel IBM d'être entièrement intégré dans une architecture de sécurité complète de type " Zero Trust ".

8. Éviter les conséquences juridiques du paiement d'une rançon

Lorsqu'un ransomware s'empare d'une organisation, il est souvent perçu comme plus facile et moins coûteux de payer la rançon. Mais pour les agences du secteur public, cela risque d'entraîner une violation des sanctions gouvernementales.

Les agences américaines, en particulier, risquent des conséquences juridiques fédérales pour avoir "fait des affaires" avec des terroristes si elles transfèrent l'argent des rançons à un pays figurant sur la liste des sanctions de l'Office of Foreign Assets Control du gouvernement américain. En octobre 2023, 40 pays, dont les États-Unis, ont accepté de ne pas payer de rançon aux cybercriminels. Bien que cette déclaration n'ait pas jeté les bases de mandats ou de conséquences spécifiques, elle pourrait conduire les gouvernements mondiaux à prendre d'autres mesures.

Même si les attaques de ransomware sont inévitables, la segmentation zéro confiance contient le ransomware et l'empêche d'accéder aux données et aux ressources dont les agences ont besoin pour maintenir leurs opérations. Cela signifie que les agences ont le temps de prendre des mesures correctives après une violation, plutôt que d'être contraintes de payer une rançon pour rétablir les systèmes en ligne.

9. Satisfaire aux exigences de conformité

Presque toutes les agences nationales et locales sont soumises à des réglementations qui exigent le respect de certaines exigences en matière de sécurité.

Souvent, ces exigences sont basées sur le récent mémo "Zero Trust" de l'OMB publié par la Maison Blanche en janvier 2022. Ce mandat impose aux agences fédérales de mettre en œuvre le modèle de sécurité "Zero Trust" tel que défini dans le modèle de maturité "Zero Trust" (ZTMM) de la CISA. Bien que le mandat ne s'adresse pas spécifiquement aux États et aux collectivités locales, de nombreuses agences du secteur public suivent ces lignes directrices.

Le modèle de la CISA comprend cinq piliers de protection, à savoir l'identité, les appareils, les réseaux, les applications et les charges de travail, ainsi que les données. La segmentation zéro confiance permet aux agences de sécuriser les cinq piliers via une plateforme de sécurité unifiée. Cela permet aux agences de mettre en œuvre le même niveau de cybersécurité que celui utilisé par les agences fédérales.

10. Un retour sur investissement efficace et mesurable

Avec un financement et des ressources limités, il est plus important que jamais que les agences puissent assurer un retour maximal sur leur investissement en matière de sécurité.

La segmentation zéro confiance permet d'endiguer les brèches de manière fiable, évolutive et rapide, ce qui vous permet d'obtenir des résultats rapides et d'avoir la certitude que les brèches de sécurité ne se transformeront pas en désastres. Mieux encore, l' étude ESG montre que les organisations qui ont adopté le ZTS sont en mesure d'éviter 5 cyber-catastrophes par an, peuvent accélérer 14 projets de transformation numérique supplémentaires et sont 2,7 fois plus susceptibles de disposer d'un processus de réponse aux attaques hautement efficace. Découvrez comment les clients d'Illumio obtiennent un retour sur investissement fiable en matière de sécurité.

Pour plus d'informations, consultez notre dossier : Illumio pour les gouvernements nationaux et locaux.

Vous souhaitez en savoir plus sur la segmentation zéro confiance ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)