Opérationnaliser la confiance zéro - Étape 1 : Identifier ce qu'il faut protéger

Cette série de blogs s'appuie sur les idées présentées dans mon récent article intitulé "La confiance zéro n'est pas difficile... si vous êtes pragmatique".

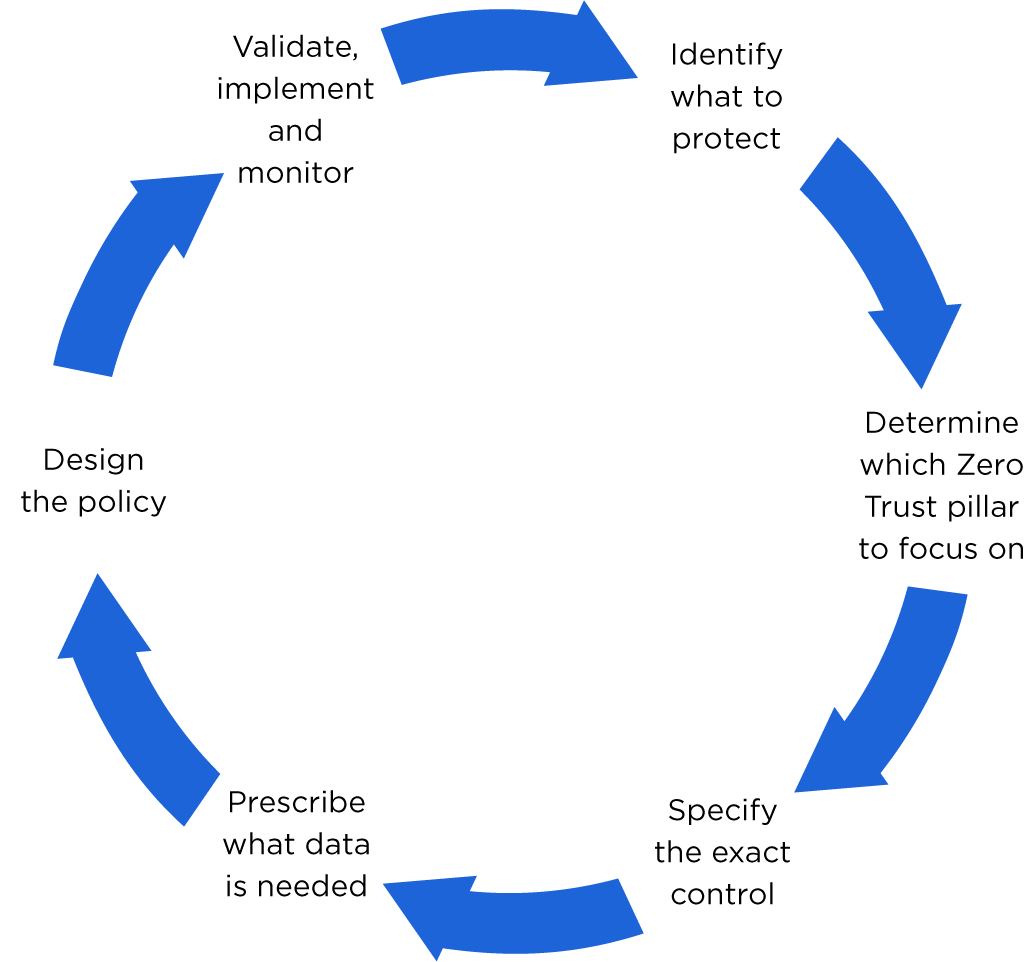

Dans mon précédent article, j'ai décrit six étapes pour parvenir à la confiance zéro. Dans cette série, j'explorerai chacune des six étapes décrites précédemment afin de fournir un cadre solide qui peut être utilisé par les praticiens de la micro-segmentation dans les organisations, grandes et petites, afin de rendre leurs projets plus fructueux. Avant de commencer, voici une représentation visuelle de chaque étape :

Étape 1 : Identifier ce qu'il faut protéger

Dans les premiers temps de la technologie sur le lieu de travail, avant qu'elle ne devienne omniprésente, les organisations ont adopté une approche très "chevaleresque". En termes d'entreprise, cela signifie une approche tactique de l'adoption de nouvelles capacités - qu'il s'agisse de nouveau matériel, de systèmes d'exploitation ou de logiciels, il s'agit toujours de trouver ce qui convient le mieux à la tâche spécifique à accomplir, plutôt que d'essayer de résoudre un cas d'utilisation générique.

La technologie étant déployée à petite échelle, les solutions ad hoc étaient gérables et plus productives que la recherche d'économies d'échelle ou l'élaboration de solutions stratégiques applicables à l'ensemble du secteur.

Mais nous savons maintenant qu'à mesure que les organisations se développent, il y a un point de basculement où le coût et l'efficacité des solutions ad hoc sont annulés par la capacité d'exploiter des composants génériques qui peuvent être utilisés pour construire des solutions efficaces partout.

L'adoption et le déploiement des technologies de sécurité ne sont pas différents. C'est pourquoi l'introduction d'une nouvelle capacité de sécurité nette est une entreprise si complexe, longue et fastidieuse, en particulier si cette capacité est censée être préventive.

Alors pourquoi est-ce que j'énonce tout ce qui précède ? Ce contexte illustre comment vous pouvez réaliser des progrès rapides et précoces dans le cadre d'une initiative stratégique (c'est-à-dire globale, à long terme et complexe) telle que l'adoption d'un état d'esprit de confiance zéro, en commençant par des mesures tactiques (c'est-à-dire très spécifiques, à court terme et relativement simples).

En fin de compte, notre objectif devrait être de mettre en place un cadre de confiance zéro dans l'ensemble de notre organisation. Il est essentiel d'avoir cet objectif à long terme pour valider ces progrès, et chaque étape nous rapprochera de cet objectif. Mais la réalisation d'une confiance zéro complète nécessite de nombreuses étapes de ce type, sur une longue période, et il peut être difficile de démontrer le retour sur investissement avec une approche "tout ou rien". Si vous ne pouvez pas montrer des progrès mesurables à court terme (trimestre après trimestre, voire mois après mois), le soutien et l'intérêt pour l'initiative risquent de s'estomper au fur et à mesure que d'autres priorités prendront le devant de la scène.

Au lieu de cela, cherchez à atteindre votre objectif à long terme - l'adoption de la confiance zéro à l'échelle de l'entreprise - en ciblant une application ou un ensemble d'applications qui.. :

- Avoir une forte motivation pour adopter les principes de sécurité "Zero Trust". Dans l'idéal, il s'agirait d'un mandat de conformité ou de réglementation, ou d'une constatation d'audit à laquelle il faut remédier. L'autre facteur déterminant pour l'adoption de la confiance zéro provient d'un "incident" - tout le monde en a un et, comme le dit le vieil adage, "ne gaspillez jamais une crise". Cela permet de s'assurer qu'il existe une volonté (et un besoin) d'accepter le changement.

- sont marquées comme des applications critiques. Se concentrer sur les applications phares dès le début du processus offre les meilleures opportunités d'apprentissage, mais en cas de succès, cela peut donner confiance dans les avantages de la technologie pour d'autres parties moins critiques de l'entreprise. Il s'agit également d'applications dont les principaux décideurs sont souvent les plus conscients, de sorte que les progrès réalisés leur donneront une visibilité directe sur le retour sur investissement de l'initiative "Zéro confiance".

- Avoir la volonté d'être des cobayes. Il s'agit d'une expérience et il ne fait aucun doute qu'elle comporte des risques. En adoptant la confiance zéro, vous renversez les modèles d'accès habituels, ce qui peut entraîner des problèmes de croissance. Il est extrêmement utile de travailler avec des équipes d'application qui sont à l'aise avec les risques liés à l'adoption. Ils seront vos futurs champions lorsque vous chercherez à élargir l'adoption.

Je trouve que les systèmes SWIFT ou PCI-DSS, les charges de travail de développement sur un réseau de production, les services de sécurité critiques, les applications non corrigées et/ou les composants en fin de vie sont tous d'excellents candidats pour l'adoption initiale de la segmentation Zero Trust, car ils répondent à au moins deux des exigences susmentionnées. Quelles sont les applications qui entrent dans ces catégories ?

Une fois que vous avez identifié ce que vous souhaitez protéger, vous pouvez déterminer le pilier de la confiance zéro sur lequel vous devez vous concentrer et, plus spécifiquement, le contrôle exact que vous allez mettre en œuvre - ces deux points seront abordés dans le prochain article de cette série.

Vous avez hâte de lire mon prochain article pour en savoir plus ? Consultez notre page sur l'opérationnalisation de votre stratégie de confiance zéro avec la micro-segmentation pour en savoir plus.

.png)

.webp)