La sécurité des réseaux est-elle morte ?

Dans le secteur de la cybersécurité, les questions et les débats sont des compagnons constants. Ils évoluent et s'adaptent, tout comme les menaces contre lesquelles nous cherchons à nous protéger.

L'une de ces questions, "La sécurité des réseaux est-elle morte ?", a refait surface en 2004 lorsque le Jericho Forum a introduit le concept de dépérimétrage. Bien que le Forum de Jéricho ait déclaré avoir réussi et se soit dissous en 2013, la réponse à cette question reste insaisissable.

Dix ans plus tard, le paysage a changé avec l'émergence de nouveaux paradigmes, en particulier le concept de confiance zéro, ce qui rend la question plus pertinente que jamais.

Qu'est-ce que la dépérimètrisation ?

Au début des années 2000, le Jericho Forum, un groupe de penseurs visionnaires dans le domaine de la cybersécurité, a lancé l'idée de la dépérimètrisation, remettant en question l'état du périmètre traditionnel du réseau et sa pertinence dans l'entreprise moderne. La quête du groupe pour la dépérimètrisation a remis en question l'approche traditionnelle de la sécurité des réseaux, qui s'appuyait fortement sur les limites du réseau et les défenses périmétriques.

À l'époque, il existait peu d'alternatives viables à la sécurité des réseaux sans périmètre, ce qui rendait difficile toute transition vers une forme de sécurité plus moderne. Mais au cours de la décennie suivante, le paysage de la cybersécurité a connu un changement sismique, ce qui nous a amenés à nous concentrer aujourd'hui sur la confiance zéro et l'endiguement des brèches.

La dépérimètrisation est un élément fondamental de l'approche "zéro confiance".

Une décennie plus tard, nous nous trouvons à l'ère de la confiance zéro, un modèle de sécurité qui présente des similitudes frappantes avec la vision de la dépérimétrisation du Jericho Forum. Ces deux concepts reposent sur une hypothèse fondamentale : Le périmètre du réseau ne peut pas être considéré comme la dernière étape en matière de sécurité. Dans ce nouveau paradigme, l'accent n'est plus mis sur la sécurisation du réseau dans son ensemble, mais sur la sécurisation des ressources et des actifs individuels.

Un domaine où ce changement de perspective devient particulièrement évident est celui des technologies opérationnelles (OT). La sécurité traditionnelle des technologies de l'information, basée sur l'architecture de référence de l'entreprise Purdue, repose sur un modèle comportant plusieurs couches de confiance séparées par des pare-feux. Chaque couche contient de nombreux systèmes et technologies, qui utilisent souvent des systèmes d'exploitation et des protocoles propriétaires. Nombre de ces systèmes sont difficiles à mettre à jour ou à corriger, et présentent des vulnérabilités qui pourraient permettre à des acteurs menaçants d'effectuer des mouvements latéraux en profondeur, avec des conséquences catastrophiques.

La migration vers l'industrie 4.0 et l'internet industriel des objets (IIoT) nous permet de passer de la vulnérabilité des réseaux de confiance du modèle Purdue à une approche de confiance zéro au sein des infrastructures critiques.

Dans l'environnement informatique traditionnel, il est de plus en plus courant d'installer des technologies telles que la détection et la réponse aux points de terminaison (EDR) et la segmentation zéro confiance sur chaque actif afin de protéger les ressources individuelles. Les fabricants d'équipements IIoT doivent intégrer ces technologies dans leurs produits ou les rendre facilement installables.

L'accélération de la transformation numérique nécessite de contenir les brèches Zero Trust.

Le monde a radicalement changé au cours de la dernière décennie. Alors que l'adoption du cloud était en hausse, les avantages de technologies telles que les conteneurs, les réseaux 5G et les nouvelles méthodes d'accès à distance n'avaient pas encore été pleinement exploités. Puis est arrivée la pandémie de COVID-19, qui a accéléré la transformation numérique et l'automatisation dans de nombreux secteurs. Soudain, nous nous trouvons au bord du précipice d'un changement technologique, potentiellement plus rapide que ce que nos architectures de sécurité existantes peuvent gérer.

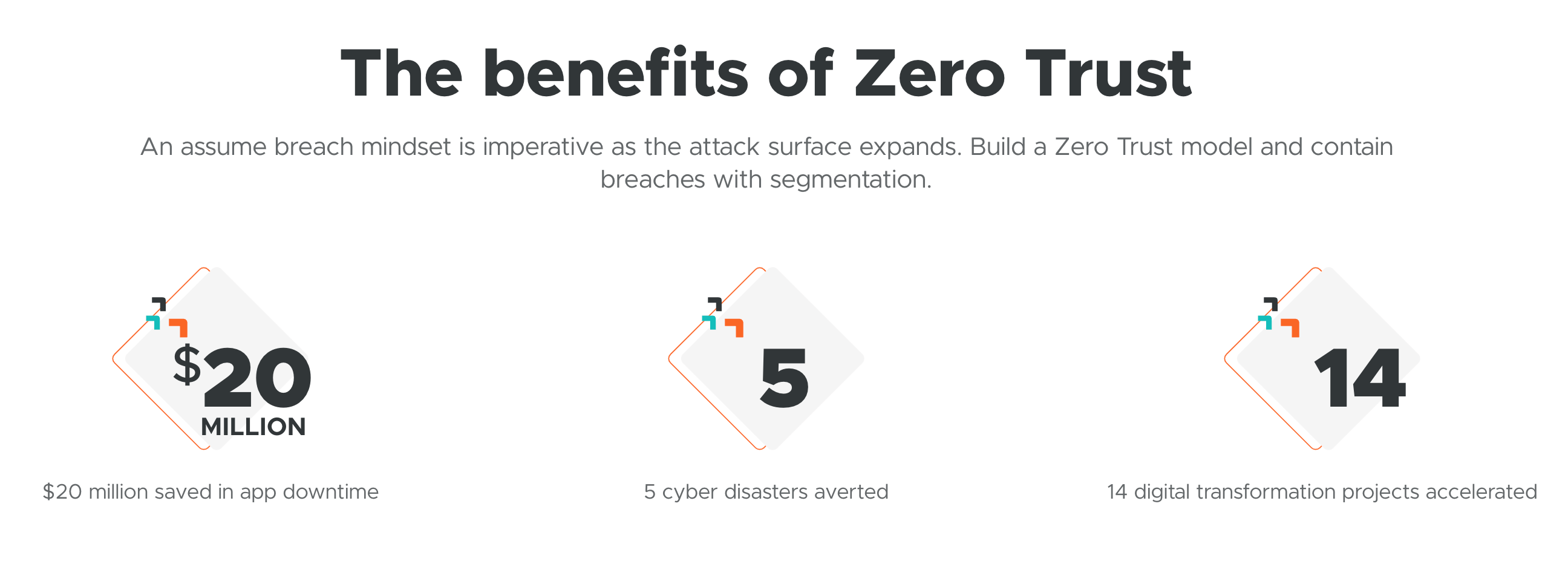

Dans le cadre de cette transformation, la confiance zéro est apparue comme une force significative dans le remodelage des stratégies de sécurité. Le passage d'un état d'esprit "pour prévenir toutes les attaques" à un état d'esprit où l'on part du principe que des brèches se produiront et où l'on planifie pour y survivre représente un virage à 180 degrés par rapport aux 30 dernières années de réflexion sur la cybersécurité.

Au lieu d'essayer d'identifier et de bloquer ce qui est mauvais, l'accent est désormais mis sur l'identification de ce qui est bon et sur la possibilité de le faire. Cette approche simplifie la conception des politiques, réduit les coûts et atténue les mauvaises configurations qui conduisent souvent à des incidents de sécurité.

Segmentation sans confiance : Découpler la sécurité du réseau

Considérez le concept de segmentation du réseau. Si le réseau n'est pas fiable, un segment de réseau ne l'est pas non plus, à moins qu'il ne contienne qu'un seul appareil. Cela nécessite la création de micro-segments auxquels accèdent, selon le principe du moindre privilège, des ressources dont l'identité a été vérifiée.

Ce concept nous conduit à la segmentation zéro confiance, également appelée microsegmentation, qui offre une portabilité de la sécurité et une flexibilité accrue en se découplant du réseau.

Un sous-produit notable de cette évolution est la réduction du nombre de règles nécessaires pour les pare-feux périmétriques. Cela permet non seulement d'économiser de l'argent en réduisant la taille du pare-feu, mais aussi de réduire le temps nécessaire à la gestion et à la modification des politiques. En fait, l' étude de Forrester montre que la segmentation zéro confiance permet de réduire de 90 % les efforts opérationnels déployés par les équipes InfoSec pour mettre en œuvre et gérer la segmentation.

Le sort de la sécurité des réseaux : Exagération ou réalité ?

La sécurité des réseaux est-elle vraiment morte ?

Je dirais que les rapports sur sa disparition sont exagérés. Les techniques traditionnelles telles que la détection et la réponse en réseau, l'analyse comportementale et les pare-feu périmétriques jouent toujours un rôle essentiel dans notre arsenal de cybersécurité. Ces outils restent essentiels pour surveiller et contrôler le trafic sur le réseau et identifier les menaces potentielles.

Cependant, l'évolution vers un modèle de confiance zéro a révolutionné notre approche de la sécurité. L'accent n'est plus mis sur la protection du périmètre, mais sur la protection des actifs individuels. Cette évolution simplifie les politiques de sécurité, réduit les coûts et améliore la flexibilité. Il s'agit d'une transition entre ", qui empêche les mauvais éléments d'entrer sur le site", et ", qui permet aux bons éléments d'entrer."

Pour l'avenir, il est clair que le paysage de la cybersécurité va continuer à évoluer. Le concept de sécurité des réseaux n'est peut-être pas mort, mais il s'est transformé en quelque chose de plus adaptable et de plus résistant.

Reprenons cette question dans dix ans et voyons où nous en sommes. Dans le monde en constante évolution de la cybersécurité, la seule constante est le changement lui-même.

Vous souhaitez en savoir plus sur la confiance zéro et la segmentation de la confiance zéro ? Contactez-nous dès aujourd'hui pour une démonstration et une consultation gratuites.

.png)

.webp)

.webp)

.webp)