Pouvez-vous mesurer l'efficacité de la microsegmentation ?

"Si vous ne pouvez pas le mesurer, vous ne pouvez pas le contrôler. - Lord Kelvin

Les mesures quantitatives sont à la base de tout ce que nous faisons, qu'il s'agisse de comparer différents produits, de déterminer la réussite d'un projet ou de suivre le développement d'une équipe sportive. Nous sommes en mesure d'effectuer des comparaisons réelles et objectives, "à l'identique", plutôt que de nous fier uniquement à des opinions subjectives. Pourtant, lorsqu'il s'agit de nombreux produits de sécurité destinés aux entreprises, nous semblons nous satisfaire de produits qui nous rendent plus conformes, qui améliorent notre sécurité ou qui fournissent un meilleur moyen de détecter les menaces - plus / améliorer / meilleur sont toutes des mesures qualitatives - c'est une approche curieuse. Cependant, nous constatons de plus en plus que l'acheteur de sécurité avisé demande désormais des chiffres pour étayer les affirmations des vendeurs. Ils se posent des questions telles que "comment mesurer le succès de ce produit ou de cette solution ?".

L'avalanche d'articles parus ces dernières années dans les médias spécialisés dans la sécurité montre clairement que la microsegmentation est désormais un contrôle de sécurité essentiel pour les organisations, un "enjeu de table", si l'on peut dire, dans toute stratégie d'écurité. En particulier, le rôle central de la microsegmentation dans toute stratégie de confiance zéro n'est pas surprenant étant donné qu'elle limite les mouvements latéraux et entrave la capacité d'un attaquant à naviguer dans le réseau pour trouver la cible visée. La microsegmentation est l'exemple par excellence du "moindre privilège", c'est-à-dire qu'elle n'autorise à communiquer que ce qui doit l'être, rien de plus, rien de moins. Cependant, ceux qui mettent en œuvre (ou envisagent de mettre en œuvre) la microsegmentation ont toujours manqué de mesures quantitatives pour en démontrer l'efficacité.

Chez Illumio, nous avons estimé qu'il était important de démontrer quantitativement les avantages de la microsegmentation, la façon dont l'impact change à mesure que la taille de l'environnement augmente, et une méthodologie de test claire qui pourrait être répétée par toute organisation qui souhaite valider ces résultats dans leurs propres environnements. Pour ce faire, nous nous sommes associés aux spécialistes de l'équipe rouge Bishop Fox pour réaliser et documenter un plan directeur inédit dans l'industrie sur la manière de mesurer l'efficacité de la microsegmentation sur la base des principaux composants du cadre MITRE ATT&CK®.

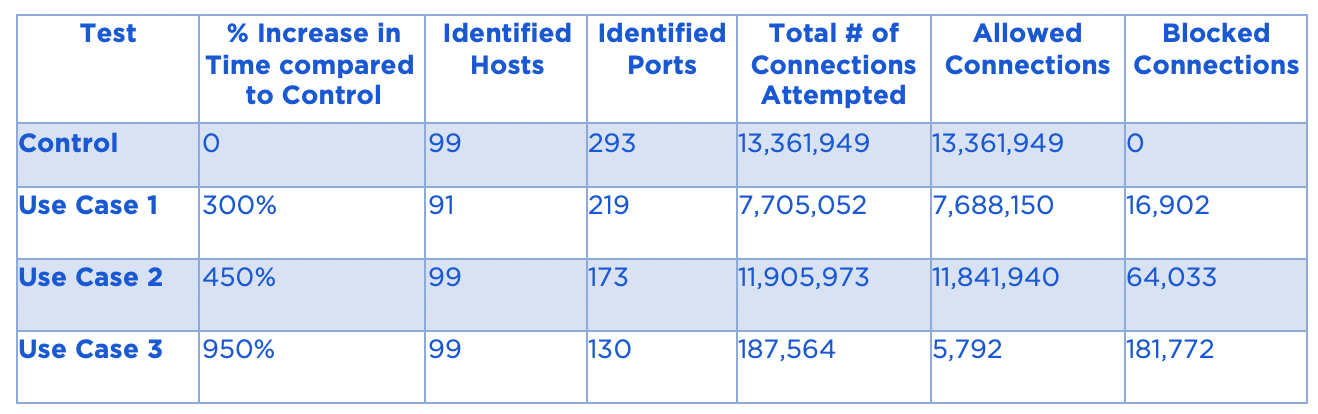

L'équipe de Bishop Fox a été chargée de trouver une paire de "joyaux de la couronne" dans un environnement de test au cours d'une série d'épreuves. Imaginez un exercice de "capture du drapeau", mais sans équipe bleue pour défendre activement l'environnement. Au total, il y a eu quatre séries de tests, y compris le test de contrôle. À chaque essai, la politique de microsegmentation est devenue de plus en plus stricte :

- Test de contrôle - Aucun contrôle de microsegmentation en place (essentiellement un réseau plat)

- Cas d'utilisation 1 - Séparation des environnements (la microsegmentation est assez grossière et garantit que les charges de travail dans différents environnements - production, test, développement - ne peuvent se connecter qu'à d'autres charges de travail dans le même environnement).

- Cas d'utilisation 2 - Application Ringfencing (c'est-à-dire le niveau suivant de granularité de la microsegmentation où seules les charges de travail associées à une application spécifique (par ex. l'application de traitement des paiements ou l'application de gestion des ressources humaines) dans un environnement spécifique peuvent communiquer entre elles. Considérez cela comme un véritable resserrement de l'étau)

- Cas d'utilisation 3 - Segmentation par niveau (il s'agit d'une des formes les plus fines de la politique de microsegmentation, qui garantit que seules les charges de travail associées à un niveau spécifique (par ex. ) dans une application spécifique dans un environnement spécifique peuvent communiquer entre eux)

L'équipe de Bishop Fox n'avait aucune connaissance préalable de l'environnement de test, et l'ensemble de l'environnement a été détruit et reconstruit pour chaque test. Cela signifie qu'à chaque série de tests, rien n'a été conservé, en particulier la topologie et les adresses IP ont été supprimées. Toutes les politiques de microsegmentation ont été définies à l'aide d'une liste blanche ou d'une approche de refus par défaut, c'est-à-dire que les règles ont été écrites pour autoriser explicitement le trafic autorisé, de sorte que tout ce qui n'est pas accompagné d'une règle est, par défaut, non autorisé et donc bloqué. La première série de tests a été effectuée sur un environnement de 100 charges de travail (considérablement plus petit que la taille de déploiement de la plupart des organisations de taille moyenne), avec des répétitions du cas d'utilisation 2 à 500 et 1000 charges de travail.

Voici les observations faites lors de tests portant sur 100 charges de travail :

Ces données montrent que même une politique de séparation environnementale très simple (cas d'utilisation 1) augmente d'au moins 300% la difficulté pour un pirate de recenser et d'atteindre sa cible. Et l'effort incrémentiel relativement faible de l'application des politiques de cantonnement des applications (cas d'utilisation 2) se traduit par une augmentation de 450% de la difficulté pour un attaquant. Mais ce n'est pas seulement l'augmentation évidente des efforts qui fait de la microsegmentation un contrôle de sécurité convaincant. Si vous prêtez attention à l'augmentation du nombre de connexions bloquées, vous verrez que le potentiel de détection d'un attaquant tentant d'établir des connexions non autorisées fait de l'effort supplémentaire un investissement intéressant pour le défenseur. Ceci est également illustré par le volume de trafic généré par les tests de contrôle, de cas d'utilisation 1 et de cas d'utilisation 2 - à moins d'être tentés sur une très longue période, ces pics dans les volumes de connexion devraient déclencher des alertes dans le SOC, conduisant à des investigations.

Il est également intéressant de noter la baisse des tentatives de connexion dans le cas d'utilisation 3 (dans lequel la segmentation par niveau a été appliquée). Cette baisse s'explique par le fait que l'environnement était si étroitement segmenté (pensez au Boa Constrictor à l'heure du déjeuner) que l'adversaire a été contraint de changer de tactique (vs. Cas d'utilisation 2). Toutefois, ce changement de tactique ne s'est pas traduit par une victoire plus efficace pour l'attaquant. En fait, malgré l'effort relativement faible du défenseur pour renforcer la politique de microsegmentation, le temps total de réussite a tout de même augmenté et était supérieur de 950% à celui de l'expérience de contrôle, ce qui indique quel'augmentation des restrictions dans la politique de sécurité oblige à un changement matériel dans l'approche de l'attaquant, par rapport aux cas d'utilisation précédents, et que même ce changement l'a laissé dans une situation nettement plus défavorable.

La conclusion de cette première série de tests est la suivante : n'aimeriez-vous pas rendre la tâche de l'adversaire 3 à 10 fois plus difficile ? Si c'est le cas, mettez en place une micro-segmentation.

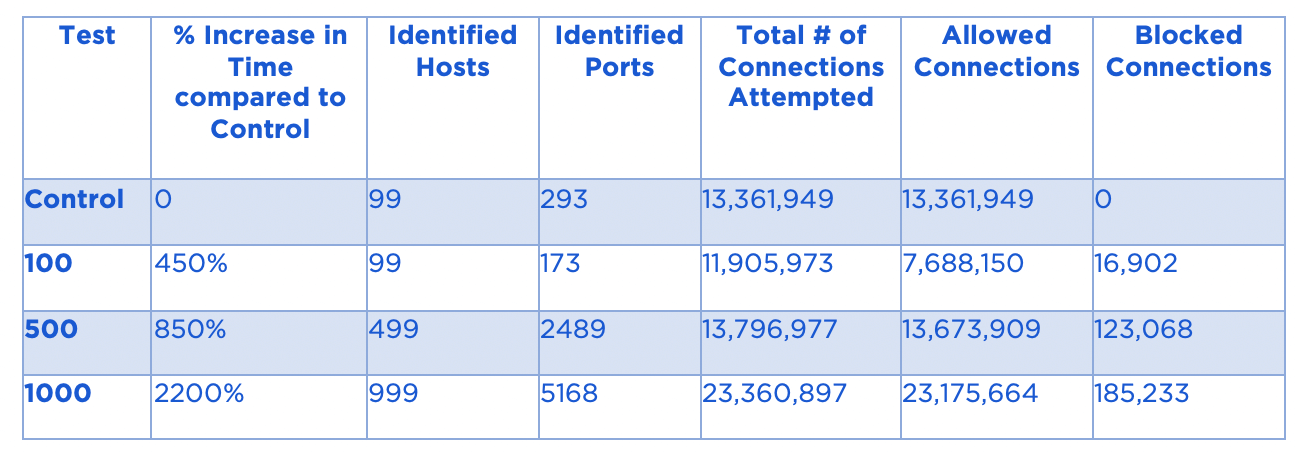

Voici les données du cas d'utilisation 2 (Application Ringfencing) pour 100, 500 et 1000 charges de travail :

Ce qu'il faut retenir, c'est qu'à mesure que la taille du domaine protégé augmente, la tâche de l'attaquant devient nettement plus difficile (entre 4,5x et 22x), même si la nature de la politique de segmentation mise en œuvre n'est pas modifiée - ce qui justifie amplement de ne pas se contenter d'un déploiement très tactique de la segmentation, mais d'étendre cet ensemble de capacités à l'ensemble du domaine, car les avantages sont bien réels.

Qu'est-ce que tout cela signifie ? Voici mes dernières réflexions :

- La microsegmentation doit adopter une approche de liste blanche - ce n'est qu'en adoptant cette approche que vous pouvez réellement mesurer l'amélioration de la posture de sécurité, car vous éliminez tout ce qui n'est pas des voies approuvées.

- La microsegmentation, même avec une politique de séparation environnementale très simple, rend au moins trois fois plus difficile la tâche d'un attaquant, ce qui justifie amplement l'investissement dans cette capacité.

- L'augmentation de la taille de déploiement de la microsegmentation sans qu'il soit nécessaire de modifier la définition de la politique se traduit par des avantages globaux en matière de sécurité - les organisations devraient viser à étendre la segmentation à l'ensemble de leur parc, et pas seulement à un petit sous-ensemble tactique.

- La sophistication croissante d'une politique de microsegmentation oblige l'attaquant à changer d'approche, souvent au prix d'une perte de temps et d'une augmentation des risques de détection.

Pour plus d'informations, téléchargez une copie du rapport aujourd'hui et rejoignez-nous pour un webinaire en direct le mardi 16 juin.

.png)