La connectivité cachée réduit-elle le retour sur investissement de l'informatique en nuage ?

La popularité fulgurante de la connectivité en nuage au cours des dernières années reflète un changement remarquable dans la façon dont les organisations peuvent gérer leur posture de sécurité en nuage.

Cependant, sous la surface d'une transition apparemment simple vers le nuage, se cache un réseau de coûts de connectivité cachés. De nombreuses organisations dépensent sans le savoir des sommes excessives pour des connexions inutiles au cloud et s'exposent ainsi à des risques de sécurité. Dans l'économie actuelle, où il est vital de contrôler les coûts, les organisations doivent donner la priorité à l'identification et à la réduction de cette connectivité.

Dans ce billet de blogue, découvrez les coûts cachés de l'informatique en nuage, où chercher la connectivité inutile et comment la segmentation zéro confiance d'Illumio peut vous aider à rationaliser la sécurité de votre informatique en nuage - et ses coûts.

Les coûts cachés de la connectivité en nuage

L'informatique dématérialisée promettait des économies, mais pour de nombreuses organisations, la réalité s'est avérée plus compliquée.

Le modèle "pay-as-you-go" de l'informatique dématérialisée peut entraîner des dépassements de budget, et la connectivité superflue est un facteur caché de cette flambée des coûts. Lorsque diverses applications et charges de travail communiquent de manière excessive ou inefficace, cela peut entraîner un surdimensionnement des ressources, une augmentation des coûts de transfert des données et un gaspillage de la puissance de calcul.

En fait, des études récentes montrent que les organisations sont déjà confrontées à ces défis :

- Gartner prévoit que d'ici 2024, 60 % des responsables de l'infrastructure et des opérations (I&O) seront confrontés à des dépassements de coûts liés à l'informatique dématérialisée qui auront un impact négatif sur leurs budgets sur site.

- Une étude de 2022 S&P Global Market Intelligence a révélé que 34 % des entreprises ont déclaré que les frais de sortie ont affecté leur utilisation du stockage en nuage.

Connectivité et frais que vous devez identifier et éliminer pour un retour sur investissement de la sécurité du cloud computing

Comprendre les connexions cachées et les dépenses associées à l'informatique dématérialisée est essentiel pour les organisations qui souhaitent migrer vers l'informatique dématérialisée, étendre leur utilisation de l'informatique dématérialisée et mettre en place une stratégie d'informatique dématérialisée.

Voici les trois principaux types de connectivité cloud superflue que votre équipe devrait rechercher :

- Ressources orphelines : Les ressources orphelines, telles que les machines virtuelles inactives ou les bases de données laissées en activité, sont l'un des principaux responsables de la connectivité inutile. Ces ressources sous-utilisées consomment non seulement des ressources cloud précieuses, mais peuvent également entraîner des coûts de transfert de données entre les différentes instances, ainsi que des risques potentiels pour la sécurité.

- Transfert de données redondant : Dans un environnement multi-cloud ou cloud hybride, les organisations peuvent avoir plusieurs voies de transfert de données entre les applications et le stockage des données. Sans une gestion adéquate, cette redondance peut entraîner une augmentation des coûts de transfert des données sans aucune valeur ajoutée.

- Communication inefficace : Les applications qui envoient continuellement des données excessives d'un côté à l'autre peuvent entraîner une consommation inutilement élevée de la bande passante et des coûts de transfert de données associés.

En plus d'obtenir une visibilité sur la connectivité externe, les équipes devraient également étudier ces trois types de coûts et de frais associés à l'informatique dématérialisée qui peuvent ne pas être immédiatement apparents :

- Frais de transfert de données : Les fournisseurs de services en nuage facturent souvent le transfert de données entre différents services ou régions. Lorsque les données se déplacent entre les services en nuage, entre les régions, ou à l'intérieur et à l'extérieur du nuage, elles entraînent des frais. Cela peut s'avérer particulièrement coûteux pour les entreprises qui ont des besoins importants en matière de transfert de données.

- Communication inter-services : Au fur et à mesure que vos applications basées sur l'informatique en nuage se développent, la communication entre les services peut générer des coûts substantiels. Ces dépenses surviennent lorsque les différents composants d'une application doivent communiquer entre eux et que des données sont envoyées sur le réseau.

- Manque de visibilité : Une mauvaise visibilité du trafic réseau peut conduire à un surdimensionnement des ressources, car vous n'avez peut-être pas une idée claire de la manière dont les données circulent entre vos services. Cela peut entraîner des dépenses inutiles.

Au-delà des économies : Les risques cachés de la connectivité inutile pour la sécurité de l'informatique en nuage

Les acteurs de la menace adorent les connexions dans le nuage auxquelles vous ne prêtez pas attention. Chaque connexion supplémentaire constitue un point d'entrée potentiel pour les brèches et les ransomwares.

Si la connectivité superflue peut entraîner des dépassements de coûts, elle expose également les actifs et les données critiques à des menaces et permet aux cyberattaques de disposer d'un point d'entrée pour se propager dans le reste du réseau.

Utilisez la segmentation zéro confiance pour trouver et fermer les connexions inutiles au nuage.

Il est essentiel que votre entreprise dispose d'outils lui permettant d'avoir une visibilité sur le trafic dans le nuage et d'éliminer la connectivité inutile, afin de réaliser des économies et d'assurer la cybersécurité.

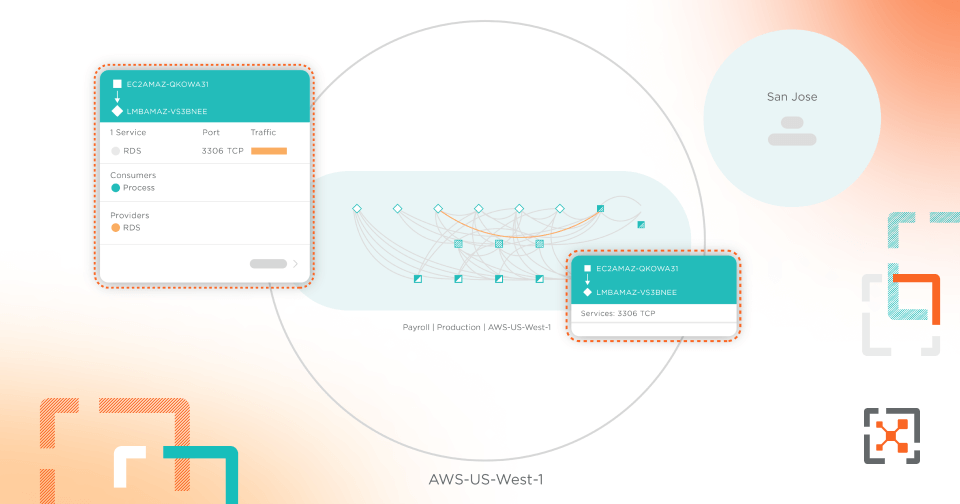

L'un des meilleurs moyens d'y parvenir est la microsegmentation, également appelée segmentation zéro confiance (ZTS). ZTS visualise en permanence la façon dont les charges de travail et les périphériques communiquent, créant ainsi des politiques granulaires qui n'autorisent que les communications souhaitées et nécessaires.

ZTS aide les entreprises à réduire les coûts liés à l'informatique en nuage et, en cas de cyberattaque, à isoler automatiquement la brèche en limitant les mouvements latéraux de manière proactive ou au cours d'une attaque active. Alors que la segmentation peut être tentée avec des pare-feu statiques, le ZTS est simple en comparaison.

ZTS avec Illumio offre les avantages suivants en matière de sécurité dans le nuage :

- Visibilité granulaire de bout en bout : ZTS offre une visibilité complète sur les flux de trafic réseau et les dépendances des applications à travers le cloud, les terminaux et les centres de données, ce qui vous permet de mieux comprendre comment les données se déplacent entre les services. Ces informations vous permettent d'identifier les domaines potentiels de réduction des coûts dans le nuage et de prendre des mesures pour optimiser l'allocation des ressources du nuage.

- Réduction des coûts : En contrôlant étroitement le trafic réseau avec ZTS, vous pouvez minimiser les transferts de données inutiles, ce qui permet de réduire les frais de transfert de données. Vous pouvez également allouer les ressources de manière plus efficace, ce qui permet de réduire les dépenses globales liées à l'informatique en nuage.

- Sécurité renforcée : Le ZTS limitant la communication entre les différents segments de votre réseau, vous pouvez renforcer la sécurité et réduire le risque de violation des données sur l'ensemble de votre réseau hybride.

- Avantages en termes de conformité : Pour les organisations des secteurs réglementés, ZTS peut aider à atteindre et à maintenir la conformité. En isolant les données sensibles, vous pouvez vous assurer qu'elles ne sont pas mélangées à d'autres services qui n'ont pas besoin d'y accéder, ce qui est bénéfique pour votre budget et votre résilience cybernétique.

Augmentez le retour sur investissement et la sécurité de votre cloud grâce à la segmentation zéro confiance

À une époque où l'optimisation des coûts est essentielle pour les entreprises, la recherche et la réduction de la connectivité inutile dans les environnements en nuage est une priorité absolue. La segmentation zéro confiance d'Illumio offre un moyen d'identifier, de restreindre et de gérer ces connexions inutiles. En mettant en œuvre cette approche, les entreprises peuvent renforcer leur sécurité, rationaliser les opérations de réseau et s'assurer que leurs investissements dans l'informatique dématérialisée sont plus rentables.

Prêt à en savoir plus ? Contactez-nous dès aujourd'hui.

.png)

.webp)