3 étapes pour démarrer le parcours de confiance zéro de votre organisation de soins de santé

Chaque année, lors de la conférence HIMSS, les sessions sur la cybersécurité les plus fréquentées sont toujours celles qui ont trait à la confiance zéro pour les professionnels de la santé - et je m'attends à ce que HIMSS 2024 ne soit pas différent. Le secteur des soins de santé a adopté le concept de confiance zéro plus rapidement et plus profondément que presque tous les autres secteurs. Si le décret 14028 a conduit les agences gouvernementales vers la confiance zéro, c'est la confiance zéro pour les soins de santé qui a mené la charge.

Dans ce billet de blogue, je détaillerai comment les fournisseurs de soins de santé peuvent mettre en œuvre une stratégie de confiance zéro alignée sur le modèle de maturité de la confiance zéro de CISA (ZTMM) et le rôle fondamental que joue la segmentation de la confiance zéro d'Illumio dans toute architecture de confiance zéro.

Qu'est-ce que la confiance zéro pour les soins de santé ?

La confiance zéro fournit un cadre simple pour améliorer la résilience cybernétique. En fait, les recherches du GSE ont montré qu'il réduit également les dépenses de sécurité et le coût global d'une violation.

Le problème est que la définition de la confiance zéro a changé au fil du temps, ce qui fait qu'il est difficile de savoir exactement de quoi il s'agit. Le concept de confiance zéro a été introduit en 2010 par John Kindervag dans son rapport Forrester Research No More Chewy Centers : The Zero Trust Model of Information Security (Le modèle de confiance zéro de la sécurité de l'information). Cependant, depuis de nombreuses années, la signification de la confiance zéro a été détournée par les services de marketing des fournisseurs de sécurité. Il était donc difficile pour les gens de savoir ce qu'ils devaient faire, car ils étaient bombardés par trop de messages contradictoires. La bonne nouvelle, c'est que la plupart de ces départements marketing sont désormais obsédés par l'IA et que les choses sont beaucoup plus simples.

Pour soutenir le décret 14028, l'Institut national pour la science et la technologie (NIST) a publié une architecture de confiance zéro (NIST SP 800-207) qui définit les aspects de la confiance zéro et ce qu'elle est en tant qu'"ensemble évolutif de paradigmes de cybersécurité qui déplacent les défenses des périmètres statiques basés sur le réseau pour se concentrer sur les utilisateurs, les actifs et les ressources".

Comment entamer la démarche "Zero Trust" de votre organisme de santé ?

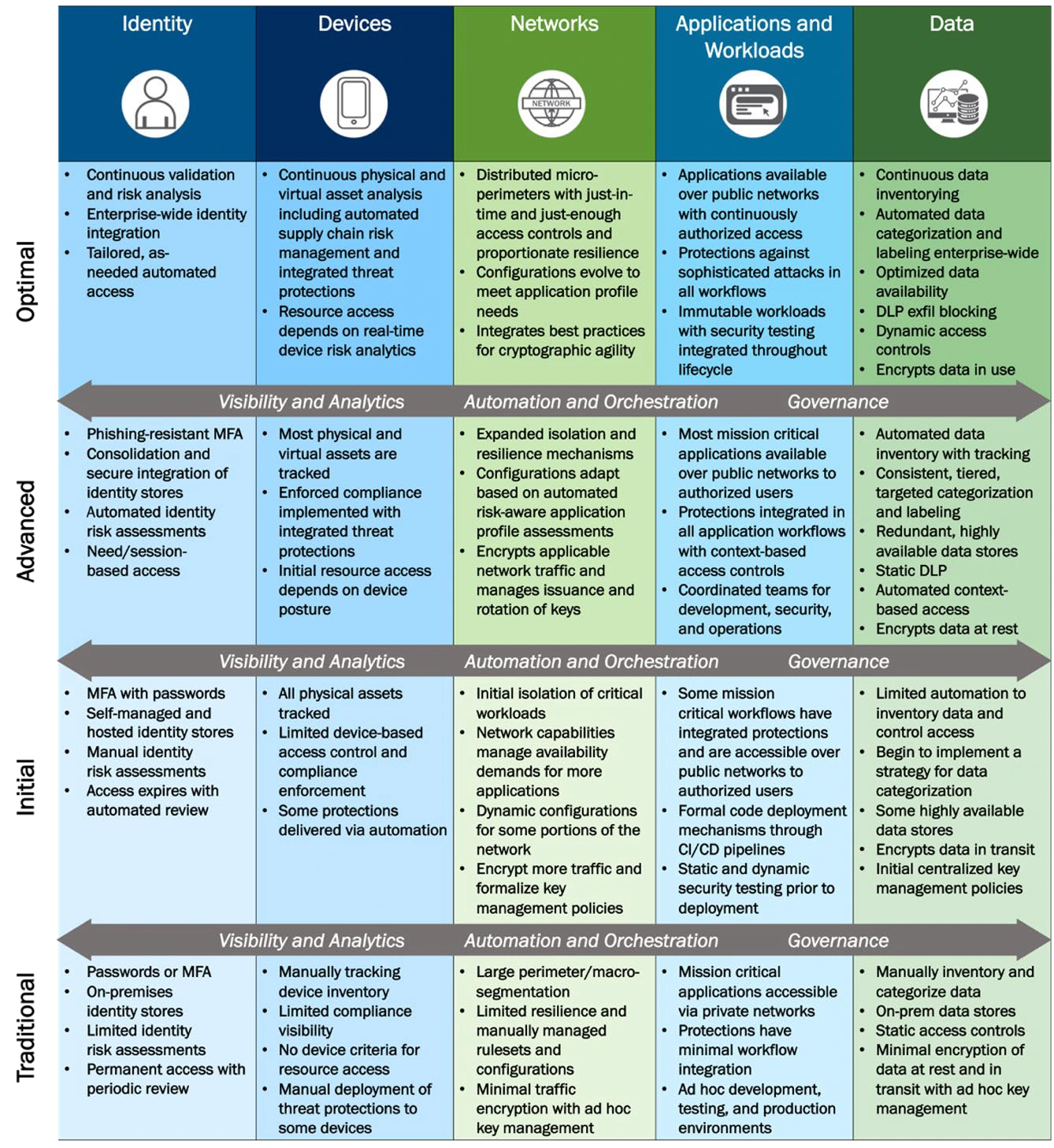

Avec une image plus claire de ce qu'est la confiance zéro, l'étape suivante consiste à comprendre comment y parvenir. La bonne nouvelle, c'est que l'Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a créé un modèle de maturité de la confiance zéro (Zero Trust Maturity Model - ZTMM ) qui fournit.. :

- Un guide pour cartographier le statut actuel de votre organisation par rapport aux cinq piliers de Zero Trust.

- Une feuille de route sur la façon d'optimiser de plus en plus votre architecture "Zero Trust".

Trop d'organisations déploient des outils d'accès au réseau de confiance zéro (ZTNA) pour remplacer le VPN et déclarent ensuite que la confiance zéro est terminée. En réalité, atteindre le niveau optimal dans les cinq piliers du ZTMM de la CISA peut être un long parcours, qui va bien au-delà du ZTNA.

En utilisant le ZTMM, vous pouvez tracer le parcours de votre organisation sur la voie de la confiance zéro pour les soins de santé et veiller à ce qu'elle soit protégée tout au long du chemin.

1. Identifiez ce que vous devez protéger

La CISA conseille de prendre des décisions sur la mise en œuvre de la confiance zéro en fonction de facteurs tels que le risque, la mission, les exigences fédérales et réglementaires et les contraintes opérationnelles. L'identification des risques vous permettra de déterminer si votre organisation doit adopter une approche globale et progresser à chaque niveau des cinq piliers ou si elle doit approfondir un ou plusieurs piliers.

Par exemple, si vous disposez d'un système de DSE comme Epic, vous pouvez décider que le cloisonnement de cet environnement est la priorité absolue.

2. Comprendre le statut de votre organisation par rapport à chaque pilier de la ZTMM

Le modèle de maturité reprend les cinq piliers de la confiance zéro et définit quatre niveaux de maturité, de "traditionnel", qui correspond au statu quo actuel, à "optimal", qui est le niveau de réalisation le plus élevé. Après avoir compris ce que vous voulez sécuriser, l'étape suivante consiste à comprendre l'état actuel de chaque pilier de la ZTMM.

3. Commencer à travailler sur les piliers prioritaires

Chaque prestataire aura des priorités différentes pour atteindre le niveau optimal de chaque pilier. Cela dépendra des lacunes en matière de sécurité, du budget, de la disponibilité du personnel ou des exigences de conformité. Il est également important de tenir compte du fait que certains piliers sont plus difficiles et plus coûteux à atteindre, tandis que d'autres sont plus simples.

Malgré des priorités différentes, les réseaux sont un pilier essentiel sur lequel chaque organisation devrait se pencher plus attentivement. Ce pilier ne concerne pas les commutateurs et les routeurs, mais le concept global du réseau et du trafic qui le traverse. L'application de la segmentation du réseau implique traditionnellement des VLAN statiques ou des règles de pare-feu complexes, mais le CISA ZTMM encourage une approche plus dynamique et plus flexible qui offre une granularité plus fine.

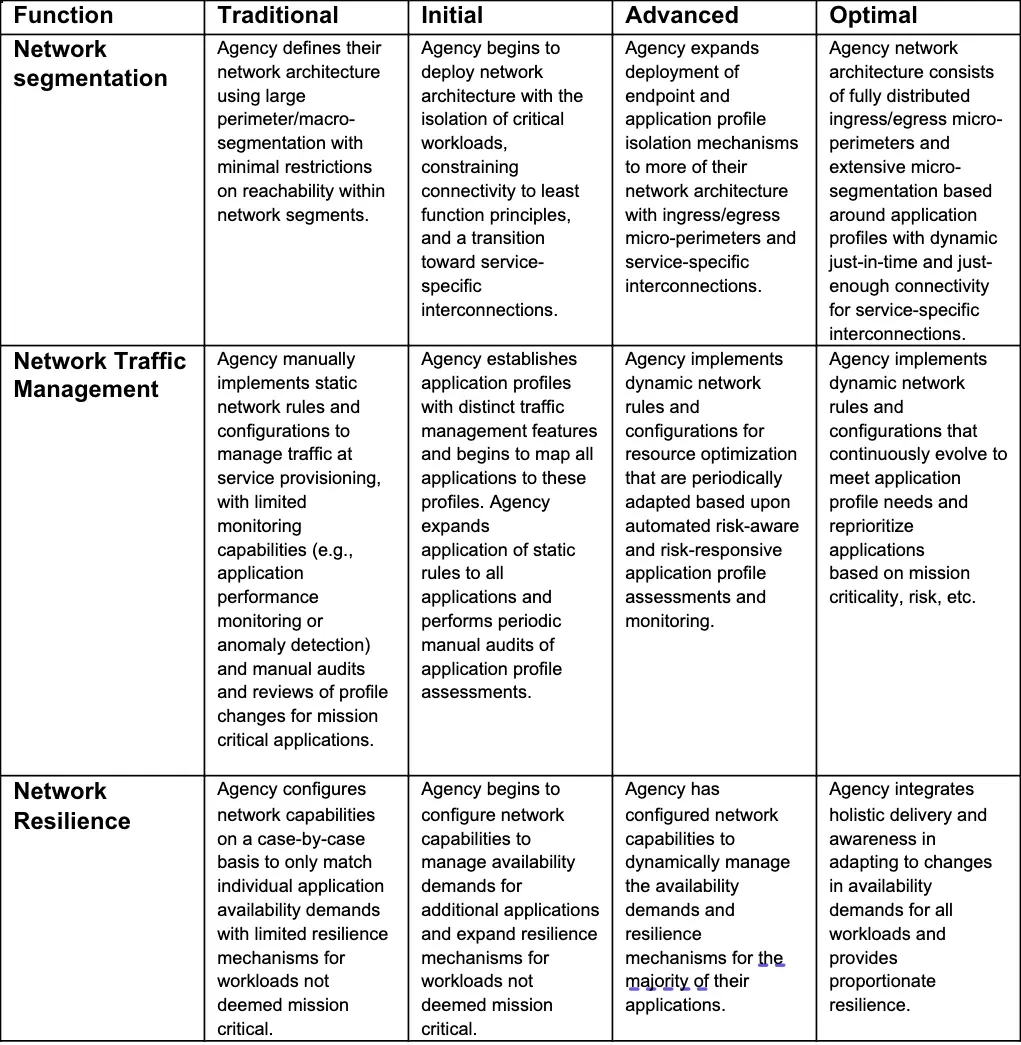

La CISA a fourni des détails supplémentaires sur chaque niveau de mise en œuvre du pilier "réseau", y compris la segmentation, la gestion du trafic et la résilience :

Plus de ressources sur la confiance zéro pour les prestataires de soins de santé

Le National Health Service (NHS) britannique a publié des orientations sur la segmentation du réseau, dans lesquelles il conseille de segmenter cinq piliers de diagnostic clés :

_logo.svg.webp)

- Génomique

- Imagerie

- Pathologie

- Endoscopie

- Mesures physiologiques

Bien que la plupart des recommandations du NHS en matière de segmentation relèvent du niveau traditionnel le plus bas du ZTMM de la CISA, le NHS souligne que la segmentation du réseau est un élément fondamental de la stratégie "Zero Trust". Le guide précise que la sécurité zéro confiance "abolit le concept de réseau de confiance à l'intérieur du périmètre de l'entreprise et préconise la création de micro-périmètres de contrôle autour des actifs critiques et l'application de contrôles d'accès stricts, d'une segmentation du réseau et d'une gestion de l'identité". Cette définition de la segmentation correspond parfaitement au niveau optimal du ZTMM de la CISA.

Renforcez la tolérance aux attaques avec la segmentation zéro confiance d'Illumio

Les organisations de soins de santé se tournent vers la Segmentation zéro confiance (ZTS) d'Illumio pour une approche simple et rentable afin d'atteindre le niveau optimal de segmentation du réseau sans ingénierie de réseau complexe ou règles de pare-feu statiques.

Avec Illumio ZTS, votre organisation peut :

- Devenez tolérant aux attaques : Bénéficiez d'une visibilité de bout en bout sur toutes les communications entre les charges de travail et les appareils sur l'ensemble de la surface d'attaque hybride. Voyez où se situent les failles de sécurité et fermez les connexions inutiles.

- Préparez-vous à une attaque : Définissez automatiquement des contrôles granulaires et flexibles qui stoppent la propagation des cybermenaces, renforcent la cyberrésilience des systèmes critiques et préparent de manière proactive votre organisation à la prochaine attaque inévitable.

- Adaptez-vous en temps réel : Isolez demanière réactive les systèmes compromis lors d'une attaque active afin d'arrêter les mouvements latéraux et de maintenir les opérations. Au fur et à mesure de l'évolution de votre environnement informatique, adaptez la visibilité et la politique de sécurité de manière dynamique pour garantir la flexibilité et la résilience de votre entreprise.

- Répondez aux exigences de conformité : Tirez parti de la visibilité et de la microsegmentation pour évaluer les risques, prouver la conformité et sécuriser les données sensibles et les ressources critiques.

Lisez notre guide sur Illumio ZTS pour les fournisseurs de soins de santé et découvrez les trois façons dont ZTS résout les problèmes de sécurité des soins de santé :

Communiquez avec nous dès aujourd'hui pour savoir comment Illumio peut aider votre organisation à freiner la propagation des brèches et des attaques de ransomware.

.png)

.webp)