Le mémo de l'OMB sur la confiance zéro met les agences au courant des échéances

En mai 2021, l'administration Biden a publié le décret 14028, Improving the Nation's Cybersecurity (Améliorer la cybersécurité de la nation), à la suite des attaques de SolarWinds et de Colonial Pipeline. L'ordonnance vise à accroître la résilience cybernétique et à réduire les risques pour les agences gouvernementales. Elle leur a demandé d'élaborer, dans un délai de 60 jours seulement, un plan de mise en œuvre d'une architecture de confiance zéro. Dans sa réponse à l'ordonnance, le directeur fédéral d'Illumio, Mark Sincevich, a indiqué que les agences avaient besoin d'une feuille de route opérationnelle pour construire et mettre en œuvre l'architecture dans les systèmes fédéraux.

Le mémorandum M-22-09, publié le26 janvier par l'Office of Management and Budget (OMB), établit cette feuille de route : une directive stratégique fédérale sur l'architecture de confiance zéro, assortie d'échéances fermes.

Il demande aux agences de soumettre à l'OMB et à la CISA un plan de mise en œuvre pour les exercices 22 à 24 dans un délai de 60 jours à compter de la publication du mémo. Le mémo décrit clairement ce que les agences sont censées réaliser sur le plan technique, ce qui doit être fait dans les délais impartis et la planification budgétaire requise. Certaines étapes ont une durée de 12 mois, d'autres de 24 mois. Le mémo fournit des indications essentielles sur la situation des agences en termes de Zero Trust d'ici la fin de l'année fiscale 2024.

Le mémo offre une ligne de vue directe entre ce que l'OMB attend des agences et ce qu'une plateforme ou une solution peut fournir. Il n'est pas nécessaire de faire un acte de foi entre un besoin mal défini et ce qu'un fournisseur peut offrir.

Les demandes de la note sont ambitieuses. Mais les agences ont près de trois ans pour faire progresser leur position en matière de confiance zéro, et j'imagine qu'en décembre 2024, la majorité d'entre elles auront soit atteint un grand pourcentage des objectifs fixés, soit élaboré un plan définitif pour y parvenir. Toutefois, le mémo ne précise pas comment les progrès seront mesurés et le succès évalué - or la définition et le suivi de ces paramètres seront essentiels pour favoriser l'adoption.

Les cinq piliers de la confiance zéro de la CISA

Les objectifs stratégiques décrits dans la note s'alignent sur le modèle de maturité de la confiance zéro de l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA), qui repose sur cinq piliers :

- Identité

- Appareils

- Réseaux

- Applications et charges de travail

- Données

Comme Mark l'a noté dans son blog, il n'existe pas de technologie unique que les agences peuvent mettre en œuvre pour parvenir à la confiance zéro. Mais Illumio peut contribuer et soutenir directement de nombreux objectifs abordés dans le mémorandum. Par exemple, dans le cadre du pilier "identité", le gouvernement fédéral devrait disposer d'un "inventaire complet de tous les appareils utilisés dans le cadre d'une utilisation autorisée par le gouvernement et être en mesure de prévenir et de détecter les incidents sur ces appareils et d'y répondre".

Illumio peut renforcer les capacités de détection et de réponse des points d'extrémité (EDR) d'une agence en offrant une visibilité complète avec un contexte permettant de comprendre les risques et les relations entre les appareils. Les outils EDR peuvent vous indiquer ce qui se passe sur un appareil individuel. Grâce aux capacités de cartographie d'Illumio, vous pouvez voir les interactions et les relations entre les appareils et avoir une idée plus claire de ce qui doit être autorisé et de ce qui ne doit pas l'être.

Et, bien sûr, certains systèmes tels que les ordinateurs centraux ne sont pas compatibles avec les outils de CED car ces derniers sont conçus pour être installés sur un système d'exploitation. Mais Illumio peut ingérer des données de flux provenant de ces systèmes et les représenter, ainsi que leurs interactions, sur la même carte de dépendance. Cette carte détaillée et en temps réel des dépendances est une première étape essentielle vers la segmentation zéro confiance.

Protection des réseaux et des charges de travail des applications

La phrase clé du mémorandum concernant les réseaux affirme que "les agences doivent s'éloigner de la pratique consistant à maintenir un vaste réseau à l'échelle de l'entreprise qui permet d'améliorer la visibilité ou l'accès à de nombreuses applications et fonctions d'entreprise distinctes". L'objectif global de la section réseau est de diviser les périmètres du réseau en environnements isolés. En d'autres termes, mettez en œuvre la segmentation.

En ce qui concerne les charges de travail, le mémorandum demande aux agences de rendre "les applications accessibles à l'internet de manière sûre, sans recourir à un réseau privé virtuel (VPN) ou à un autre tunnel de réseau". Ils doivent identifier au moins une application modérée de la loi fédérale sur la gestion de la sécurité de l'information (FISMA) tournée vers l'intérieur et la rendre pleinement opérationnelle et accessible sur l'internet public.

Dans l'ensemble, le message est le suivant : vous ne pouvez pas supposer que vous pouvez faire confiance à quoi que ce soit sur votre réseau : Vous ne pouvez pas supposer que vous pouvez faire confiance à quoi que ce soit sur votre réseau, et vous devez protéger chaque application comme si tout ce qui l'entoure n'était pas fiable. Il faut plutôt adopter une mentalité de brèche où toute ressource de votre réseau peut être compromise par un acteur malveillant. Que pouvez-vous faire pour qu'il leur soit vraiment difficile d'atteindre leurs objectifs ?

Et c'est là qu'Illumio et la segmentation zéro confiance entrent en jeu. La segmentation zéro confiance, qui comprend la micro-segmentation basée sur l'hôte, est à la base d'une architecture zéro confiance dans le but de contrôler précisément les mouvements latéraux à travers le réseau.

L'adoption d'une approche de la sécurité basée sur l'hôte permet un contrôle granulaire au niveau de l'application et de la charge de travail, ce qu'une approche de la segmentation basée sur le réseau n'est pas en mesure d'offrir de manière directe. La technologie de segmentation zéro confiance d'Illumio aide directement les agences à répondre aux exigences de protection des applications et des charges de travail énoncées dans le mémo.

Rendre les applications internes accessibles en toute sécurité depuis l'internet

Lorsque vous rendez une application habituellement interne accessible en toute sécurité depuis l'internet, cela signifie que toute personne qui s'authentifie avec succès aura un accès direct à l'application sur votre réseau interne. Mais si cette application est compromise, cela ne doit pas signifier que l'ensemble de votre organisation l'est aussi. Vous devez adopter une micro-segmentation autour de cette application, afin de limiter l'impact d'une violation. En fait, chaque application a besoin d'un "micro-périmètre", une enclave de confiance zéro "." Illumio peut être un élément clé pour rendre cela possible.

Visibilité et surveillance fondées sur les risques

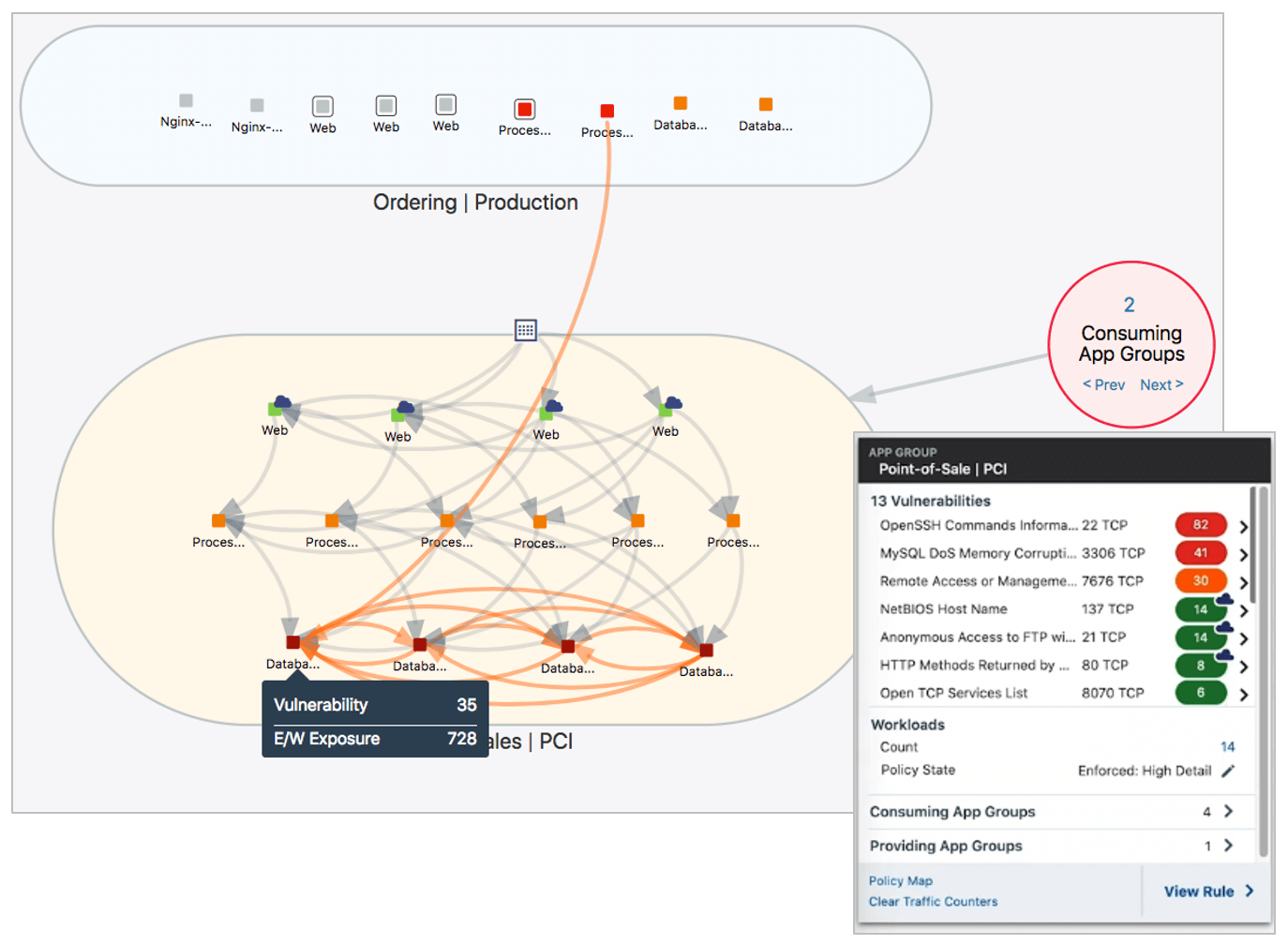

Bien entendu, la visibilité et la surveillance sont des éléments essentiels de toute stratégie de sécurité "Zero Trust". La carte des dépendances applicatives d'Illumio vous permet d'observer les flux de trafic entre les applications et les charges de travail dans les centres de données et les plateformes en nuage en temps réel, ce qui vous aide à comprendre les dépendances et la connectivité afin de segmenter de manière appropriée.

Illumio recueille un grand nombre d'informations utiles que les plateformes de surveillance peuvent exploiter sans les frais généraux - et les risques souvent sous-estimés - de l'inspection du réseau. Par exemple, Illumio superpose les données sur les vulnérabilités des tiers avec la carte des dépendances des applications pour une approche basée sur le risque afin de prioriser les décisions en matière de sécurité et de correctifs - ce qui, si vous regardez le modèle de maturité de la confiance zéro de CISA, est en grande partie une question de ce que vous faites en premier.

L'intégration des données relatives aux vulnérabilités et aux menaces permet d'obtenir une visibilité basée sur les risques. Illumio ingère les données d'analyse des vulnérabilités de votre scanner préféré dans notre moteur de calcul des politiques (PCE). Cela fournit des métadonnées de vulnérabilité sur chaque charge de travail que vous pouvez superposer avec une vue de la connectivité de la charge de travail. Vous obtenez ainsi un score quantitatif d'exposition ou de risque, ce qui vous permet de comprendre facilement le niveau de risque généré par les vulnérabilités et les applications qui se connectent à des ports vulnérables.

En règle générale, un scanner de vulnérabilités n'a aucune idée du degré d'exposition d'une charge de travail. Mais c'est exactement ce que propose Illumio. Ces deux éléments forment une combinaison puissante. Prenons un exemple.

La vulnérabilité de Log4j a permis à des pirates de prendre le contrôle de millions de serveurs, de les mettre hors service ou de les forcer à diffuser des logiciels malveillants en raison d'un code défectueux largement utilisé. Log4j avait un score CVSS (Common Vulnerability Scoring System) de 10.

Mais imaginons que vous n'ayez qu'une seule charge de travail exécutant Log4j et qu'elle soit enfouie dans votre centre de données avec peu de connexions avec d'autres charges de travail. Par ailleurs, une autre vulnérabilité avec un score de 5 réside sur 10 serveurs qui sont fortement connectés.

Si vous vous contentez d'examiner les données de votre scanner de vulnérabilités, vous en conclurez qu'il est préférable d'appliquer immédiatement un correctif au serveur Log4j. Mais lorsque vous examinez votre exposition réelle, vous réalisez que ces 10 serveurs avec la vulnérabilité 5, qui sont densément connectés, sont les plus exposés et devraient être patchés en premier.

C'est ce que la visibilité basée sur le risque d'Illumio vous permet de voir. La gestion des vulnérabilités manque souvent de priorisation, et Illumio aide à prioriser les vulnérabilités les plus exposées et les plus susceptibles d'être exploitées en premier.

Mise en place d'un plan de segmentation sans confiance avec Illumio

Pensez donc à ce que le mémo de l'OMB exige. Dans 60 jours (fin mars), les agences doivent disposer d'un plan de mise en œuvre de l'architecture de confiance zéro qui détaille la manière dont elles atteindront les objectifs de la note. Il s'agit notamment de savoir comment ils vont budgétiser les objectifs du plan qui doivent être réalisés d'ici la fin de l'exercice 2024 et ceux qui doivent être réalisés au cours des exercices 2022 et 2023 - une tâche redoutable rendue d'autant plus ardue par les contraintes de temps. Le meilleur moyen est de commencer modestement et de se développer sur une période de trois ans.

Une grande partie du plan de 60 jours doit montrer comment votre agence peut arrêter le mouvement latéral d'un adversaire. Cette question devrait figurer en tête de la liste des priorités. Avant de déployer la segmentation zéro confiance, vous devez disposer d'une carte des dépendances des applications et des charges de travail en temps réel.

Vous devez voir ce que vous voulez segmenter. La visibilité est donc essentielle, de même que le verrouillage des ports ouverts inutilement. Vous pouvez réaliser cette dernière opération avec ce qu'Illumio appelle un "commutateur de confinement", qui est en fait un micro-segment autour d'un port particulier. Illumio peut ingérer des données sur les vulnérabilités afin de prioriser les ports les plus risqués, ce qui réduit le vecteur d'attaque. Votre agence peut également proposer un plan de micro-segmentation des actifs de grande valeur (HVA), tels que les applications critiques ou les charges de travail.

Voici à quoi pourrait ressembler un déploiement sur trois ans :

- Année fiscale 22 : Améliorer la visibilité du réseau, déployer des commutateurs de confinement avec des cartes de vulnérabilité, micro-segmenter les HVA et intégrer avec votre SIEM.

- Exercice 23 : étendre les efforts de segmentation à des domaines plus vastes de l'agence (par exemple, séparer la production du développement), poursuivre l'intégration avec le SIEM, ajouter des limites d'application et étendre aux réseaux classifiés.

- Exercice 24 : Terminer le déploiement de la micro-segmentation pour les réseaux non classifiés/classifiés, poursuivre la mise en œuvre spécifique aux applications et l'intégrer dans les nouveaux serveurs.

La segmentation zéro confiance d'Illumio peut permettre d'atteindre chacun de ces résultats. De plus, certaines parties d'une agence peuvent se trouver simultanément à différents endroits du déploiement au cours de la période de trois ans. Illumio est flexible et, parce qu'il est découplé de l'architecture du réseau, il peut s'adapter à un nombre illimité de charges de travail sous gestion.

Illumio arrête le mouvement latéral des logiciels malveillants et des cyberattaques afin que votre agence puisse accomplir sa mission plus efficacement. Pour plus d'informations :

- Contactez-nous pour parler à nos experts fédéraux Zero Trust.

- Visitez notre page de solutions fédérales pour en savoir plus sur la façon dont Illumio aide les agences et les commandements à construire une architecture de confiance zéro avec une visibilité basée sur le risque et une segmentation de confiance zéro.

.png)