Comprendre les mandats de conformité de l'UE : Télécommunications - 5G et au-delà

Dans la première partie de cette série de blogs, j'ai parlé du paysage de la conformité et de la façon dont les différents secteurs ont chacun leurs propres mandats ou orientations en matière de cybersécurité. J'ai ensuite publié un article sur la réglementation et les contrôles de sécurité dans le secteur des systèmes critiques et des technologies opérationnelles, un domaine dans lequel j'ai une expérience directe. Nous avons ensuite abordé les réglementations relatives aux services financiers en vigueur dans l'UE. Enfin, le GDPR et Cyber Essentials/Cyber Essentials Plus, un ensemble de lignes directrices du NCSC (Centre national de cybersécurité du Royaume-Uni) sur la cybersécurité.

Aujourd'hui, je me concentrerai sur un domaine de la sécurité qui se développe rapidement : les télécommunications et les plateformes de communication qu'elles construisent. La 5G est l'objectif actuel, bien sûr, mais les orientations et les lois en matière de sécurité qui sont mises en place aujourd'hui préparent le terrain pour l'avenir au-delà de la 5G.

L'industrie des télécommunications

Ces dernières années, le secteur et les pouvoirs publics se sont penchés sur les conséquences d'une sécurité insuffisante dans le domaine de plus en plus important des télécommunications. Certaines d'entre elles concernent des implications de haut niveau de type État-nation. Par exemple, l'utilisation d'équipements de réseau provenant de fournisseurs ou de pays spécifiques dans le "cœur de paquet", la plate-forme de base par laquelle les appels et les données sont acheminés. Cela montre l'importance de ces réseaux pour l'avenir du monde : toute compromission potentielle ou toute porte dérobée qui a le moindre potentiel d'exister a des ramifications de grande ampleur.

Cela conduit également à mettre l'accent sur les systèmes périphériques, les organisations et les fournisseurs. Le NCSC au Royaume-Uni, par exemple, s'est d'abord concentré sur la chaîne d'approvisionnement de l'industrie des télécommunications avant de passer à l'orientation et à la législation sur les réseaux 5G eux-mêmes.

Le rapport d'examen de la chaîne d'approvisionnement des télécommunications britanniques, publié en juillet 2019 à la suite d'un premier examen réalisé en 2018, indique que "la cybermenace la plus importante pour le secteur britannique des télécommunications provient des États", mais il déconseille également de s'appuyer sur un seul fournisseur pour tous les systèmes de soutien. Les risques de sécurité décrits sont les suivants :

- Dépendance nationale à l'égard d'un seul fournisseur, en particulier ceux qui sont considérés comme présentant un risque élevé ;

- Défauts ou vulnérabilités de l'équipement du réseau ;

- La menace de la "porte dérobée" - l'intégration d'une fonctionnalité malveillante dans l'équipement du fournisseur ; et

- Accès administratif du fournisseur pour fournir une assistance à l'équipement ou dans le cadre d'un contrat de services gérés.

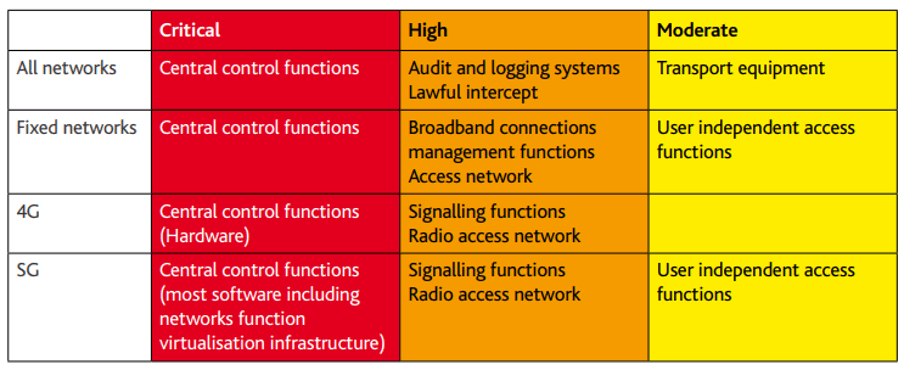

Le NCSC poursuit en décrivant les différentes sensibilités en matière de sécurité des différents types de réseaux et de fonctions :

Infrastructure 5G

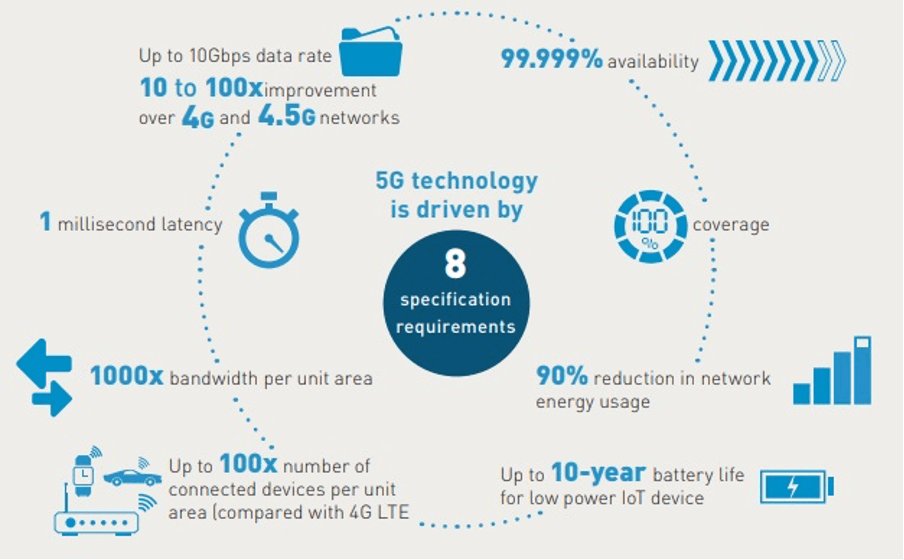

Avec l'arrivée à maturité des nouvelles technologies de réseau telles que la 5G, la façon dont nous connectons les appareils et gérons ces systèmes connectés change fondamentalement. La 5G est plus qu'une simple augmentation de la vitesse, avec une réduction massive de la latence, une amélioration considérable de la fiabilité et du temps de fonctionnement, et un nombre d'appareils connectés jusqu'à 100 fois plus élevé pour une zone donnée. La 5G permet le contrôle direct des appareils IoT, le contrôle à distance en temps réel de technologies telles que les drones sans les problèmes de latence associés aux technologies antérieures, les communications de véhicule à véhicule, et une dépendance beaucoup moins grande à l'égard de la connectivité câblée/wifi traditionnelle pour les systèmes critiques.

Les cas d'utilisation qui en découlent modifient considérablement le modèle de sécurité qui en découle.

La 5G intègre un certain nombre d'améliorations en matière de sécurité, telles que celles décrites par Ericsson ici. Les améliorations comprennent le cryptage de bout en bout avec IMSI (International Mobile Subscriber), également connu sous le nom de Subscription Permanent Identifier (SUPI) dans le jargon de la 5G.

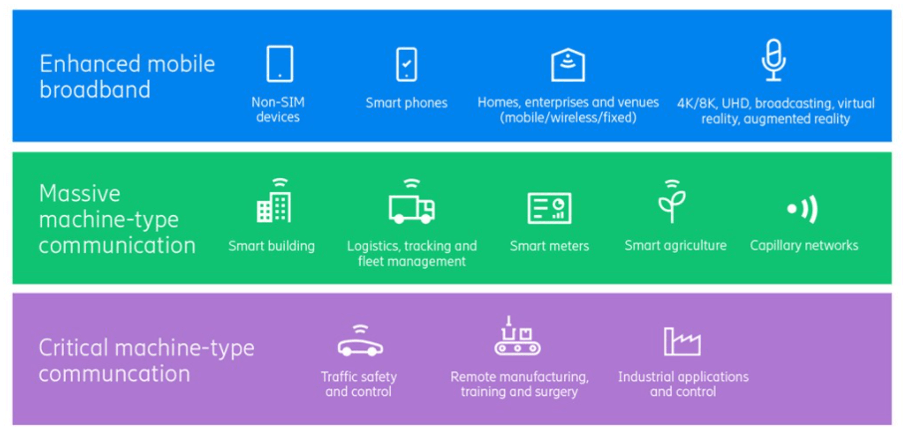

Cependant, la 5G est plus certainement une "infrastructure critique" que les réseaux de télécommunication antérieurs axés sur les données. L'accent mis sur la fiabilité, la disponibilité et le contrôle des systèmes critiques, tels que ceux des voitures, signifie que la 5G est un élément d'infrastructure de base nécessaire au lieu de l'utilisation de la 4G, plus spécifique aux divertissements et aux données. Le diagramme ci-dessous, réalisé par Ericsson, illustre parfaitement ce phénomène :

La section sur le haut débit mobile amélioré, y compris la connectivité des données des smartphones, met en évidence les cas d'utilisation de la 5G les plus évidents, mais en dessous, on trouve toute une série de communications de machine à machine.

En bas de l'échelle, nous voyons des systèmes industriels critiques, la sécurité routière, etc., qui utilisent tous la 5G pour des communications directes plutôt que des réseaux sur mesure pour chaque objectif.

Orientations - puis loi

À partir de l'examen initial de la chaîne d'approvisionnement, le NCSC britannique a commencé à examiner la sécurité du secteur des télécommunications au Royaume-Uni.

Il en ressort que "la majorité des vecteurs d'attaque les plus performants entrent dans l'une des cinq catégories suivantes :

- l'exploitation via le plan de gestion des opérateurs

- l'exploitation via le plan de signalisation international

- l'exploitation des réseaux virtualisés

- l'exploitation via la chaîne d'approvisionnement

- perte de la capacité nationale d'exploiter et de sécuriser nos réseaux (dépendance)".

À partir de là, l'évolution rapide a été le retrait de l'ancien système d'assurance des télécommunications - CAS(T) - et l'élaboration d'un guide sur les exigences de sécurité des télécommunications (TSR) avec un mandat différent.

Ce document est encore à l'état de projet, mais on sait qu'il contiendra des exigences spécifiques dans les domaines suivants :

- Comprendre la surface d'attaque des systèmes dans le champ de l'enquête

- Minimiser l'impact d'une attaque en réduisant la connectivité et donc les mouvements latéraux.

- Forte segmentation de la gestion et des domaines essentiels

Enfin, des exigences connexes ont été intégrées dans une nouvelle loi : le projet de loi sur la sécurité des télécommunications.

C'est beaucoup à couvrir ! Comme nous l'avons mentionné tout au long de ce billet, l'élaboration de ces nouvelles lignes directrices, lois et révisions se fait très rapidement : des révisions de base à la loi proprement dite en l'espace de deux ans au Royaume-Uni.

Dans l'Union européenne, nous travaillons sur la base de l'article 13a de la directive 2009/140EC, beaucoup plus ancienne, qui fait partie du paquet télécom de l'ENISA. Rédigé en 2009, il ne tient pas encore compte des nombreux cas d'utilisation et scénarios supplémentaires liés à la 4G et à la 5G, bien qu'il contienne encore des points (relativement vagues) tels que :

"Les États membres veillent à ce que les entreprises qui fournissent des réseaux de communications publics ou des services de communications électroniques accessibles au public prennent les mesures techniques et organisationnelles appropriées pour gérer de manière adéquate les risques qui pèsent sur la sécurité des réseaux et des services. Compte tenu de l'état de la technique, ces mesures garantissent un niveau de sécurité approprié au risque présenté. En particulier, des mesures doivent être prises pour prévenir et minimiser l'impact des incidents de sécurité sur les utilisateurs et les réseaux interconnectés".

Nous pouvons nous attendre à ce que des mises à jour importantes soient apportées à ce texte afin de l'aligner sur les orientations, telles que celles du NCSC.

En conclusion

L'escalade rapide de l'analyse, de l'orientation et de la législation subséquente que le processus du NCSC décrit au Royaume-Uni montre l'énorme surface d'attaque potentielle et les implications qu'apporte le passage aux télécommunications 5G, ainsi que les avantages évidents dans de nombreux domaines de la vie. Nous avons constaté un nombre croissant de projets connexes au sein de l'industrie en raison de l'amélioration rapide et de la spécificité des orientations disponibles.

Chez Illumio, nous avons été impliqués dans un certain nombre de projets de télécommunications et nous avons aidé à répondre aux exigences de visibilité et de segmentation que requièrent ces environnements d'infrastructures complexes et critiques.

Pour en savoir plus sur l'approche d'Illumio en matière de micro-segmentation, consultez le site :

- Un aperçu rapide d'Illumio Core : https://www.illumio.com/resource-center/video/illumio-core

- Comment ça marche : https://www.illumio.com/products/core/architecture

.png)