Comprendre les mandats de conformité de l'UE : Technologie opérationnelle & Systèmes critiques

Dans mon premier article sur la compréhension des mandats de conformité de l'UE, j'ai abordé le paysage de la conformité dans son ensemble, et la façon dont les différents types d'industries et de domaines ont chacun leurs propres mandats ou orientations en matière de cybersécurité. Aujourd'hui, je me concentrerai sur les réglementations et les contrôles de sécurité spécifiques à un secteur vraiment intéressant - les systèmes critiques et la technologie opérationnelle.

Pour plus de clarté, commençons par définir quelques acronymes couramment utilisés :

- OT - Operational Technology (par opposition à IT, Information Technology)

- TI - Technologies de l'information, les systèmes informatiques et les réseaux typiques que nous connaissons tous.

- ICS - Systèmes de contrôle industriel

- SCADA - Contrôle de surveillance et acquisition de données

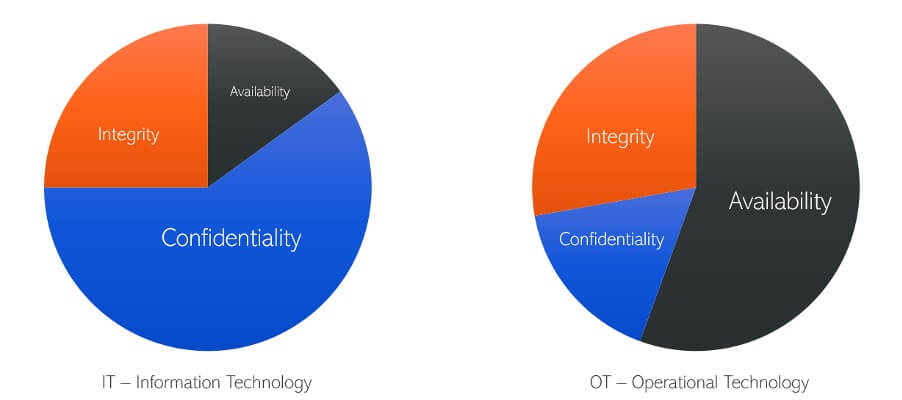

Il est important de comprendre les différences fondamentales entre la sécurité OT et la sécurité IT avant de se plonger dans la conformité qui existe dans l'industrie, car les exigences fondamentales sont très différentes. Pour ceux qui travaillent sur le terrain ou qui ont une expérience dans ce domaine, nous avons probablement tous vu des variantes du diagramme ci-dessous :

Dans un environnement OT, la défaillance d'un système ou l'incohérence des données peut avoir un impact réel et physique sur le monde. Par exemple, la défaillance d'un système de sécurité ou l'arrêt d'une chaîne de production peuvent avoir des conséquences plus néfastes sur le plan physique que des défaillances similaires dans les technologies de l'information. Cela signifie évidemment que les systèmes eux-mêmes (y compris les logiciels) sont construits en tenant compte de la résilience et de la redondance - et que les mandats de conformité pertinents en tiennent compte.

Ceci étant dit, examinons quelques-uns des types de conformité qui peuvent s'appliquer, puis discutons de la façon dont la microsegmentation et le contrôle jouent un rôle dans ces domaines.

Les principaux mandats que nous voyons dans l'UE sont les suivants :

- La directive sur la sécurité des réseaux et de l'information, ou NIS-D. Il s'agit d'un ensemble de cybercontrôles à l'échelle de l'UE, créé au niveau central avec la contribution de tous les États, mais avec des conseils et une supervision au niveau local, pays par pays.

- LPM. Similaire, mais plus locale, la LPM est un mandat français spécifique aux technologies de l'information ou "loi sur la protection des infrastructures d'information critiques". Il a servi en partie de base au NIS-D et contient des concepts similaires à celui d'un opérateur de service essentiel. La différence avec la LPM est qu'il s'agit d'un mandat et que, par conséquent, les systèmes considérés comme "entrant dans le champ d'application" du mandat doivent respecter les orientations en matière de sécurité de la LPM. En France, cette loi est régie par l'ANSSI (Agence nationale de la sécurité des systèmes d'information), qui supervise également le NIS-D en région.

Comment la microsegmentation s'applique-t-elle à la conformité des systèmes OT ?

Le NIS-D et la LPM mentionnent explicitement certains domaines clés.

Pour la LPM, les 20 catégories sont les suivantes

- Politiques d'assurance de l'information

- Accréditation de sécurité

- Cartographie du réseau

- Maintenance de la sécurité

- Enregistrement

- Corrélation et analyse des journaux

- Détection

- Traitement des incidents de sécurité

- Traitement des alertes de sécurité

- Gestion de crise

- Identification

- Authentification

- Contrôle d'accès et gestion des privilèges

- Contrôle d'accès de l'administration

- Systèmes d'administration

- Ségrégation dans les systèmes et les réseaux

- Surveillance et filtrage du trafic

- Accès à distance

- Mise en place des systèmes

- Indicateurs

Pour le NIS-D, les États membres locaux publient des orientations spécifiques. Au Royaume-Uni, par exemple, c'est le NCSC (National Cyber Security Centre) qui s'en charge, avec son cadre d'évaluation cybernétique (CAF). Pour plus d'informations à ce sujet, consultez ce webinaire et lisez ce document.

Le NIS-D comporte un nombre similaire de domaines spécifiques relatifs à la micro-segmentation et à la visibilité du flux du réseau :

- Processus de gestion des risques : Votre processus organisationnel garantit que les risques de sécurité pour les réseaux et les systèmes d'information pertinents pour les services essentiels sont identifiés, analysés, hiérarchisés et gérés.

- Sécurité des données : Vous maintenez une compréhension actuelle des liaisons de données utilisées pour transmettre des données importantes pour votre service essentiel.

- Données en transit : Vous avez identifié et protégé de manière appropriée toutes les liaisons de données qui transportent des données importantes pour la fourniture du service essentiel.

- Sécurité dès la conception : Vos réseaux et systèmes d'information sont répartis dans des zones de sécurité appropriées, par exemple les systèmes opérationnels du service essentiel sont isolés dans une zone hautement sécurisée.

- Conception pour la résilience : Les systèmes opérationnels de votre service essentiel sont séparés des autres systèmes commerciaux et externes par des moyens techniques et physiques appropriés, par exemple une infrastructure de réseau et de système séparée avec une administration indépendante des utilisateurs. Les services Internet ne sont pas accessibles à partir des systèmes opérationnels.

- Gestion de la vulnérabilité: Vous vous tenez au courant de l 'exposition de votre service essentiel aux vulnérabilités connues du public.

- Surveillance de la sécurité : Outre les limites de votre réseau, votre couverture de surveillance comprend la surveillance interne et la surveillance des hôtes.

Nous pouvons voir que pour LPM et NIS-D, Illumio peut aider.

Comment assurer la conformité réglementaire grâce à la microsegmentation ?

Après avoir compris les mandats, comment pouvez-vous utiliser la micro-segmentation sur le terrain pour répondre à ces contrôles (et à d'autres) ? Voici quelques exemples :

- Cartographie des dépendances applicatives des environnements OT et IT, en intégrant de manière critique la frontière IT/OT. Cela peut se faire par la collecte de données au niveau de la charge de travail ou, plus vraisemblablement, par la collecte de flux à partir de l'infrastructure du réseau du côté OT afin de fournir une carte riche et fidèle.

- Segmentation environnementale des environnements OT et IT, tout en maintenant les canaux critiques de surveillance, d'enregistrement et de contrôle. La confiance zéro en tant que concept de sécurité des réseaux n'a jamais été aussi applicable que dans ce scénario.

- Alerte en cas de nouveaux flux/connexions dans l'environnement OT à partir des technologies de l'information ou à l'intérieur de l'environnement OT lui-même. Il est important de surveiller l'établissement de nouvelles connexions pour deux raisons : tout d'abord, l'environnement OT a tendance à être plus statique que l'environnement IT, plus bavard et plus dynamique. Deuxièmement, qu'il soit délibéré (activité malveillante ciblée pour accéder aux systèmes ICS/SCADA) ou accidentel (un certain nombre de compromissions OT très médiatisées ont en fait été plus proches de dommages collatéraux par des logiciels malveillants de base parvenant à accéder au côté du système critique), l'accès non autorisé et réussi au côté critique du réseau est fondamentalement ce que les solutions de microsegmentation empêchent.

- Évaluation de la vulnérabilité de l'infrastructure OT. Comme le montre le NIS-D, la gestion de la vulnérabilité est essentielle. Si Illumio, par exemple, ne recherche pas les vulnérabilités, il les met en correspondance avec le regroupement et les flux d'applications observés, montrant les voies critiques et aidant à prioriser la politique de microsegmentation et l'application de correctifs.

Un paysage en constante évolution

Avec l'évolution de l'agilité et de la surveillance des systèmes critiques, ceux-ci sont de plus en plus connectés à des réseaux et des applications moins critiques, et parfois même à l'internet. Une recherche rapide sur le protocole OT sur shodan.io peut vous ouvrir les yeux ! Dans le même temps, la connectivité et la sécurité de ces systèmes font l'objet d'un examen de plus en plus minutieux, comme il se doit. Cette juxtaposition signifie que la visibilité devient incroyablement importante, même avant de définir clairement et de maintenir des politiques de microsegmentation.

Comme je l'ai mentionné dans mon premier message, les différents mandats fournissent un éventail de mesures d'application - des lois strictes et obligatoires (dans le cas de la LPM), à une position plus orientée à l'heure actuelle, dans le cas du NIS-D. La différence tient en partie à la maturité et à la durée de l'existence.

C'est dans les cas plus larges et moins bien définis que l'interprétation des orientations devient importante, et comme pour le GDPR, le NIS-D tient compte de l'intention ainsi que de la mise en œuvre technique et de la configuration spécifique.

Dans les deux cas, je pense qu'il est clair que la visibilité et la segmentation de ces systèmes critiques de plus en plus connectés constituent le contrôle fondamental par lequel nous pouvons les sécuriser.

Restez à l'écoute pour mon prochain article, dans lequel j'explorerai les mandats de l'industrie financière dans l'UE.

Et pour en savoir plus sur l'ASP d'Illumio, consultez notre page sur l'architecture de la solution.

.png)