Recentrez-vous sur la cyber-résilience : 3 bonnes pratiques pour améliorer votre cyber-résilience

Alors que nous clôturons notre série sur le mois de la sensibilisation à la cybersécurité, nous nous intéressons à la cyber-résilience et à ce que vous pouvez faire dans la situation malheureuse où une brèche active est détectée sur votre réseau.

L'amélioration de la cyber-résilience implique :

- Anticiper les actions d'un attaquant.

- Les capacités de réaction qu'une organisation souhaiterait avoir en cas d'attaque.

- Veiller à ce que ces capacités soient en place, formées et prêtes sur le plan opérationnel en cas de besoin.

L'objectif est de passer de la réactivité à la résilience en cas d'attaque de ransomware ou d'autre violation. Mais avant d'en arriver là, vous devez savoir comment fonctionnent les brèches et quelles sont les qualités qui les rendent fructueuses.

Nathanael Iversen, évangéliste en chef d'Illumio, explique pourquoi il est si important de renforcer la cyber-résilience de votre organisation :

Poursuivez votre lecture pour découvrir les 3 meilleures pratiques pour améliorer la cyber-résilience.

Comment fonctionnent les attaques de ransomware

Presque toutes les attaques réussies suivent ce schéma :

- La détection échoue. Malgré tous les scanners, les heuristiques, les algorithmes et les solutions basées sur l'IA pour trouver l'aiguille dans la botte de foin, les attaquants réussissent toujours. Et lorsqu'ils peuvent pénétrer dans le périmètre du réseau ou dans l'ordinateur portable d'un utilisateur sans être détectés, ils ont la possibilité d'avancer lentement, de prendre leur temps et d'apprendre tranquillement comment étendre leur empreinte. L'installation d'un ransomware ou d'un malware n'est pas la première étape, mais la toute dernière.

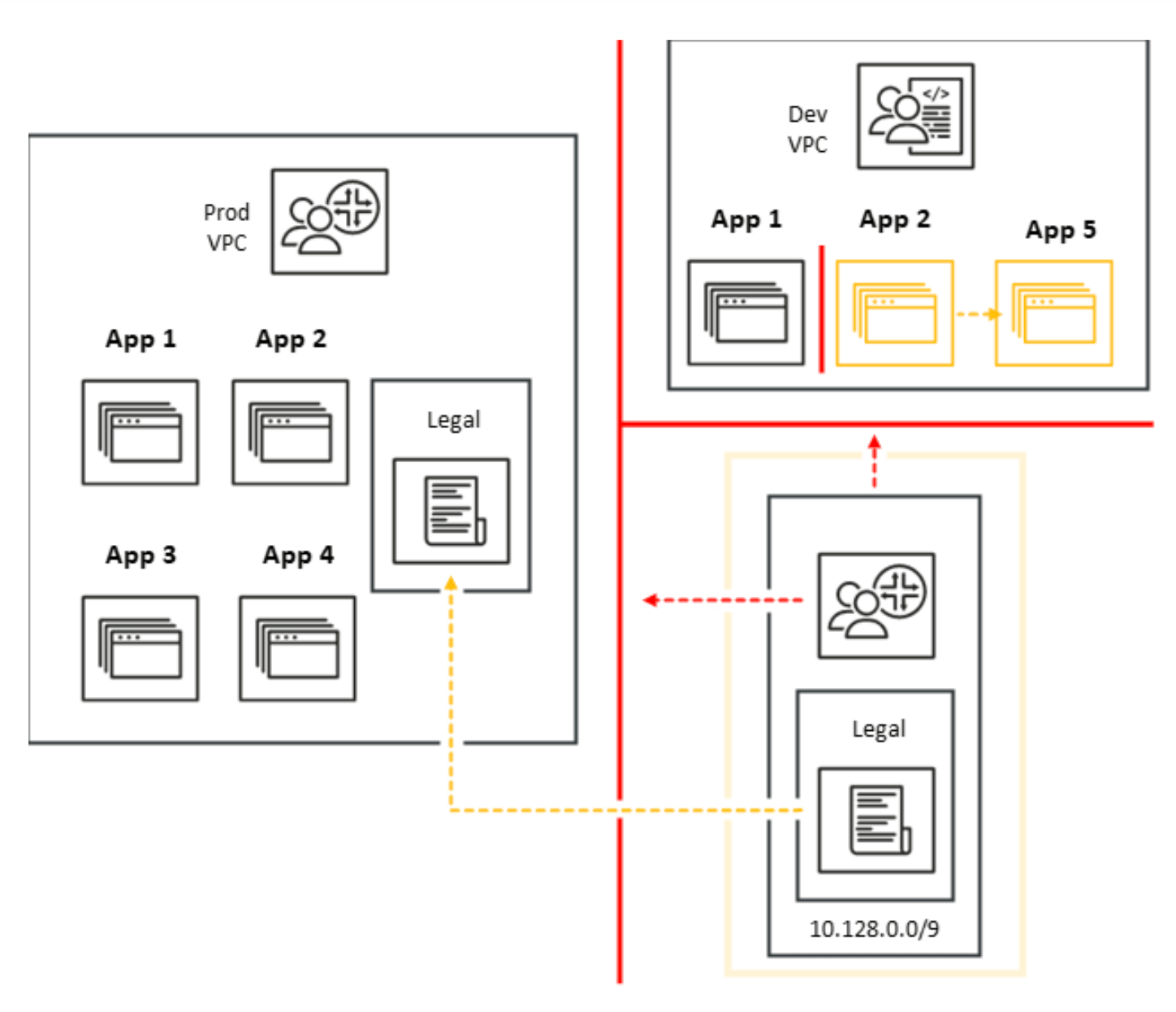

- La brèche se propage. Une fois que l'accès fiable à une seule machine est stable, les attaquants commencent à explorer, à se cacher et à apprendre aussi discrètement et patiemment qu'il le faut pour éviter d'être détectés. Malheureusement, les réseaux plats sans segmentation sont sans défense face à ce mouvement.

- Les actifs critiques sont compromis. Il est rare que les attaquants compromettent immédiatement les systèmes critiques. Souvent, elles commencent sur les bureaux des utilisateurs ou sur les systèmes de technologie opérationnelle (OT). Ils passent ensuite progressivement par 10 à 20 systèmes avant d'atteindre des bases de données, des applications ou des services critiques. Une fois sur place, ils peuvent exfiltrer des données, ce qui peut constituer une violation des cadres réglementaires. En guise d'insulte finale, le logiciel malveillant verrouille les systèmes et peut même demander une rançon.

Cette description simplifiée, mais précise, nous permet d'apprendre les principales qualités qui font le succès d'une attaque.

Les attaques par ransomware sont opportunistes et vivent de ce que la terre leur offre.

Une attaque initiale fournit le premier point d'accès au réseau : un exploit connu, un exploit de type "zero-day", un message d'hameçonnage d'ingénierie sociale ou le simple fait de brancher un ordinateur portable sur un port Ethernet. L'analyse énumère les hôtes, les ports ouverts et les services en cours d'exécution : la surface d'attaque disponible.

L'accès est obtenu par n'importe quel moyen, qu'il s'agisse d'exploits, d'informations d'identification volées ou de la confiance existante : les vecteurs d'attaque opportunistes.

La "charge utile" du ransomware s'exécute pendant que les opérations précédentes se répètent afin de maintenir l'accès et de poursuivre la propagation : il s'agit d'une attaque par mouvement latéral.

Nous pouvons résumer cela simplement : Les brèches doivent se déplacer - la segmentation zéro confiance ne les laisse pas faire.

3 bonnes pratiques pour améliorer votre cyber-résilience

Comment pouvez-vous rester résilient face à un attaquant inconnu qui utilise probablement une collection inconnue d'outils d'exploitation ? Voici trois bonnes pratiques à appliquer.

Mettre en œuvre des stratégies de confinement des ransomwares à la fois proactives et réactives

Si l'on vous informait qu'une faille est suspectée ou découverte sur une petite poignée d'ordinateurs portables d'utilisateurs, vous voudriez immédiatement faire deux choses : isoler les systèmes contaminés et mettre en place des barrières supplémentaires pour assurer la sécurité des systèmes critiques.

Cela devrait vous permettre d'anticiper les mesures à prendre en cas de violation.

Avant qu'une infraction ne se produise, vous avez la possibilité de.. :

- Renforcer la segmentation de l'accès administratif.

- Veillez à ce que la visibilité basée sur les risques couvre l'ensemble de l'environnement afin que vous puissiez facilement

- découvrir et suivre n'importe quel port ou protocole dans l'environnement informatique.

- Prépositionner des politiques de segmentation restrictives et réactives.

Vous n'activez peut-être pas ces politiques au quotidien, mais quels sont les environnements que vous souhaiteriez fermer instantanément en cas d'attaque active ? Ce sont les politiques réactives que votre équipe de sécurité doit créer et former à la mise en œuvre à l'avance.

Fermer de manière proactive les ports inutiles, risqués et généralement utilisés de manière abusive.

Les ports fortement connectés concentrent les risques parce qu'ils communiquent généralement avec la majeure partie ou la totalité d'un environnement donné. Cela signifie que l'ensemble de l'environnement est à leur écoute et doit être protégé contre les tentatives de piratage d'un environnement à l'autre.

Les ports peer-to-peer sont risqués car ils sont écrits pour fonctionner de n'importe quelle machine à n'importe quelle machine. Le problème est que personne ne souhaite qu'ils fonctionnent de manière universelle - certains des vecteurs de ransomware les plus populaires utilisent ces ports. En fait, 70 % des attaques de ransomware utilisent le protocole de bureau à distance (RDP) pour pénétrer dans un réseau.

Les ports bien connus posent problème. Ils ont une longue histoire et présentent de nombreuses vulnérabilités publiées et bien connues. De plus, ils sont souvent activés par défaut, même s'ils ne sont pas destinés à être utilisés. En les fermant immédiatement, vous réduisez la surface d'attaque.

La segmentation zéro confiance peut contrôler les ports à risque en quelques heures, ce qui réduit radicalement le risque de propagation d'une brèche.

Isoler les applications de grande valeur non affectées et/ou les systèmes infectés.

Les attaquants veulent atteindre des actifs de grande valeur, car la plupart des systèmes des utilisateurs ne contiennent pas suffisamment de données pour qu'une demande de ransomware soit acceptée.

Vous devriez déjà connaître les systèmes et les données les plus importants de votre environnement - alors pourquoi ne pas mettre en place une clôture étroite autour de chacune de ces applications, ce qui rendrait presque impossible pour un pirate informatique d'y pénétrer latéralement ?

Il s'agit d'un projet à faible effort et à forte rentabilité que toute organisation peut réaliser en quelques semaines avec la segmentation zéro confiance.

La segmentation "zéro confiance" crée une cyber-résilience

La segmentation zéro confiance applique le principe de l'accès au moindre privilège à la segmentation entre les nuages, les appareils des utilisateurs et les actifs du centre de données. En cas d'incident, la capacité la plus essentielle est de bloquer rapidement la communication réseau sur n'importe quel port d'une application, d'un environnement, d'un site ou de l'ensemble du réseau mondial.

Cette capacité fondamentale permet de contrôler les brèches, d'établir des zones propres et contaminées, et permet à l'équipe de se déplacer en toute confiance pour restaurer les systèmes et les placer dans la zone "propre". Sans cela, le jeu de "tac-tac" se poursuit pendant des mois.

Les brèches dépendent de l'ouverture des ports du réseau pour se déplacer. Mais la segmentation zéro confiance est la solution la plus efficace pour empêcher les violations de se propager.

Renforcez dès maintenant votre cyber-résilience

Le port qui n'est pas ouvert ne peut pas supporter une tentative d'intrusion.

Cela signifie que chaque fois que vous renforcez votre politique de segmentation, vous êtes efficace :

- Réduire la taille du réseau opérationnel.

- Élimination des voies de découverte, des mouvements latéraux et de la propagation des logiciels malveillants.

L'amélioration de votre contrôle sur la connectivité est l'une des capacités les plus importantes dont vous avez besoin pour renforcer votre cyber-résilience. Le déploiement d'une segmentation zéro confiance basée sur les risques peut améliorer radicalement la cyber-résilience en moins de temps qu'il n'en faut pour le dire.

Cette année, le mois de la sensibilisation à la cybersécurité a été l'occasion de réfléchir, de se recentrer et de planifier les moyens d'améliorer votre position en matière de sécurité. Merci de vous joindre à nous.

.png)

.webp)