Comment la microsegmentation vous aide à respecter les obligations de sécurité de la CCPA

La loi californienne sur la protection de la vie privée des consommateurs(CCPA) est entrée en vigueur le 1er janvier 1, 2020, et les contrôles et l'application de la loi ont commencé le 1er juillet. Ce nouveau règlement sur la protection de la vie privée aura un impact significatif sur les initiatives en matière de protection de la vie privée non seulement en Californie, mais aussi sur les organisations qui ont des activités commerciales importantes dans l'État et qui, par conséquent, collectent ou ont accès aux données des résidents de la Californie.

La majorité des discussions initiales sur la CCPA se sont concentrées sur l'obligation des entreprises d'honorer les demandes d'accès, de suppression et de refus de collecte de données des résidents californiens. Si vous résidez en Californie, vous connaissez très bien les incessantes notifications de confidentialité qui s'affichent à chaque fois que vous visitez un site web. L'autre sujet de conversation autour de la CCPA portait sur l'obligation de cesser de vendre les données des consommateurs à la demande de ces derniers.

Une petite section du document de la CCPA est consacrée aux violations de données et à la sécurité. À mon avis, les violations décrites dans ces clauses ont un impact beaucoup plus important sur la marque d'une entreprise et sur la croissance future de son chiffre d'affaires. Les particuliers n'ont pas perdu de temps pour intenter des actions en justice en vertu de la nouvelle loi. Par exemple, Marriott International a annoncé une violation, qui a touché 5,2 millions de clients, le mars 31, 2020. Quelques jours plus tard (le 3 avril), un consommateur de Californie a intenté une action collective contre l'entreprise en vertu de la clause de violation des données de la CCPA. Si vous souhaitez en savoir plus sur cette affaire et sur d'autres actions en justice similaires, le cabinet d'avocats Kelley Drye, spécialisé dans la protection de la vie privée, publie tous les trimestres un rapport sur les litiges relatifs à la loi sur la protection des données.

Avec toutes ces réglementations, vous vous demandez peut-être quel est le rôle de la micro-segmentation dans la CCPA et comment vous pouvez utiliser la micro-segmentation pour remédier à votre exposition aux violations de données de la CCPA.

Dans cette optique, examinons plus en détail ce qu'est la CCPA et concentrons-nous sur les exigences en matière de sécurité et de protection contre les atteintes à la protection des données. (Avertissement juridique : bien que j'aie consulté les équipes juridiques et de sécurité d'Illumio sur le contenu de ce blog, les informations ne doivent pas être considérées comme des conseils juridiques.

Qu'est-ce que l'ACCP ?

Officiellement appelée AB-375, la loi californienne sur la protection de la vie privée des consommateurs (CCPA) est une loi d'État visant à renforcer le droit à la vie privée et la protection des consommateurs pour les résidents de Californie, aux États-Unis. Le projet de loi a été adopté par la législature de l'État de Californie et promulgué le juin 28, 2018 et est entré en vigueur le janvier 1, 2020.

Qui est tenu de se conformer à la CCPA ?

Votre organisation est légalement tenue de se conformer à la CCPA si elle répond aux critères suivants : (1) elle a un but lucratif , (2) elle recueille des informations personnelles sur les résidents de Californie, et (3) elle fait des affaires en Californie - ET elle franchit également au moins l'un des seuils suivants : (1) ses recettes brutes annuelles dépassent 25 millions de dollars , ou (2) elle achète, reçoit, partage ou vend chaque année des informations personnelles concernant au moins 50 000 consommateurs, ménages ou appareils, ou (3) elle tire plus de 50% de ses recettes annuelles de la vente d'informations personnelles sur les consommateurs.

En outre, une entité est considérée comme une "entreprise" et couverte par l'ACCP si elle contrôle ou est contrôlée par une entité qui répond aux critères ci-dessus et qui partage une marque commune avec cette entité.

Le jargon juridique de cette section peut prêter à confusion. Nous vous rappelons donc de vérifier auprès de votre conseiller juridique si votre entreprise est couverte par la loi sur la protection des consommateurs.

Quelles sont les obligations des organisations couvertes par la CCPA ?

De nombreux cabinets d'avocats de niveau 1 et 2 ont publié des articles sur ce sujet, je n'y consacrerai donc pas beaucoup de temps. Google est votre ami. En résumé, les obligations comprennent, mais ne sont pas limitées à :

- Fournir aux consommateurs un moyen clair de refuser la vente de leurs données personnelles par l'entreprise. (Notez que les informations personnelles ne sont pas équivalentes aux IIP. Voir la question suivante pour plus de détails).

- Informer le consommateur de ses pratiques en matière de collecte, de vente et de divulgation de données.

- Donner au consommateur la possibilité d'accéder aux informations personnelles collectées.

- Donner au consommateur la possibilité d'effacer/demander la suppression des informations personnelles collectées par l'entreprise.

- Mettre en œuvre des procédures de sécurité raisonnables pour protéger les données des consommateurs contre les violations de données.

Qu'est-ce qui est considéré comme des informations personnelles au sens de la CCPA ?

Notez que le libellé de la CCPA fait référence aux informations personnelles et pas seulement aux IPI (informations personnelles identifiables). La définition des informations personnelles au sens de la CCPA est également très large et comprend, sans s'y limiter, les catégories suivantes :

- Identifiants directs - nom réel, pseudonyme, adresse postale, numéro de sécurité sociale, permis de conduire, informations figurant sur le passeport et signature. Ces informations sont considérées comme des IIP.

- Identifiants indirects - cookies, balises, pixel tags, numéros de téléphone, adresses IP, noms de comptes.

- Données biométriques - visage, rétine, empreintes digitales, ADN, enregistrements vocaux, données de santé. Ces informations sont considérées comme des IIP.

- Géolocalisation - historique de la localisation par le biais des appareils.

- Activité sur Internet - historique de navigation, historique de recherche, données sur l'interaction avec une page web, une application ou une publicité.

- Informations sensibles - caractéristiques personnelles, comportement, convictions religieuses ou politiques, préférences sexuelles, données relatives à l'emploi et à l'éducation, informations financières et médicales.

Vous devez vérifier auprès de votre conseiller juridique et de vos équipes de sécurité les catégories couvertes par les clauses de protection de la vie privée et de sécurité en cas de violation des données de la CCPA. Cette analyse vous aidera à déterminer l'étendue de vos obligations en matière de sécurité liées à la CCPA.

Comme vous envisagez probablement la CCPA sous l'angle de l'exposition aux violations de données, je souhaite doublement aborder cette question.

Quelles sont les obligations de sécurité prévues par la CCPA ?

Le document officiel de l'ACCP est étonnamment court, et si vous avez l'occasion de le lire, vous vous rendrez compte qu'il ne contient aucune disposition normative sur la sécurité des données. Il inclut la clause relative aux violations de données, qui crée un droit d'action privé pour les violations de données résultant d'un manquement à l'obligation de maintenir une "sécurité raisonnable" en vertu du code civil californien 1798.81.5 (d)(1)(A). (Nous vous rappelons encore une fois de consulter votre avocat).

Elle contient également des dispositions relatives aux droits des consommateurs en cas de violation des données, qui pénalisent les entreprises concernées en cas de violation résultant d'un "manquement à l'obligation de mettre en œuvre et de maintenir des procédures et des pratiques de sécurité raisonnables".

Quelle est la recommandation pour la mise en œuvre de "mesures de sûreté raisonnables" ?

L'ACCP ne fournit pas d'indications normatives sur la notion de "sécurité raisonnable". Kamala Harris, qui était le procureur général de l'État de Californie au moment où la loi a été rédigée, a indiqué dans le CA Data Breach Report 2012-2015 que l'État considère les 20 principaux contrôles de sécurité du Center for Internet Security (CIS) comme la référence en matière de procédures et de pratiques de sécurité raisonnables. L'actuel procureur général de l'État de Californie, Xavier Becerra, n'a pas mis à jour cet avis et nous pouvons donc supposer que les recommandations de 2016 sont toujours valables.

Quels sont les 20 principaux contrôles de sécurité du CIS ?

Le cadre des 20 principaux contrôles de sécurité du CIS existe depuis plus de 10 ans et est fréquemment mis à jour. Le cadre est dérivé des schémas d'attaque les plus courants mis en évidence dans les principaux rapports sur les menaces et approuvés par une très large communauté de praticiens du gouvernement et de l'industrie. Il reflète les connaissances combinées d'experts commerciaux et gouvernementaux en matière de criminalistique et de réponse aux incidents. Il n'est pas surprenant que l'AG de l'État de Californie recommande ce cadre comme référence, car de nombreuses organisations adoptent déjà cette approche et complètent ensuite les contrôles pour répondre aux exigences spécifiques de leur environnement.

Pour être clair, vous ne pouvez pas compter sur un seul produit pour mettre en œuvre ces contrôles. Idéalement, vous voudrez une solution qui supporte l'activation de ces contrôles et qui a des API robustes pour jouer avec vos autres investissements en sécurité tels que votre SIEM, vos scanners de vulnérabilité, votre CMDB, vos SCM, l'orchestration de conteneurs, etc.

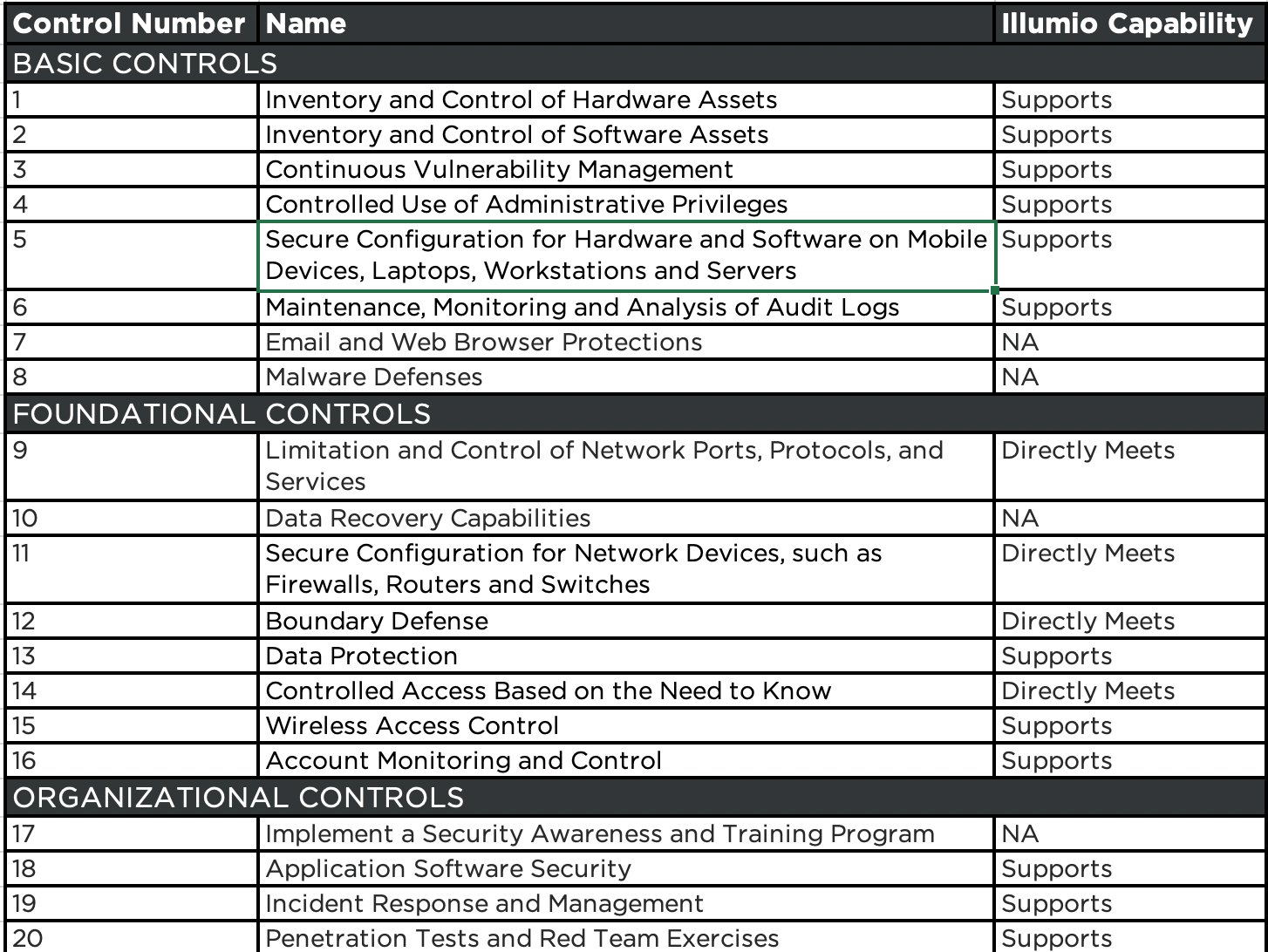

Illumio respecte et soutient directement 16 des 20 principaux contrôles de sécurité du CIS. Voici une cartographie de haut niveau pour faciliter la visualisation. J'ai récemment rédigé un blog distinct sur la mise en correspondance d'Illumio avec les 20 principaux contrôles du CIS si vous souhaitez double-cliquer sur chacun de ces contrôles. (Note : "prend en charge" dans la colonne des capacités d'Illumio signifie que les clients utilisent les données ou les fonctionnalités d'Illumio pour activer une partie du contrôle.

Comment les organisations peuvent-elles utiliser Illumio et le Top 20 Security Controls Framework du CIS pour répondre aux exigences de "mesures de sécurité raisonnables" de la CCPA ?

Si vous avez adopté les 20 contrôles les plus importants de l'ECI pour répondre à vos obligations en matière de sécurité de la CCPA, vous pouvez utiliser Illumio pour :

- Obtenez une meilleure visibilité et évaluez efficacement l'étendue des obligations en matière de sécurité. La CCPA exige des organisations qu'elles créent et tiennent à jour un inventaire de toutes les ressources et applications qui collectent et stockent des données sur les consommateurs. Pour y remédier, Illumio offre une visibilité en temps réel. Vous pouvez utiliser la carte des dépendances applicatives pour commencer à créer votre inventaire et pour valider l'exactitude des informations que l'on trouve généralement dans des outils statiques et ponctuels tels que les systèmes de gestion des actifs et les systèmes CMDB. Avec peu d'efforts, vous pouvez voir quelles applications, magasins de données, machines, charges de travail et points d'extrémité sont dans le champ d'application de l'ACCP, et quelles connexions et flux sont autorisés.

- Réduisez votre surface d'attaque et rendre plus difficile l'accès à vos données CCPA par des acteurs malveillants. Illumio vous aide à concevoir et à appliquer des politiques pour clôturer les applications et le trafic entre les charges de travail, entre les charges de travail et les utilisateurs, et entre les points d'extrémité des utilisateurs en programmant les pare-feux stateful de couche 3 et de couche 4 qui résident dans chaque hôte.

- Maintenir et surveiller votre micro-segmentation posture de sécurité. Les agents d'Illumio, mieux connus sous le nom de VEN, agissent comme des capteurs et surveillent continuellement votre environnement pour les nouvelles charges de travail et les connexions des utilisateurs finaux, ainsi que pour les changements dans la connectivité à toutes les données et applications qui sont dans le champ d'application de l'ACCP. Il peut également bloquer les connexions ou tentatives de connexion non autorisées.

- Augmenter le temps de mise en conformité avec les normes de sécurité. L'échéance de l'ACCP était fixée à janvier 1, 2020. La mise en œuvre, les audits et les rapports ont débuté le 1er juillet 1, 2020. Illumio aidera à respecter rapidement les contrôles CIS 20 en accélérant la planification et la conception grâce à une visibilité en temps réel et à une modélisation des politiques basée sur les étiquettes. Une solution de micro-segmentation multi-OS au niveau de l'hôte signifie que vous n'avez pas à réorganiser votre réseau/SDN.

Si vous souhaitez en savoir plus sur les capacités d'Illumio, consultez Illumio Core.

.png)

.webp)