5 raisons pour lesquelles votre auditeur va adorer la microsegmentation

Les auditeurs jouent un rôle important pour toute équipe chargée de la sécurité de l'information. Un regard extérieur permet à l'ensemble de l'organisation de remettre en question les hypothèses déclarées et non déclarées sur la manière dont les choses fonctionnent et devraient fonctionner, et sur la manière dont l'organisation est sécurisée. Souvent, ce processus est lent et fastidieux parce que la seule façon de parler de segmentation est d'utiliser le langage des adresses IP et des ports TCP. Lorsque ce niveau de détail est difficile à expliquer pour les membres de l'équipe interne, il est pratiquement impossible pour les auditeurs de faire leur meilleur travail. La microsegmentation supprime la complexité des règles de pare-feu basées sur le réseau et fournit une représentation graphique claire et facile à comprendre de la connectivité des applications.

Tout auditeur qui contrôle un environnement microsegmenté obtiendra des résultats plus faciles, plus rapides et de meilleure qualité. Voici cinq avantages que les auditeurs apprécieront.

1. Des contrôles plus stricts

La microsegmentation permet d'isoler les actifs en fonction de l'emplacement, de l'environnement, de l'application, du rôle et même du port ou du processus. Cette granularité sans précédent signifie que les risques identifiés peuvent être traités avec précision. Chaque application bénéficie de la protection dont elle a besoin, et les applications les plus critiques peuvent faire l'objet de politiques de segmentation en couches qui se resserrent au fur et à mesure que l'on se rapproche des services de base qu'elles fournissent. La microsegmentation fournit des politiques de segmentation complètes qui couvrent l'accès des utilisateurs, les services centraux du centre de données et toutes les communications au sein du centre de données. Cela garantit que l'ensemble de l'application est protégé sur chaque voie de communication.

2. Savoir exactement ce qui est protégé et comment

Traditionnellement, les auditeurs se voient remettre de longues listes d'adresses IP et de connexions réseau lorsqu'ils posent des questions sur les règles de pare-feu ou sur le fonctionnement d'une application. Même à une échelle modeste, cela devient difficile à comprendre. Après tout, on connaît à peine l'environnement, sans parler de l'adressage du réseau et des correspondances entre l'hôte et l'IP !

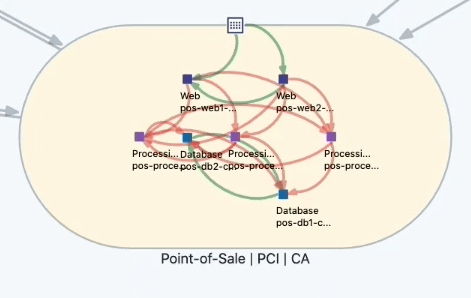

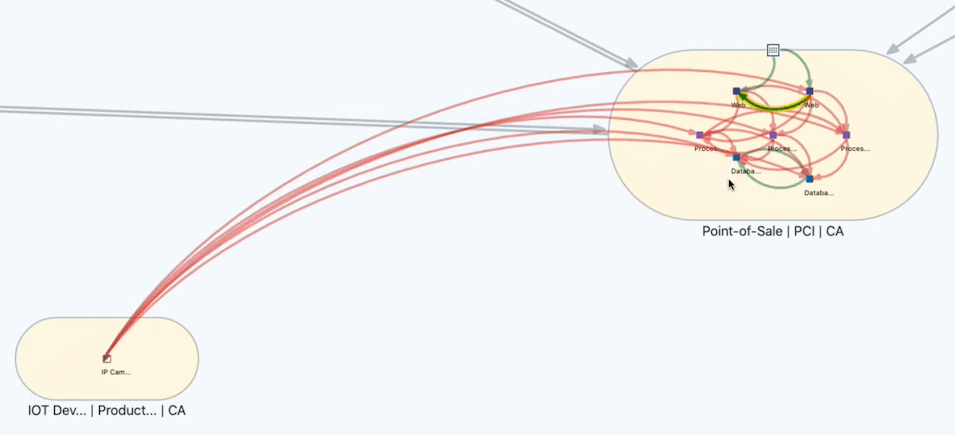

La microsegmentation élimine les tables de données interminables et les remplace par une simple carte de dépendance des applications. La carte montre clairement chaque flux et fait la distinction entre le trafic des applications externes et internes. Il montre également comment la politique de segmentation couvre les communications de l'application. La microsegmentation offre une visibilité immédiate et complète sur la manière dont l'application fonctionne et interagit sur le réseau, et montre comment la politique correspond à ces modèles, ce qui permet de savoir exactement ce qui est protégé.

3. Connaître toutes les personnes et toutes les politiques qui ont une incidence sur le bien

Si la politique de segmentation contrôle étroitement l'actif à risque, tout auditeur portera son attention sur la stabilité et la permanence de cette politique. Qui peut adapter la police ? L'ont-ils fait ? Des modifications ont-elles été apportées à la politique depuis le dernier audit ? Dans un monde de plus en plus automatisé, il est courant que l'automatisation ou les appels d'API gèrent certaines parties de la politique de sécurité. Avec une solution de microsegmentation de qualité, chaque accès à l'API est contrôlable de la même manière que les administrateurs humains. Si la politique de protection d'un bien est héritée d'une politique au niveau du centre de données, le fait de voir toutes les politiques en un seul endroit donne une image complète de la protection d'un bien. Grâce à la microsegmentation, un auditeur peut s'assurer que seules les personnes, les programmes et les politiques autorisés ont interagi avec le contrôle de sécurité d'un bien donné

4. Vérifier facilement la mise en œuvre du contrôle

Jusqu'à présent, nous avons examiné comment savoir ce qui est protégé, comment et par qui. Ensuite, considérez la mise en œuvre elle-même. Où le contrôle est-il actif ? Et puis-je savoir qu'il était effectivement actif pendant toute la durée de l'opération ? Avec la microsegmentation, la mise en œuvre couvre chaque serveur de l'application. Cette protection distribuée garantit qu'il n'existe pas de point de défaillance unique. Chaque composant de l'application dispose de sa propre protection, ce qui garantit une grande résilience en cas de violation ou de compromission. Il sera facile de savoir que l'ensemble de la politique a été mise en œuvre avec succès sur chaque serveur d'application, VM ou processus conteneurisé.

5. C'est plus facile !

L'audit de la sécurité des réseaux a trop longtemps été une tâche fastidieuse. La microsegmentation élimine la nécessité de parcourir des tableaux d'adresses IP et de ports TCP. La politique de segmentation est rédigée en langage clair. Lorsque la règle dit simplement : "Le niveau de traitement de l'application de commande peut communiquer avec le cluster de base de données sur le port 3306", tout le monde sait immédiatement ce que cela signifie. La microsegmentation fonctionne sur un modèle strict de confiance zéro. Tout ce qui n'est pas autorisé est refusé. Cela signifie que personne ne doit penser à toutes les choses qui devraient être bloquées. L'accent est mis uniquement sur l'accès le moins privilégié. Cette orientation rend la politique de segmentation compacte et simple. Tout ce qui n'est pas spécifié est refusé. Les audits requièrent une attention particulière aux détails et une grande rigueur, mais ils ne doivent pas être difficiles.

Grâce à la microsegmentation, il est facile et rapide de comprendre et de quantifier les contrôles effectués sur un actif donné. La microsegmentation permet de contrôler étroitement les applications, les ports et les processus afin de limiter les communications au strict minimum. Associés à un modèle de politique de confiance zéro et à une carte des dépendances des applications, ces contrôles sont faciles à comprendre, à visualiser et à confirmer.

Des contrôles détaillés des politiques garantissent que seuls les administrateurs, les appels d'API et les politiques valides affectent les contrôles actifs. L'application distribuée signifie que la mise en œuvre de la politique de segmentation s'étend à chaque composant de l'application. Une politique de microsegmentation est durable et résiliente. Lorsque les informations essentielles à un audit sont présentées de manière claire et nette, l'attention passe de la simple recherche de compréhension à l'ajout de valeur grâce à la perspicacité. La microsegmentation permet à chaque auditeur d'apporter la meilleure valeur ajoutée à l'organisation cliente.

.png)