3 qualités à rechercher dans une plateforme de segmentation sans confiance

Lorsque les cyberattaques frappent, elles frappent vite.

En quelques minutes, des dizaines de milliers d'appareils sont bloqués. Les affaires s'arrêtent. La demande de rançon commence.

La meilleure façon de se protéger contre les cyberattaques qui se propagent dans votre réseau est de déployer la segmentation zéro confiance, en appliquant des contrôles d'accès qui bloquent les voies d'accès dont dépendent les failles telles que les ransomwares. Ainsi, même si une attaque s'introduit dans le réseau, elle ne peut pas se propager. L'attaque n'est qu'une étincelle, pas une traînée de poudre.

Mais toutes les approches de la segmentation sans confiance ne se protègent pas de la même manière contre les cyberattaques. Certaines approches sont plus efficaces que d'autres.

Sur la base de notre expérience avec des organisations de premier plan telles que les services financiers, les soins de santé, l'hôtellerie et le commerce de détail, nous pouvons affirmer que la segmentation fonctionne mieux lorsqu'elle est.. :

- Complet, protégeant autant que possible les actifs informatiques d'une organisation, quel que soit l'endroit où ces actifs se trouvent.

- Gérable, facile à configurer et, surtout, facile à configurer correctement, de sorte que les règles de segmentation fonctionnent comme prévu.

- Réactivité: en cas d'attaque, les équipes de sécurité peuvent réagir rapidement en isolant les appareils infectés afin d'éviter que l'attaque ne se propage.

Voici trois qualités de la plateforme de segmentation zéro confiance d'Illumio qui la rendent si efficace pour protéger contre la propagation des cyberattaques.

La protection d'Illumio est complète

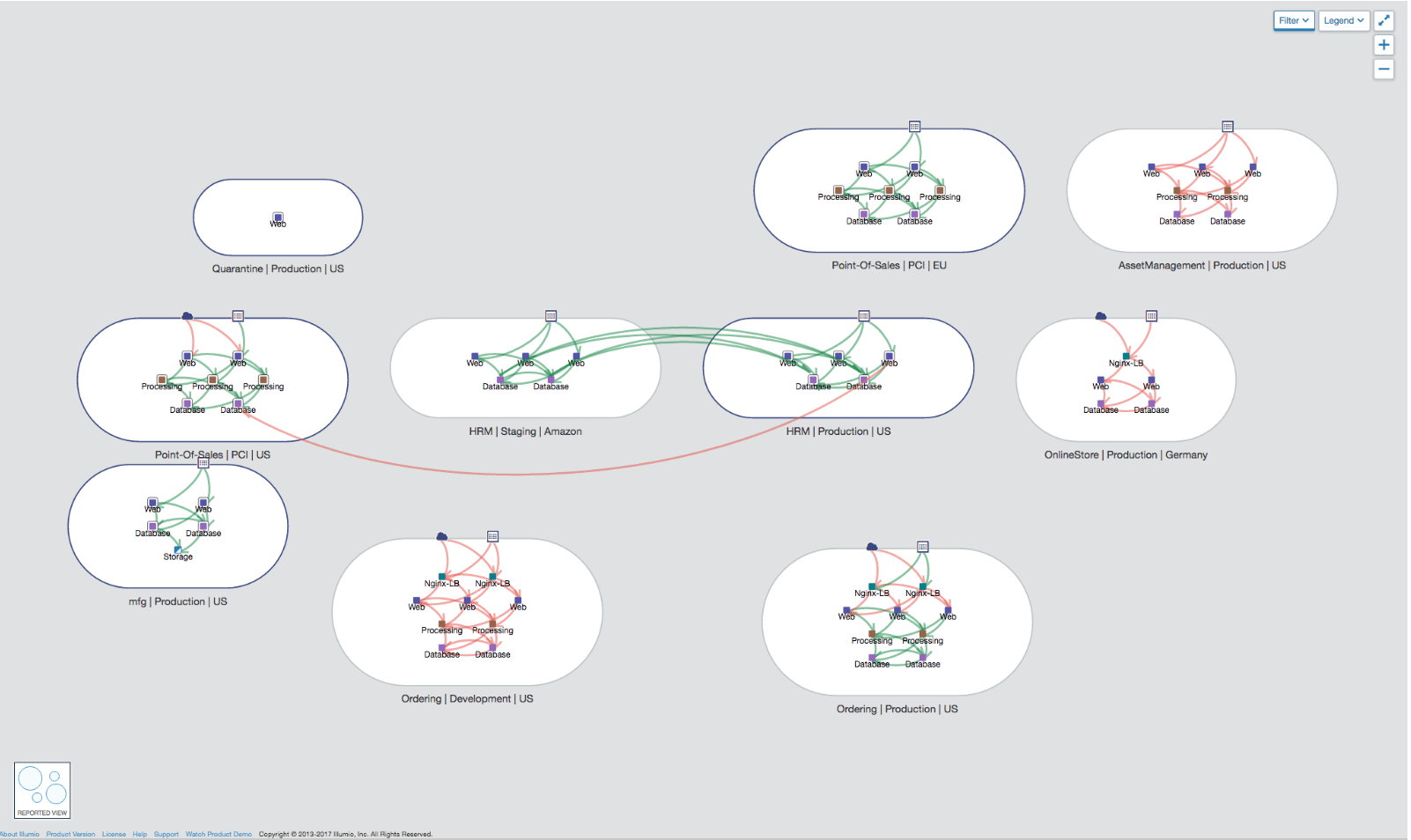

Commençons par l'évolutivité. Illumio peut prendre en charge un large éventail d'environnements clients, depuis les très petits déploiements pour nos clients de taille moyenne jusqu'à certains des environnements les plus vastes et les plus complexes au monde. Les clients peuvent évoluer en fonction de la taille et de l'étendue de leur propre environnement.

Ce qui distingue Illumio, c'est sa facilité d'utilisation et de déploiement, ainsi que sa capacité à évoluer rapidement. Les clients ont ainsi la certitude que leur fournisseur de Segmentation Zéro Confiance évolue avec eux au fur et à mesure de leur croissance.

Illumio évolue jusqu'à 200 000 charges de travail gérées ou plus de 700 000 charges de travail non gérées dans un seul déploiement, offrant ainsi une protection étendue contre les ransomwares. Pour offrir une visibilité unique, Illumio prend également en charge un large éventail d'environnements clients dans l'informatique en nuage, sur site et dans des environnements hybrides.

Les systèmes d'exploitation pris en charge sont Windows, Linux, Solaris et AIX. Illumio prend également en charge les environnements cloud et de conteneurs, notamment AWS, Azure, Kubernetes, Google Cloud Platform (GCP), IBM Cloud et Oracle - pour n'en citer que quelques-uns. Cette flexibilité est de plus en plus importante car de plus en plus d'entreprises adoptent des stratégies multi-cloud.

En plus de tout cela, Illumio prend également en charge les environnements IoT/OT, qui sont importants dans de nombreux environnements de soins de santé et de fabrication. Et Illumio ne cesse d'innover et d'ajouter de nouvelles plateformes à la liste !

Illumio permet aux équipes de sécurité d'adopter une solution de segmentation unique et complète pour tous leurs environnements sur site, en nuage et hybrides, offrant ainsi une visibilité unique.

La protection d'Illumio est gérable

La solution d'Illumio est plus facile à gérer en partie parce que sa philosophie de sécurité est très simple.

Fidèle aux objectifs de conception de la sécurité zéro confiance - c'est-à-dire ne faire confiance à rien par défaut - Illumio bloque tout le trafic par défaut et ne permet qu'au trafic explicitement autorisé de passer. Le moteur de politiques d'Illumio n'autorise qu'une seule commande - autoriser le trafic à passer - dans ses politiques de sécurité.

Cette contrainte de conception s'avère simplifier considérablement les politiques de sécurité. La carte des dépendances applicatives d'Illumio montre aux équipes de sécurité, aux propriétaires d'applications et aux autres parties prenantes le trafic nécessaire pour soutenir les opérations commerciales légitimes. À l'aide de ces informations, les parties prenantes définissent des politiques autorisant ce trafic légitime.

Illumio bloque tout le reste. En l'espace de quelques jours, voire de quelques heures, les équipes peuvent analyser les schémas de trafic, définir des politiques, modéliser ces politiques sans application pour les affiner, puis déployer une segmentation zéro confiance efficace qui protège les centres de données les plus actifs et les plus complexes contre les logiciels malveillants.

Le modèle de sécurité utilisé par les autres plateformes est plus complexe. Il offre aux équipes de sécurité plusieurs commandes pour élaborer des politiques : Autoriser, Bloquer, Ignorer et Rejeter. Comme tout le trafic n'est pas bloqué par défaut, l'application de la sécurité dépend du bon ordre des règles.

Par exemple, le trafic à l'intérieur d'un centre de données peut être bloqué, mais le trafic à destination et en provenance d'une application peut être autorisé, sauf si ce trafic est destiné à une adresse IP externe, auquel cas il est bloqué.

Dans des scénarios comme celui-ci, et même dans des scénarios plus complexes, il est facile de négliger ou de mal comprendre les règles, ce qui permet au trafic dangereux de passer ou au trafic légitime d'être bloqué par inadvertance.

D'après nos conversations avec les clients, nous sommes convaincus que la conception simple proposée par Illumio est beaucoup plus facile à gérer.

La protection d'Illumio est réactive

Il est inévitable que le réseau d' une organisation soit violé. Lorsque cela se produit, les équipes de sécurité doivent agir rapidement, en isolant l'attaque au point d'entrée afin qu'elle ne puisse pas se propager dans le réseau.

Avec Illumio, cet isolement peut être appliqué en quelques secondes seulement, grâce à l'interrupteur de confinement intégré et configurable d'Illumio. Ce commutateur peut être activé manuellement par les membres de l'équipe de sécurité. Il peut également être activé dans le cadre d'un script, tel qu'un livre de jeu SOAR (Security Orchestration, Automation and Response - Orchestration, automatisation et réponse en matière de sécurité ).

Dans les deux cas, l'organisation bénéficie d'une protection immédiate contre la propagation du ransomware sur le réseau. Une fois le terminal infecté isolé, l'équipe de sécurité peut analyser l'attaque et y remédier.

Découvrez Illumio par vous-même

Si vous souhaitez voir comment la segmentation zéro confiance d'Illumio aide à protéger les organisations contre les ransomwares, contactez-nous dès aujourd'hui pour organiser une démonstration.

Vous pouvez également tester Illumio dans le cadre de laboratoires pratiques dirigés par des experts d'Illumio.

Poursuivez votre apprentissage de la segmentation zéro confiance d'Illumio:

- Lisez l'émulation du scénario de ransomware de Bishop Fox pour voir comment la segmentation zéro confiance arrête les ransomwares 4 fois plus vite que la détection et la réponse seules.

- Découvrez comment Illumio a aidé un cabinet d'avocats international à stopper la propagation d'un ransomware.

- Découvrez pourquoi Illumio est un leader dans deux rapports Forrester Wave.

- Lisez notre guide sur la façon dont Illumio rend la segmentation sans confiance rapide, simple et évolutive.

.png)

.webp)