2022 Gartner Hype Cycle pour la charge de travail et la sécurité des réseaux : Pourquoi la microsegmentation est une technologie très avantageuse

Votre équipe de sécurité doit sécuriser plus d'environnements et de ressources que jamais auparavant.

Les technologies de sécurité utilisées par votre organisation peuvent-elles suivre? Et offrent-ils les avantages commerciaux que votre organisation exige ?

De nombreuses entreprises sont confrontées à une main-d'œuvre hybride croissante, à une utilisation accrue du cloud et à des charges de travail plus diversifiées. Leurs équipes de sécurité gèrent également des charges de travail sans serveur, des conteneurs, des bases de données gérées, des machines virtuelles et une pléthore d'autres services gérés - à la fois dans le cloud et dans les centres de données.

Les outils traditionnels de sécurité de la charge de travail et du réseau ne peuvent pas suivre le rythme de la transformation numérique d'aujourd'hui.

Selon Gartner, "ce n'est plus l'emplacement de la charge de travail ou de la main-d'œuvre (ou nécessairement la manière dont elle est connectée) qui détermine le type de sécurité utilisé. Au contraire, la sélection des produits doit être déterminée par la façon dont les technologies permettent et soutiennent des environnements d'entreprise de plus en plus diversifiés".

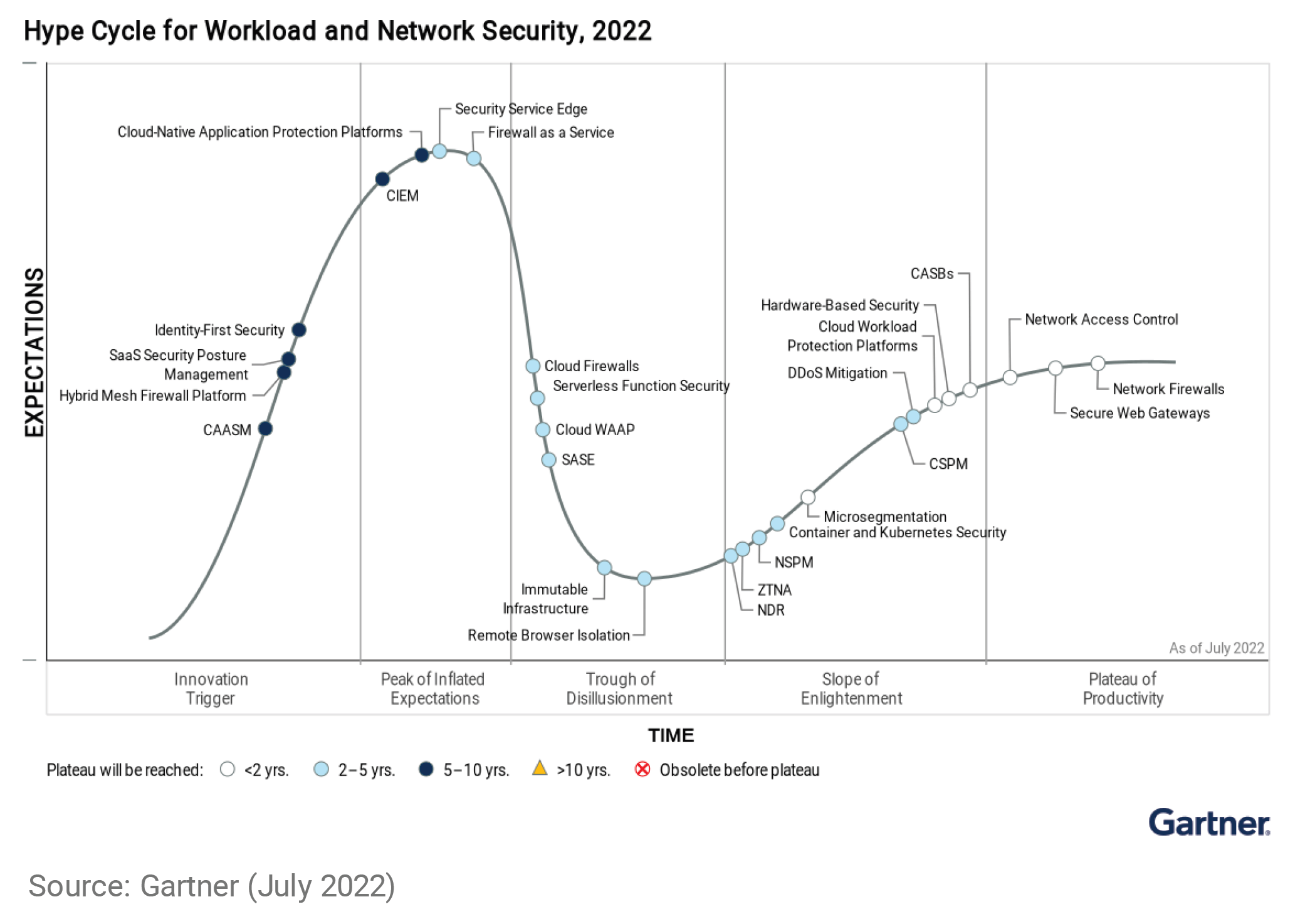

Dans son rapport de cette année (® Hype Cycle™ ) sur la sécurité des charges de travail et des réseaux, Gartner a fait passer la microsegmentation, également appelée "Zero Trust Segmentation" (ZTS), du statut de technologie "modérée" à celui de technologie "très avantageuse". Cela montre comment la microsegmentation "permet de nouvelles façons d'exécuter des processus horizontaux ou verticaux qui se traduiront par une augmentation significative des revenus ou des économies pour une entreprise".

Dans son rapport, Gartner a choisi Illumio comme fournisseur type pour la microsegmentation.

2022 Le rapport Gartner® recommande l'utilisation de ZTS pour stopper la propagation des brèches et des ransomwares.

Comme le reconnaît Gartner, les entreprises adoptent de plus en plus la confiance zéro parce qu'elle peut répondre aux besoins de sécurité des réseaux hybrides hyperconnectés d'aujourd'hui.

"La confiance zéro est en train de façonner l'approche architecturale de nombreuses organisations à la suite des directives gouvernementales et de l'assaut constant et efficace des attaques. La confiance zéro repose sur une identité forte et unifiée et est soutenue par plusieurs technologies identifiées dans ce Hype Cycle, notamment la nouvelle catégorie de sécurité "identity-first", l'accès réseau "zero trust" (ZTNA) et la microsegmentation", explique Gartner.

L'un des piliers fondamentaux de toute stratégie de confiance zéro est la segmentation de la confiance zéro.

"Pourquoi c'est important : Une fois qu'un système a été violé, la plupart des attaquants se déplacent latéralement (y compris les attaques par ransomware), ce qui peut causer de graves dommages. La microsegmentation vise à limiter la propagation de ces attaques", explique Gartner.

Le ZTS empêche les brèches de se déplacer dans un réseau en permettant aux équipes de sécurité de "créer des politiques plus granulaires et dynamiques" que les approches traditionnelles de segmentation du réseau.

C'est essentiel pour les réseaux d'aujourd'hui, qui doivent sécuriser "une gamme déconcertante de charges de travail".

" Alors que les serveurs sont virtualisés, conteneurisés ou déplacés vers l'infrastructure en tant que service (IaaS), les protections existantes telles que le pare-feu traditionnel, la prévention des intrusions et l'antivirus sont rarement en mesure de suivre le rythme rapide de déploiement des nouveaux actifs. L'entreprise est donc vulnérable aux attaquants qui prennent pied et se déplacent ensuite latéralement au sein des réseaux de l'entreprise. Cela a suscité un intérêt accru pour la visibilité et la segmentation granulaire du trafic est-ouest entre les applications, les serveurs et les services dans les centres de données modernes", explique Gartner.

La sécurité du périmètre n'est plus suffisante. La nature dynamique des charges de travail actuelles signifie que les "stratégies traditionnelles de segmentation centrées sur le réseau" sont difficiles à appliquer et à gérer à grande échelle.

En particulier, Gartner note que "le passage à des architectures de conteneurs microservices pour les applications a également augmenté le volume du trafic est-ouest et a encore limité la capacité des pare-feu centrés sur le réseau à assurer cette segmentation".

Gartner souligne également la valeur de la "cartographie de communication d'application riche" que certaines solutions ZTS comme Illumio offrent dans le cadre d'une plateforme ZTS complète. Selon Gartner, ces cartes permettent "aux équipes des centres de données d'identifier les voies de communication valides et sécurisées". Ces cartes sont essentielles pour repérer les vulnérabilités, comprendre la surface d'attaque d'un réseau et définir des politiques de segmentation granulaire.

Selon Gartner, l'essentiel pour votre entreprise : "La microsegmentation peut réduire le risque et l'impact des cyberattaques... si et quand un attaquant pénètre dans le réseau de l'entreprise.

C'est la raison pour laquelle Gartner classe la microsegmentation parmi les technologies à forte valeur ajoutée, qui sont en train de gravir la "pente de l'illumination".

Si votre organisation n'a pas encore adopté la microsegmentation, c'est MAINTENANT qu'il faut le faire.

Il est impossible de prévenir totalement les infractions. Lorsqu'une brèche se produit, le ZTS arrête sa propagation.

Pourquoi choisir Illumio pour la segmentation zéro confiance ?

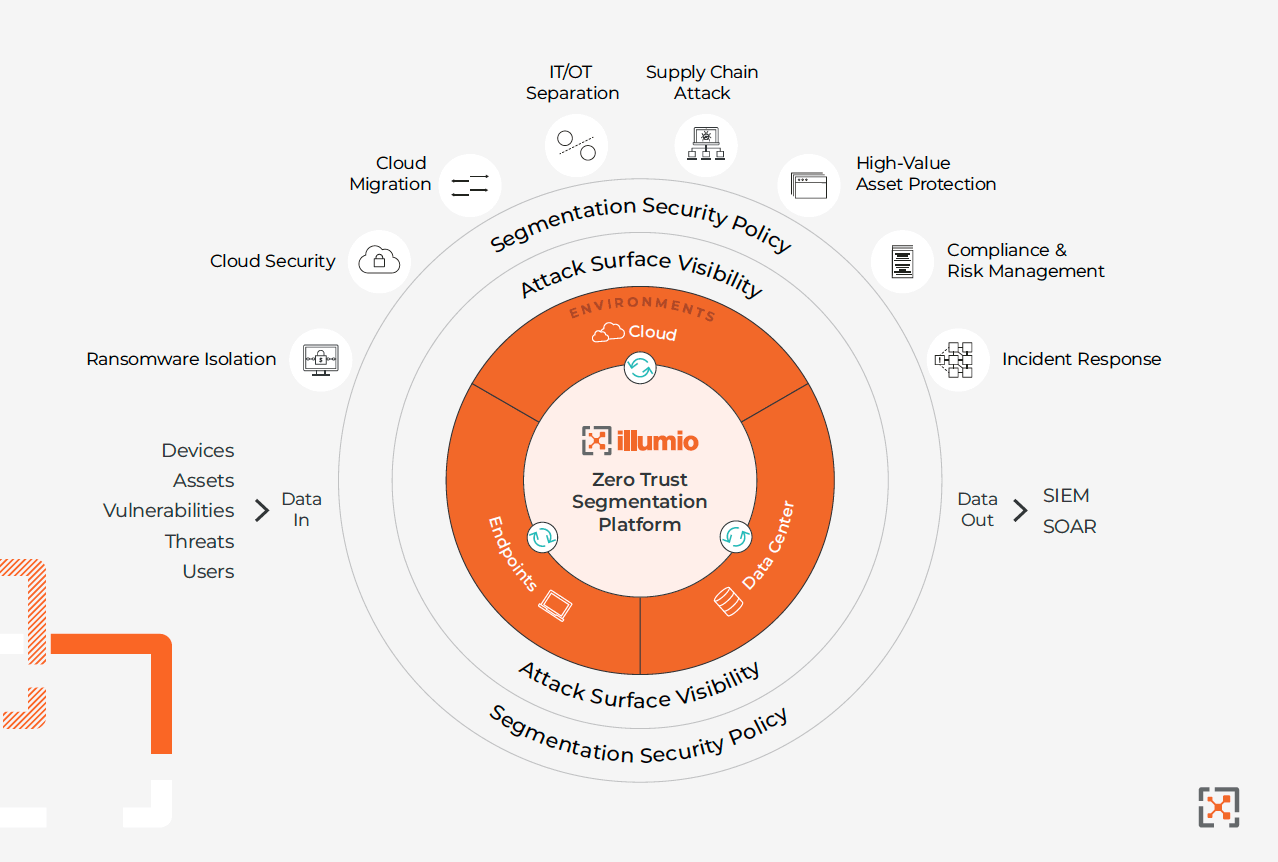

Illumio empêche les brèches et les ransomwares de se propager à travers la surface d'attaque hybride.

Illumio ZTS est la première plateforme de l'industrie à contenir les brèches. Évolutif et facile à utiliser, Illumio ZTS offre une approche cohérente de la microsegmentation à travers la surface d'attaque hybride.

Avec Illumio ZTS, vous pouvez rapidement et facilement :

- Voyez le risque : Visualisez l'ensemble des communications et du trafic, connus et inconnus, entre les flux de travail, les appareils et l'internet.

- Définissez une politique : À chaque changement, définissez automatiquement des politiques de segmentation granulaire pour contrôler les communications inutiles et non désirées.

- Stoppez la propagation : Isolez automatiquement les systèmes compromis et les actifs de grande valeur en quelques minutes afin d'arrêter de manière proactive la propagation d'une brèche ou de manière réactive lors d'une attaque active.

Commencez par la carte des dépendances applicatives en temps réel d'Illumio pour visualiser la communication et le trafic entre les charges de travail et les applications. Parce qu'Illumio est indépendant de l'infrastructure réseau sous-jacente, vous bénéficiez d'une visibilité maximale. Il s'agit de la "cartographie de communication d'application riche" à laquelle Gartner fait référence dans son rapport.

Vous pouvez ensuite utiliser ces informations pour détecter et verrouiller de manière proactive les voies et les ports à risque ou anciens - et isoler vos actifs critiques - qu'une brèche ou un ransomware utiliserait pour se déplacer latéralement dans le réseau. Cela suit la recommandation de Gartner de "cibler les actifs les plus critiques et de les segmenter en premier".

Illumio vous permet d'établir des politiques de base et d'évoluer vers des politiques granulaires à votre propre rythme. C'est une approche que Gartner inclut dans ses recommandations : "Commencez modestement et répétez les politiques de base.

La création de politiques de segmentation granulaire n'a pas besoin d'être déroutante ou laborieuse. Le générateur de politiques d'Illumio simplifie l'ensemble du processus en suggérant automatiquement des politiques de segmentation optimisées pour tout type de charge de travail, y compris les conteneurs, les machines virtuelles et le métal nu.

Les politiques de segmentation d'Illumio sont basées sur un système d'étiquettes facile à comprendre plutôt que sur les adresses IP ou l'emplacement du réseau. Cela correspond à la recommandation du Gartner d'"utiliser les identités des applications, des charges de travail et des services" comme base des politiques de segmentation. Les politiques d'Illumio suivront les charges de travail où qu'elles aillent - dans différents environnements hybrides et multiclouds.

Téléchargez le rapport Gartner Hype Cycle for Workload and Network Security 2022 pour en savoir plus sur la valeur de la microsegmentation et les recommandations pour des projets réussis.

Vous voulez en savoir plus sur Illumio, l'entreprise de segmentation sans confiance ?

- Lisez l'étude de cas sur la façon dont Illumio a aidé un cabinet d'avocats international à isoler les systèmes infectés par un ransomware en moins d'une minute.

- Découvrez comment les attaques émulées de Bishop Fox prouvent que la plateforme Illumio ZTS permet d'arrêter les cyberattaques en moins de 10 minutes.

- Voyez pourquoi Forrester a nommé Illumio chef de file en matière de confiance zéro et de microsegmentation.

Avertissement de Gartner : Gartner ne soutient aucun fournisseur, produit ou service décrit dans ses publications de recherche et ne conseille pas aux utilisateurs de technologies de choisir uniquement les fournisseurs les mieux notés ou désignés. Les publications de recherche de Gartner représentent les opinions de l'organisation de recherche de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute garantie, explicite ou implicite, concernant cette étude, y compris toute garantie de qualité marchande ou d'adéquation à un usage particulier.

Gartner et Hype Cycle sont des marques déposées de Gartner, Inc. et/ou de ses filiales aux États-Unis et dans le monde, et sont utilisées ici avec autorisation. Tous droits réservés

* Ce graphique a été publié par Gartner, Inc. dans le cadre d'un document de recherche plus large et doit être évalué dans le contexte de l'ensemble du document. Le document de Gartner est disponible sur demande auprès d'Illumio.

.png)