.png)

Norte, Sur, Este, Oeste: Proteja su red con Zero Trust

Explore cómo crear una estrategia de confianza cero con ZTNA y ZTS en este reporte técnico conjunto con Netskope e Illumio de Actual Tech Media.

Resúmenes

Beneficios clave

Vista previa de recursos

Más de una década después de que John Kindervag la creara originalmente, la estrategia de seguridad Zero Trust se convirtió en el estándar de facto para las organizaciones que aspiran a lograr una postura de ciberseguridad estable en sus entornos híbridos y multinube.

El Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU. prescribe tres puntos clave de aplicación de la arquitectura de confianza cero (ZTA) en una arquitectura de confianza cero: identidad, acceso a la red y segmentación de la carga de trabajo. La identidad se implementa con controles de gestión de identidades y accesos (IAM) que incluyen autenticación multifactor (MFA), biometría y controles de acceso basados en atributos (ABAC), entre otros.

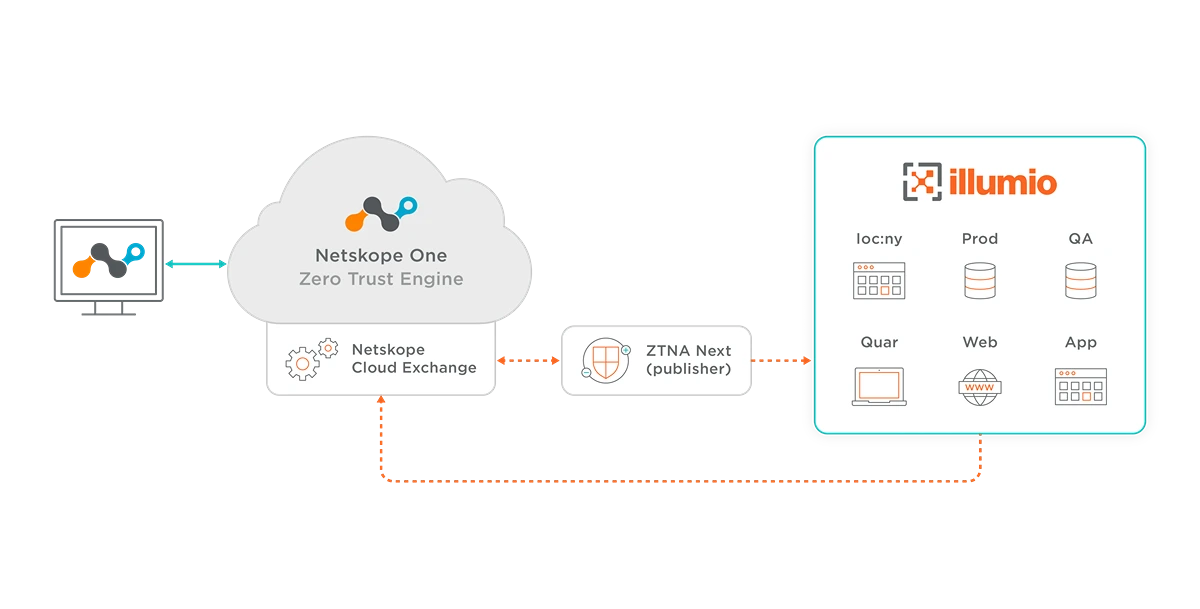

En este resumen técnico, explicamos cómo implementar el acceso a la red y la segmentación de la carga de trabajo en una ZTA con acceso a la red de confianza cero (ZTNA) y segmentación de confianza cero (ZTS).

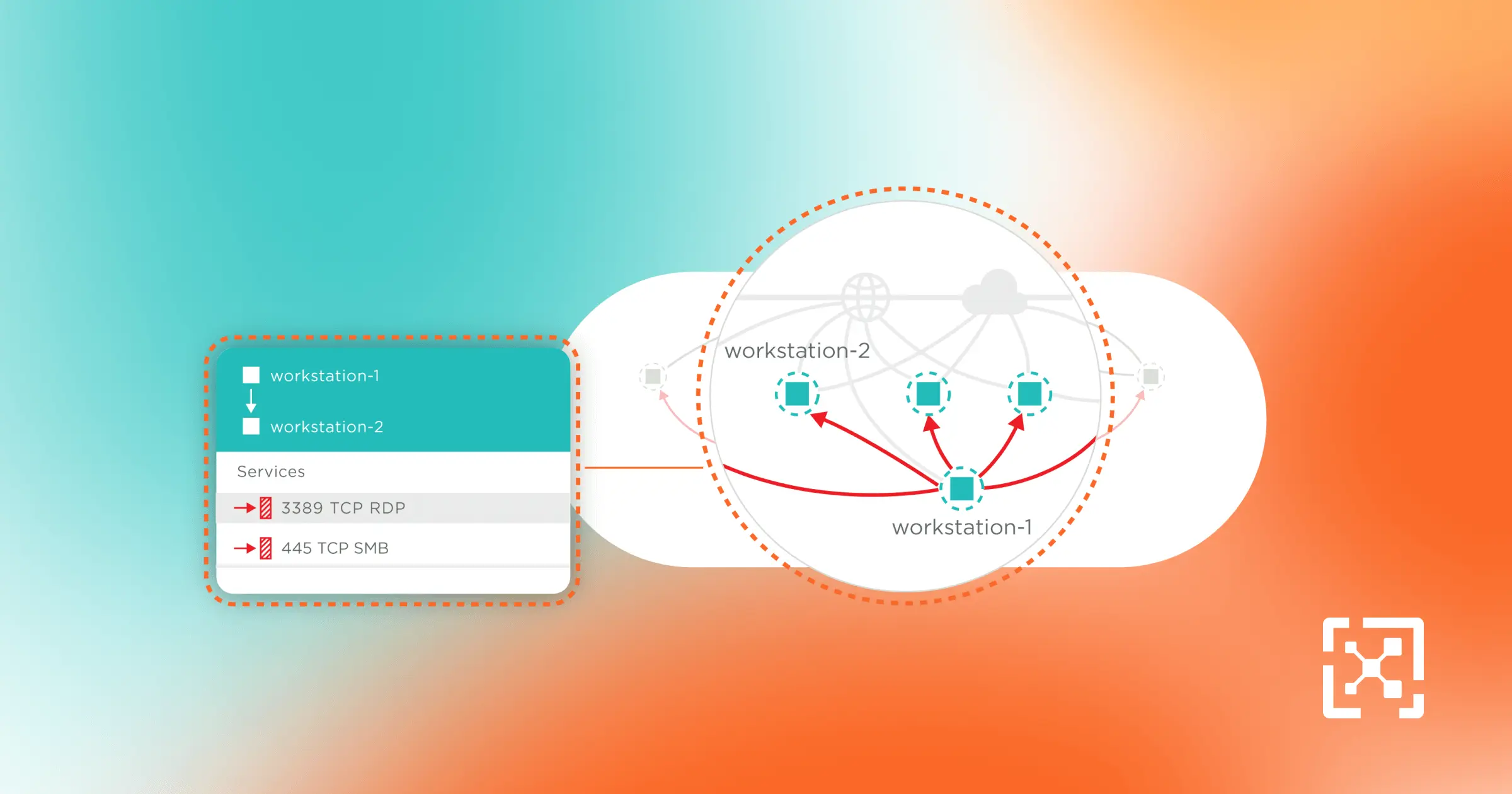

Asumir incumplimiento.

Minimizar el impacto.

Aumentar la resiliencia.

¿Listo para obtener más información sobre la segmentación de confianza cero?

.webp)