Gestión de vulnerabilidades en ciberseguridad: una guía completa para organizaciones

La gestión de vulnerabilidades puede existir en software, hardware, configuraciones de red o dependencias de terceros. Descubra por qué este proceso continuo puede marcar la diferencia entre una compañía segura y una violación catastrófica en nuestra guía completa.

INTRODUCCIÓN

En el panorama digital actual, las organizaciones se enfrentan a una variedad de amenazas cibernéticas en constante evolución. Desde sofisticados ataques de ransomware hasta vulnerabilidades de día cero, la necesidad de medidas estables de ciberseguridad nunca fue más crítica. En el centro de estas medidas se encuentra la gestión de vulnerabilidades, un enfoque proactivo para identificar, evaluar y mitigar las debilidades de seguridad antes de que puedan ser explotadas.

¿Qué es la gestión de vulnerabilidades?

La gestión de vulnerabilidades es un proceso continuo, proactivo y, a menudo, automatizado que identifica, evalúa, trata e informa sobre vulnerabilidades de seguridad en sistemas y software. A diferencia de las evaluaciones únicas, es un ciclo continuo que garantiza que las organizaciones se adelanten a las amenazas potenciales.

Este proceso es parte integral de la estrategia de seguridad general de una organización, con el objetivo de reducir la superficie de ataque y prevenir posibles infracciones. Al identificar y abordar sistemáticamente las vulnerabilidades, las organizaciones pueden mantener la integridad, confidencialidad y disponibilidad de sus sistemas y datos.

Componentes clave de la gestión de vulnerabilidades

- Descubrimiento: Identificación de todos los activos dentro del entorno de la organización, incluidos el hardware, el software y los componentes de red. Este inventario completo es crucial para comprender el alcance de las posibles vulnerabilidades.

- Evaluación: Evaluación de activos identificados en busca de vulnerabilidades conocidas empleando herramientas como escáneres de vulnerabilidades. Este paso implica analizar la gravedad y el impacto potencial de cada vulnerabilidad.

- Priorización: Determinar qué vulnerabilidades abordar primero en función de factores de riesgo como la explotabilidad, el impacto potencial y la criticidad de los activos afectados. Este enfoque basado en el riesgo garantiza una asignación eficiente de los recursos.

- Corrección: Aplicar correcciones o mitigaciones para eliminar o reducir vulnerabilidades. Esto puede implicar parchear software, reconfigurar sistemas o implementar controles de compensación.

- Reportes: Documentar los hallazgos y las acciones tomadas para abordar las vulnerabilidades. Los reportes proporcionan visibilidad de la postura de seguridad de la organización y respaldan los esfuerzos de cumplimiento.

Es esencial distinguir entre la gestión de vulnerabilidades y la evaluación de vulnerabilidades. Mientras que las evaluaciones son evaluaciones periódicas que proporcionan una instantánea de las vulnerabilidades en un momento dado, la gestión de vulnerabilidades es una estrategia continua e integral que abarca todo el ciclo de vida de la identificación y mitigación de vulnerabilidades.

¿Por qué es importante la gestión de vulnerabilidades?

La implementación de un programa estable de gestión de vulnerabilidades ofrece numerosos beneficios que son fundamentales para la postura de ciberseguridad de una organización y el éxito operativo general.

1. Reducción de riesgos

Al identificar y abordar las vulnerabilidades de manera proactiva, las organizaciones pueden minimizar su superficie de ataque, lo que dificulta que los actores de amenazas exploten las debilidades. Este enfoque proactivo reduce significativamente la probabilidad de ataques cibernéticos exitosos.

2. Cumplimiento

Muchos marcos regulatorios y estándares de la industria, como GDPR, HIPAA y PCI DSS, exigen evaluaciones periódicas de vulnerabilidades y corrección oportuna. Un programa estructurado de gestión de vulnerabilidades garantiza el cumplimiento de estos requisitos, evitando posibles sanciones legales y financieras.

3. Continuidad operativa

Las vulnerabilidades no abordadas pueden provocar interrupciones del sistema, violaciones de datos y otras interrupciones. Al gestionar las vulnerabilidades de manera efectiva, las organizaciones mantienen la integridad y disponibilidad de sus sistemas, cerciorando operaciones comerciales ininterrumpidas.

4. Ahorro de costos

El costo de una violación de datos puede ser sustancial y abarca no solo pérdidas financieras inmediatas sino también daños a la reputación a largo plazo. Invertir en la gestión de vulnerabilidades ayuda a prevenir tales incidentes, lo que resulta en ahorros de costos significativos con el tiempo.

5. Postura de seguridad mejorada

Un programa integral de gestión de vulnerabilidades contribuye a una postura de seguridad general más estable. Permite a las organizaciones adelantar a las amenazas emergentes, adaptar a los vectores de ataque en evolución y crear resiliencia contra posibles incidentes cibernéticos.

Al abordar de manera proactiva las vulnerabilidades, las organizaciones pueden salvaguardar sus activos, reputación y resultados, cerciorando el éxito a largo plazo en un panorama de ciberseguridad cada vez más complejo.

El ciclo de vida de la gestión de vulnerabilidades

Un programa eficaz de gestión de vulnerabilidades sigue un ciclo de vida estructurado:

1. Descubrimiento e inventario de activos

Mantener un inventario actualizado de todos los activos es crucial. Las herramientas automatizadas pueden ayudar a identificar hardware, software y componentes de red, lo que garantiza una cobertura integral.

2. Escaneo e identificación de vulnerabilidades

Emplee escáneres para detectar vulnerabilidades. La integración de estas herramientas con los mapas en tiempo real de Illumio mejora la visibilidad y el contexto.

3. Evaluación y priorización de riesgos

Aproveche los puntajes CVSS y el contexto empresarial para evaluar los riesgos. El puntaje de exposición a vulnerabilidades (VES) de Illumio proporciona una priorización contextual, centrar en las vulnerabilidades que representan la mayor amenaza.

4. Remediación y mitigación

Aplique parches y actualizaciones con prontitud. Cuando no sea posible la corrección inmediata, implemente controles de compensación como la microsegmentación para contener amenazas potenciales.

5. Verificación y seguimiento

Monitorear continuamente los sistemas para garantizar que las vulnerabilidades se aborden de manera efectiva. Las herramientas de Illumio facilitan la evaluación y validación continuas.

6. Reportes y cumplimiento

Documente las acciones tomadas y genere reportes para las partes interesadas y los contralor, demostrando el cumplimiento e informando las estrategias futuras.

Desafíos en la gestión de vulnerabilidades

En el panorama digital actual, que evoluciona rápidamente, las organizaciones se enfrentan a numerosos desafíos para gestionar eficazmente las vulnerabilidades. Comprender estos obstáculos es crucial para desarrollar una estrategia estable de gestión de vulnerabilidades.

1. Volumen de vulnerabilidades

La gran cantidad de vulnerabilidades descubiertas diariamente puede ser abrumadora. Según un estudio de IBM, las organizaciones con más de 1,000 empleados identifican un promedio de 779,935 vulnerabilidades durante los escaneos, y aproximadamente el 28% permanece sin mitigar durante seis meses. Este volumen dificulta priorizar y abordar cada vulnerabilidad con prontitud.

Solución de Illumio: Los mapas de vulnerabilidad de Illumio proporcionan una representación visual de las vulnerabilidades en el contexto de las dependencias de las aplicaciones, lo que ayuda a las organizaciones a centrar primero en los problemas más críticos.

2. Limitaciones de recursos

Muchas organizaciones operan con personal y cotizaciones limitadas de ciberseguridad, lo que dificulta abordar todas las vulnerabilidades identificadas. Esta escasez de recursos puede provocar retrasos en los esfuerzos de aplicación de parches y corrección.

Solución de Illumio: Al integrar con los escáneres de vulnerabilidades existentes y proporcionar evaluaciones de riesgos contextuales, Illumio permite a los equipos de seguridad priorizar los esfuerzos de remediación de manera efectiva, optimizando el uso de los recursos disponibles.

3. Entornos complejos

Las infraestructuras de TI modernas a menudo abarcan entornos híbridos y multinube, junto con una combinación de sistemas heredados y aplicaciones modernas. Esta complejidad puede obstaculizar las evaluaciones integrales de vulnerabilidades y los esfuerzos de corrección.

Solución de Illumio: La plataforma de Illumio ofrece visibilidad en tiempo real en diversos entornos, lo que facilita prácticas consistentes de gestión de vulnerabilidades independientemente de la complejidad de la infraestructura.

4. Parcheo retrasado

La aplicación oportuna de parches es esencial para mitigar las vulnerabilidades, pero las organizaciones a menudo enfrentan desafíos para implementar parches con prontitud. Factores como el posible tiempo de inactividad, los problemas de compatibilidad y la coordinación entre equipos pueden contribuir a los retrasos.

Solución de Illumio: La contención de brechas y la microsegmentación de Illumio permiten a las organizaciones implementar controles de compensación, reduciendo el riesgo asociado con el retraso en la aplicación de parches al limitar la propagación potencial de amenazas.

5. Operaciones en aislamiento

En muchas compañías, las operaciones de seguridad están fragmentadas en diferentes equipos y herramientas, lo que lleva a una visibilidad y esfuerzos de respuesta inconexos. Este enfoque aislado puede dar lugar a que las vulnerabilidades críticas se pasen por alto o se aborden de forma inadecuada.

Solución de Illumio: Al proporcionar una plataforma unificada que se integra con varias herramientas de seguridad, Illumio fomenta la colaboración entre equipos, lo que garantiza un enfoque cohesivo para la gestión de vulnerabilidades.

Enfoque de Illumio para la gestión de vulnerabilidades

Illumio ofrece una perspectiva única sobre la gestión de vulnerabilidades, centrar en la visibilidad en tiempo real y la contención y microsegmentación de brechas.

Contención y microsegmentación de brechas

Al controlar la comunicación entre las cargas de trabajo, la contención de brechas y la microsegmentación limitan la propagación de las brechas y mejoran la seguridad general.

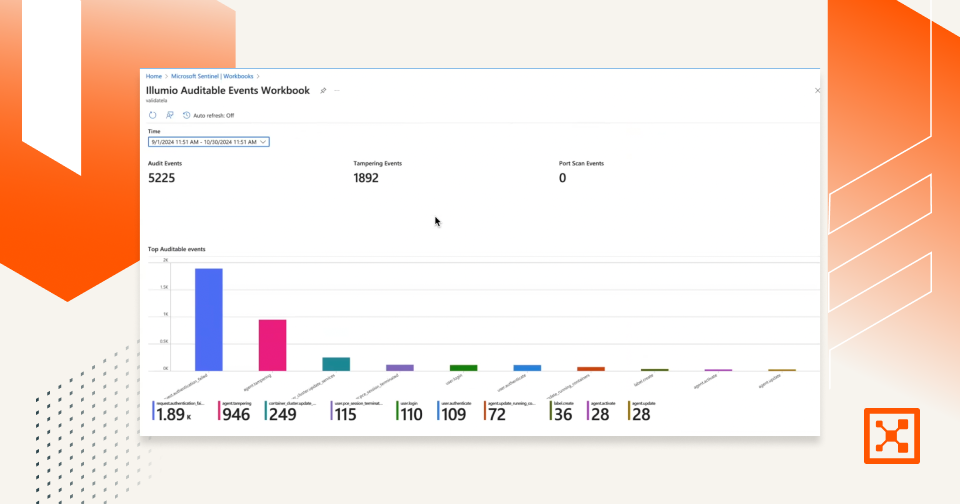

Mapas de vulnerabilidad

Los mapas de vulnerabilidad de Illumio combinan datos de escáneres con mapas de dependencia de aplicaciones, lo que proporciona información sobre posibles rutas de ataque y exposición.

Puntaje de exposición a vulnerabilidades (VES)

VES calcula el riesgo en función de la gravedad y la exposición, lo que permite a las organizaciones priorizar los esfuerzos de remediación de manera efectiva.

Integración con herramientas de terceros

La perfecta integración con las plataformas garantiza una cobertura completa y flujos de trabajo optimizados.

Implementación de un programa eficaz de gestión de vulnerabilidades

Establecer un programa estable de gestión de vulnerabilidades es crucial para las organizaciones que buscan identificar, evaluar y remediar de manera proactiva las vulnerabilidades de seguridad. El siguiente enfoque estructurado describe los pasos clave y las mejores prácticas para construir y mantener un programa eficaz.

1. Desarrollar políticas y procedimientos integrales

Comience por formular políticas claras y bien documentadas que definan el alcance, los objetivos y los procesos de su programa de gestión de vulnerabilidades. Estas políticas deben describir:

- Roles y responsabilidades: asigne tareas específicas a TI, equipos de seguridad y otras partes interesadas.

- Frecuencia de evaluación: Determine la frecuencia con la que se realizarán análisis y evaluaciones de vulnerabilidad.

- Plazos de corrección: Establezca plazos para abordar las vulnerabilidades identificadas en función de su gravedad.

- Control de excepciones: Establezca procedimientos para gestionar vulnerabilidades que no se pueden corregir de inmediato.

Tener políticas estructuradas garantiza la coherencia, la responsabilidad y el cumplimiento de los requisitos reglamentarios.

2. Fomentar la colaboración interfuncional

La gestión eficaz de vulnerabilidades requiere la colaboración entre varios departamentos:

- Liderazgo ejecutivo: Proporciona dirección estratégica y asigna los recursos necesarios.

- Equipos de TI y seguridad: Realice evaluaciones, implemente soluciones y monitorear los sistemas.

- Equipos de desarrollo: Abordar vulnerabilidades en aplicaciones y bases de código.

- Oficiales de cumplimiento: Garantizar el cumplimiento de los estándares y regulaciones de la industria.

La comunicación y coordinación periódicas entre estos grupos facilitan la mitigación oportuna y eficaz de la vulnerabilidad.

3. Implementar procesos de mejora continua

La gestión de vulnerabilidades es un proceso continuo que debe evolucionar con las amenazas emergentes y los cambios organizacionales. Para garantizar la mejora continua:

- Revisiones periódicas: Evalúe periódicamente la efectividad de sus estrategias de gestión de vulnerabilidades.

- Ciclos de retroalimentación: Incorpore las lecciones aprendidas de incidentes pasados para refinar los procesos.

- Mantener informado: Mantener al tanto de las nuevas vulnerabilidades, los panoramas de amenazas y las mejores prácticas.

La mejora continua mejora la resiliencia y la adaptabilidad de su postura de seguridad.

4. Invierta en programas de capacitación y concientización

El error humano sigue siendo un factor importante en las violaciones de seguridad. Educar a los empleados sobre las mejores prácticas de ciberseguridad es esencial:

- Capacitación en concientización sobre seguridad: Realice sesiones periódicas para informar al personal sobre amenazas comunes como el phishing y la ingeniería social.

- Capacitación específica para roles: Proporcione capacitación específica para equipos directamente involucrados en la gestión de vulnerabilidades.

- Familiarización con las políticas: cerciorar de que todos los empleados comprendan las políticas de seguridad de la organización y sus responsabilidades.

Una fuerza laboral bien informada actúa como una línea de defensa crucial contra posibles incidentes de seguridad.

Casos de uso del mundo real

Estudio de caso: Overland Footwear

- Desafío: Proteger una red con numerosos dispositivos de terceros.

- Solución: Implementó la contención y microsegmentación de brechas de Illumio.

- Resultado: Se logró una mayor visibilidad y se redujeron los riesgos de vulnerabilidad.

Estudio de caso: Gran compañía de seguros

- Desafío: Gestionar miles de vulnerabilidades explotables.

- Solución: Empleó los mapas de vulnerabilidad y la segmentación de Illumio.

- Resultado: Reducción de vulnerabilidades de 5.000 a 9 en aplicaciones críticas.

Mejores prácticas para la gestión de vulnerabilidades

- Análisis regular: Programe análisis frecuentes para identificar nuevas vulnerabilidades.

- Priorizar en función del riesgo: Concentrar en las vulnerabilidades que representan la mayor amenaza.

- Implementar controles de compensación: use la microsegmentación cuando los parches no estén disponibles de inmediato.

- Mantenga una documentación completa: Mantenga registros detallados de las vulnerabilidades y los esfuerzos de corrección.

- Mantener informado: Mantener actualizado con las últimas amenazas y vulnerabilidades.

Conclusion

La gestión eficaz de vulnerabilidades es esencial para proteger a las organizaciones contra las amenazas cibernéticas. Al comprender el ciclo de vida de la gestión de vulnerabilidades, abordar los desafíos e implementar las mejores prácticas, las organizaciones pueden mejorar su postura de seguridad. Las soluciones innovadoras de Illumio, que incluyen contención de brechas, microsegmentación y mapas de vulnerabilidad, brindan las herramientas necesarias para gestionar las vulnerabilidades de manera proactiva y eficiente.

Preguntas frecuentes

1. ¿Qué es la gestión de vulnerabilidades?

La gestión de vulnerabilidades es el proceso continuo de identificar, evaluar y mitigar las vulnerabilidades de seguridad en los sistemas y el software.

2. ¿Por qué es importante la gestión de vulnerabilidades?

Reduce el riesgo de ciberataques, garantiza el cumplimiento de las regulaciones, mantiene la continuidad operativa y ahorra costos asociados con las violaciones de datos.

3. ¿Cómo mejora Illumio la gestión de vulnerabilidades?

Illumio ofrece visibilidad en tiempo real, contención de brechas, microsegmentación y mapas de vulnerabilidad para identificar y mitigar las vulnerabilidades de manera efectiva.

4. ¿Qué es el puntaje de exposición a vulnerabilidades (VES)?

VES es una métrica proporcionada por Illumio que calcula el riesgo en función de la gravedad y la exposición, lo que ayuda a priorizar los esfuerzos de remediación.

5. ¿Con qué frecuencia se deben realizar escaneos de vulnerabilidades?

Se recomiendan análisis regulares, como semanales o mensuales, con análisis más frecuentes de sistemas críticos.

6. ¿Qué desafíos están asociados con la gestión de vulnerabilidades?

Los desafíos incluyen la gestión de un gran volumen de vulnerabilidades, restricciones de recursos, entornos complejos y parches retrasados.

7. ¿Qué es la contención de brechas y la microsegmentación?

Es un enfoque de seguridad que limita la propagación de infracciones al controlar la comunicación entre cargas de trabajo.

8. ¿Cómo funcionan los mapas de vulnerabilidad?

Combinan datos de escáneres con mapas de dependencia de aplicaciones para visualizar posibles rutas de ataque y exposición.

9. ¿Puede Illumio integrar con los escáneres de vulnerabilidades existentes?

Sí, Illumio se integra perfectamente con las plataformas de análisis de vulnerabilidades.

10. ¿Cuáles son las mejores prácticas para la gestión de vulnerabilidades?

Análisis regular, priorización basada en riesgos, implementación de controles de compensación, mantenimiento de documentación y mantener informado sobre nuevas amenazas.

.png)

.webp)