Inteligencia de amenazas: una guía completa para organizaciones

Las organizaciones emplean diferentes tipos de inteligencia de amenazas para identificar posibles amenazas de ciberseguridad que podrían enfrentar. Lea sobre inteligencia de amenazas con nuestra guía.

¿Qué es la inteligencia de amenazas?

La inteligencia de amenazas se refiere a la recopilación, el procesamiento y el análisis de datos para comprender los motivos, los objetivos y los métodos de ataque de un actor de amenazas. Transforma los datos sin procesar en información procesable, lo que permite a los equipos de seguridad tomar decisiones informadas y basadas en datos. Este enfoque proactivo hace que las organizaciones pasen de una postura reactiva a una proactiva en la defensa contra las amenazas cibernéticas.

Esta guía profundiza en los matices de la inteligencia de amenazas, explorando sus tipos, importancia, estrategias de implementación, casos de uso específicos de la industria y tendencias futuras

Datos vs. Información vs. Inteligencia

Comprender las distinciones entre datos, información e inteligencia es crucial:

- Datos: Hechos sin procesar, sin procesar y sin contexto (por ejemplo, direcciones IP, archivos de registro).

- Información: Datos procesados que proporcionan algún contexto (por ejemplo, una lista de direcciones IP sospechosas).

- Inteligencia: Información analizada que ofrece información procesable (por ejemplo, comprender que una dirección IP específica está asociada con un actor de amenazas conocido que apunta a su industria).

Tipos de inteligencia de amenazas

La inteligencia de amenazas se clasifica en cuatro tipos principales:

- Inteligencia estratégica de amenazas: análisis de alto nivel que se centra en tendencias y motivaciones más amplias de los actores de amenazas. Ayuda a los ejecutivos a tomar decisiones informadas sobre las políticas de seguridad y la asignación de recursos. citeturn0search21

- Inteligencia táctica de amenazas: detalla técnicas, tácticas y procedimientos específicos (TTP) empleados por los atacantes. Ayuda a los equipos de seguridad a comprender y mitigar amenazas específicas.

- Inteligencia operativa de amenazas: Proporciona información sobre las capacidades, intenciones y oportunidades de los actores de amenazas. Se centra en comprender los TTP y los comportamientos de los actores de amenazas: los vectores de ataque que emplean, las vulnerabilidades que explotan, los activos a los que se dirigen y otras características definitorias.

- Inteligencia técnica de amenazas: se concentra en indicadores específicos de compromiso (IoC) como direcciones IP maliciosas, hashes de archivos o nombres de dominio. Es muy detallado y se usa a menudo para la detección inmediata de amenazas.

Ciclo de vida de la inteligencia de amenazas

El proceso de desarrollo de inteligencia de amenazas implica varias etapas:

- Recopilación: Recopilación de datos sin procesar de varias fuentes, incluida la inteligencia de código abierto (OSINT), foros de la web oscura, registros internos y fuentes de amenazas de la industria.

- Procesamiento: Organizar y filtrar los datos recopilados para eliminar redundancias e información irrelevante.

- Análisis: Interpretación de datos procesados para identificar patrones, tendencias e información procesable.

- Difusión: Compartir la inteligencia analizada con las partes interesadas relevantes en un formato utilizable.

- Retroalimentación: Recopilación de información sobre la utilidad de la inteligencia para refinar futuros esfuerzos de recopilación y análisis.

Fuentes comunes de inteligencia de amenazas

- Inteligencia de código abierto (OSINT): Información disponible públicamente de sitios web, medios de comunicación e reportes.

- Dark Sitio web: Datos de foros clandestinos y mercados donde operan los actores de amenazas.

- Registros internos: datos de los propios sistemas de una organización, como registros de firewall y sistemas de detección de intrusos.

- Fuentes compartidas de la industria: plataformas colaborativas donde las organizaciones comparten datos e indicadores de amenazas.

Por qué es importante la inteligencia de amenazas

En el panorama moderno de la ciberseguridad, la inteligencia de amenazas juega un papel fundamental:

- Toma de decisiones mejorada: Proporciona contexto a las alertas de seguridad, lo que permite la priorización en función del impacto potencial.

- Detección proactiva de amenazas: identifica las amenazas emergentes antes de que puedan explotar las vulnerabilidades.

- Cumplimiento normativo: ayuda a cumplir con los requisitos de cumplimiento al comprender y mitigar las amenazas relevantes.

- Respuesta a incidentes: Ofrece información que acelera el tiempo de respuesta y la eficacia durante los incidentes de seguridad.

Beneficios de la inteligencia de amenazas para las organizaciones

La implementación de un programa estable de inteligencia de amenazas ofrece numerosos beneficios:

- Detección y respuesta de amenazas mejoradas: permite una identificación y neutralización más rápidas de las amenazas.

- Postura de seguridad mejorada: Proporciona una comprensión integral del panorama de amenazas, lo que permite mejores estrategias de defensa.

- Reducción de la fatiga de alertas: ayuda a filtrar los falsos positivos, lo que permite a los equipos de seguridad centrar en las amenazas reales.

- Gestión de riesgos informada: Ayuda a identificar y priorizar los riesgos en función del impacto potencial.

- Mejor comunicación: Facilita discusiones más claras entre los equipos técnicos y los ejecutivos sobre las amenazas y necesidades de seguridad.

- Beneficio competitivo: Protege la reputación de la marca y genera confianza en el cliente al demostrar un compromiso con la seguridad.

Cómo implementar la inteligencia de amenazas de manera efectiva

1. Establecer objetivos

- Alinear con los objetivos empresariales: cerciorar de que el programa de inteligencia de amenazas respalde los objetivos generales de la organización.

- Defina las partes interesadas: Identifique quién empleará la inteligencia, desde los equipos técnicos hasta el liderazgo ejecutivo.

2. Elija las herramientas y tecnologías adecuadas

- Plataformas de inteligencia de amenazas (TIP): Centralice la recopilación y el análisis de datos de amenazas.

- Integraciones SIEM y SOAR: Integre la inteligencia en la información de seguridad existente y los sistemas de gestión de eventos para respuestas automatizadas.

- Fuentes de amenazas: de pago o gratis:

- Las fuentes gratis proporcionan información básica y datos de origen comunitario.

- Los feeds pagados a menudo ofrecen inteligencia curada, enriquecida y altamente contextualizada. Por lo general, son más adecuados para la protección de nivel empresarial.

- Las fuentes gratis proporcionan información básica y datos de origen comunitario.

Consejo profesional de Illumio: No confíe únicamente en las fuentes de amenazas. Combine los datos de los feeds con la visibilidad contextual de su propia red para maximizar su relevancia y eficacia.

3. Desarrollar capacidades internas

- Contrate o mejore las habilidades de los analistas de amenazas: Construya un equipo con las habilidades para interpretar y actuar sobre la inteligencia de amenazas.

- Fomentar la colaboración entre departamentos: los equipos de seguridad deben comunicar de manera regular con los equipos de TI, legales, de riesgo y ejecutivos.

- Establecer políticas de gobernanza: Garantice la privacidad de los datos, el abastecimiento ético y el cumplimiento legal al recopilar inteligencia.

4. Recopilación y gestión de datos

- Seleccionar datos de alta calidad: Priorice la relevancia de los datos sobre el volumen. Recopile solo lo que se alinea con su perfil de riesgo.

- Garantice el abastecimiento legal y ético: Evite complicaciones legales apegar a fuentes examinadas y cumpliendo con regulaciones como GDPR.

5. Análisis y acción

- Correlacionar con telemetría interna: superponga información externa con los datos de su red para obtener información detallada y contextual.

- Cree reportes procesables: La inteligencia debe dar como resultado una guía clara y fácil de entender para las partes interesadas.

- Priorizar y coordinar respuestas: Desarrolle un libro de jugadas para responder a varios tipos de amenazas en función de la gravedad del riesgo.

Casos de uso de inteligencia de amenazas por industria

1. Servicios financieros

- Detecte y bloquee las campañas de phishing dirigidas a portales de banca en línea.

- Evite las amenazas internas monitoreando los comportamientos anómalos de los empleados.

- Correlacione la información sobre amenazas con los sistemas de detección de fraudes para obtener alertas en tiempo real.

2. Cuidado de la salud

- Identifique las amenazas de ransomware dirigidas a los registros médicos electrónicos (EHR).

- Monitorear el sitio web oscuro en busca de datos de pacientes robados.

- Cumpla con HIPAA a través del modelado proactivo de amenazas.

3. Comercio minorista y comercio electrónico

- Monitorear los datos de tarjetas de crédito de los clientes comprometidos.

- Realice un seguimiento de las amenazas de la cadena de suministro, incluidos los proveedores externos vulnerables.

- Defender de los ataques de suplantación de marca en las redes sociales y los motores de búsqueda.

4. Gobierno y defensa

- Rastrear a los actores del estado-nación que apuntan a la infraestructura y los activos de defensa.

- Compartir inteligencia con socios interinstitucionales y centros de análisis e intercambio de información (ISAC).

- Monitorear las amenazas geopolíticas que podrían afectar la postura nacional de ciberseguridad.

5. Tecnología y SaaS

- Identifique claves de API o credenciales de inicio de sesión filtradas de repositorios públicos.

- Evite los ataques DDoS mediante alertas tempranas y el fortalecimiento de la infraestructura.

- Monitorear las dependencias de software de código abierto en busca de vulnerabilidades de día cero.

Independientemente de su industria, la segmentación a través de herramientas como Illumio ayuda a aislar las amenazas y reducir el movimiento lateral, esencial cuando la inteligencia revela amenazas activas dentro de su red.

Plataformas y proveedores de inteligencia de amenazas

Varias plataformas de inteligencia de amenazas cibernéticas ayudan a automatizar, contextualizar y poner en práctica los datos de amenazas. Los principales proveedores incluyen:

- Recorded Future – Fuerte en el análisis y la automatización de amenazas en tiempo real.

- ThreatConnect: excelente para el flujo de trabajo y la orquestación.

- Anomali – Conocido por su amplitud de integraciones y su estable base de datos de amenazas.

- Mandiant: ofrece atribución de actores de amenazas de élite e información posterior a la infracción.

Características clave a evaluar:

- Integraciones: Debe integrar con su SIEM, SOAR, firewalls y sistemas de tiquetes.

- Automatización: capacidad para ingerir automáticamente y actuar sobre los datos de amenazas.

- Personalización: Adapte los paneles, las alertas y los reportes para que coincidan con los flujos de trabajo internos.

- Compartir con la comunidad: Participar en redes de intercambio de amenazas como FS-ISAC o InfraGard.

Cómo poner en práctica la inteligencia de amenazas

Pasar de la teoría a la práctica requiere integrar la inteligencia de amenazas en las operaciones diarias.

- Integre en las herramientas SIEM y SOAR: Enriquezca las alertas y automatice las acciones de contención.

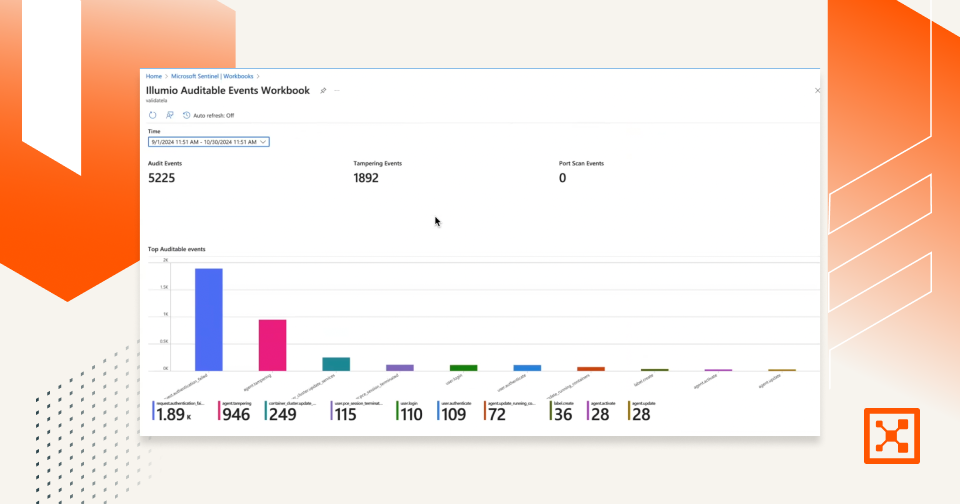

- Desarrolle paneles de inteligencia sobre amenazas: visualice las tendencias de amenazas y los incidentes para todas las partes interesadas.

- Uso compartido interno: Difunda información personalizada en TI, legal, cumplimiento y C-suite.

- Intercambio externo: Participar en programas de intercambio de inteligencia de la industria para construir una defensa colectiva.

Consejo profesional de Illumio: La inteligencia de amenazas operativas se vuelve exponencialmente más poderosa cuando se combina con la visibilidad de la red. Herramientas como Illumio permiten a su equipo visualizar instantáneamente los flujos de aplicaciones y aislar los sistemas afectados, lo que es crucial para obtener respuestas rápidas y seguras.

Métricas y KPI para medir la efectividad

No se puede mejorar lo que no se mide. Realice un seguimiento de estas métricas para evaluar su programa de inteligencia de amenazas:

- Alertas enriquecidas con inteligencia de amenazas: el porcentaje de alertas de seguridad contextualizadas con inteligencia externa.

- Tiempo de detección (TTD) / Tiempo de respuesta (TTR): la rapidez con la que su equipo puede identificar y contener amenazas.

- Reducción de falsos positivos: mejora de la calidad de las alertas debido a los datos contextuales de amenazas.

- Puntaje de relevancia: la frecuencia con la que la información de amenazas coincide con el perfil de riesgo de su entorno.

- ROI: Calcule los ahorros financieros de las infracciones evitadas o una resolución más rápida de incidentes.

Desafíos comunes y cómo superarlos

- Sobrecarga de información: Concentrar en datos relevantes y seleccionados en lugar de ahogar en fuentes sin filtrar.

- Escasez de analistas calificados: Mejore las habilidades de los equipos internos y aproveche los servicios gestionados de inteligencia de amenazas.

- Integración de fuentes de datos: emplee plataformas que admitan API y formatos de datos de amenazas estandarizados.

- Mantener los datos actualizados: use la automatización para extraer feeds actualizados diariamente.

- Romper el aislamiento: Cerciorar de que la inteligencia sea visible en todos los departamentos, no solo en el SOC.

Tendencias futuras en inteligencia de amenazas

- IA y aprendizaje automático: Mejore la predicción de amenazas y la detección de anomalías a escala.

- Ecosistemas de intercambio de inteligencia de amenazas: Mayor cooperación entre industrias y gobiernos.

- Inteligencia conductual: Centrar en los patrones de comportamiento humano para detectar amenazas internas

- Arquitecturas de confianza cero: la microsegmentación mejorada y el acceso con privilegios mínimos reducen el impacto de las infracciones.

- Inteligencia nativa de la nube: Adaptación de fuentes de inteligencia a entornos dinámicos, en contenedores y sin servidor.

Illumio Insight: A medida que más organizaciones adoptan Zero Trust, la inteligencia de amenazas operativas debe evolucionar para monitorear las cargas de trabajo en movimiento, no solo los endpoints estáticos.

Estudios de casos del mundo real

Estudio de caso 1: Institución financiera frustra campaña de phishing

Un banco regional empleó una plataforma de inteligencia de amenazas cibernéticas para detectar un dominio de phishing que imitaba su portal de inicio de sesión. Gracias a la automatización, el dominio se bloqueó en toda su infraestructura en cuestión de minutos, lo que salvó los datos de los clientes y la reputación de la marca.

Estudio de caso 2: La organización de atención médica previene el ransomware

Un sistema hospitalario monitoreó las conversaciones de la web oscura y detectó una banda de ransomware que planeaba explotar un servidor de imágenes vulnerable. La fijación preventiva de parches y la segmentación ayudaron a evitar la interrupción de los servicios al paciente.

Estudio de caso 3: Minorista detiene la suplantación de marca

Un importante jugador de comercio electrónico descubrió cuentas falsas de redes sociales que se hacen pasar por atención al cliente. La inteligencia de amenazas cibernéticas marcó a los suplantadores, que fueron eliminados antes de lanzar una campaña maliciosa.

Preguntas frecuentes sobre inteligencia de amenazas

¿Cuáles son las mejores fuentes de inteligencia de amenazas?

Una combinación de OSINT, monitoreo de la web oscura, telemetría interna y fuentes de amenazas premium es ideal.

¿Cuánto suele costar la inteligencia de amenazas?

Varía, desde herramientas gratis hasta plataformas empresariales de seis cifras, según su escala y necesidades.

¿Pueden las pequeñas compañías beneficiarse de la inteligencia de amenazas?

Absolutamente. Incluso el monitoreo básico de las tendencias de phishing o malware puede reducir significativamente el riesgo.

¿En qué se diferencia la inteligencia de amenazas de una fuente de amenazas?

Las fuentes de amenazas proporcionan datos sin procesar. La inteligencia de amenazas analiza y contextualiza esos datos para la acción.

¿Necesito un equipo de inteligencia de amenazas dedicado?

No necesariamente. Los equipos pequeños pueden aprovechar los servicios gestionados o la automatización para mantener efectivos.

¿Cómo mejora la segmentación de confianza cero la información sobre amenazas?

Contiene amenazas, limita el movimiento lateral y ofrece un contexto de aplicación claro para sus datos de amenazas.

¿Qué es la inteligencia estratégica en ciberseguridad?

Proporciona información de alto nivel sobre las tendencias y motivaciones de las amenazas globales, útil para las decisiones de liderazgo.

¿Qué son los indicadores de compromiso (IoC)?

Los IoC son artefactos forenses como IP, hashes o URL que señalan actividad maliciosa.

¿Cómo puede la inteligencia de amenazas respaldar el cumplimiento?

Ayuda a cumplir con los requisitos de monitoreo continuo y planes de respuesta documentados bajo marcos como NIST, HIPAA y PCI-DSS.

¿Es útil la inteligencia de amenazas luego de un ataque?

Sí. El análisis posterior al incidente con información sobre amenazas puede revelar cómo se produjo el ataque y evitar que vuelva a ocurrir.

Conclusion

La inteligencia de amenazas ya no es algo "agradable de tener" para las compañías, es esencial. Al transformar los datos sin procesar en información contextual y procesable, las organizaciones pueden defender de manera proactiva contra las sofisticadas amenazas actuales.

Con la combinación adecuada de herramientas, experiencia interna y plataformas como Illumio, la inteligencia de amenazas evoluciona de una función estática a un motor de seguridad vivo y que respira.

Empieza poco a poco. Mide todo. Escala de forma inteligente. Así es como las organizaciones desarrollan resiliencia frente a un panorama de amenazas volátil.

.png)

.webp)