¿Qué es la seguridad de CI/CD?

¿Qué es la seguridad de CI/CD?

La seguridad de CI/CD se refiere a las prácticas, herramientas y políticas que protegen la canalización de integración e implementación continuas (CI/CD). A medida que las organizaciones automatizan la entrega de software, estas canalizaciones se convierten en un objetivo clave para los atacantes. La seguridad de CI/CD garantiza que el código, la infraestructura, los secretos y los entornos de compilación permanezcan protegidos en cada etapa del ciclo de vida de DevOps.

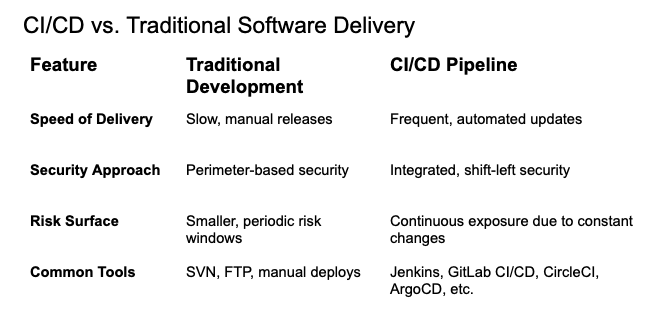

CI/CD frente a la entrega de software tradicional

A diferencia de los flujos de trabajo tradicionales, las canalizaciones de CI/CD deben proteger continuamente, ya que crean, prueban e implementan aplicaciones automáticamente varias veces al día.

Por qué es importante la seguridad de CI/CD

- Los atacantes se dirigen a las canalizaciones: a menudo aprovechan herramientas mal configuradas, credenciales filtradas o dependencias envenenadas.

- El uso indebido de privilegios es común: los sistemas de compilación a menudo tienen licencias amplias, lo que los convierte en objetivos principales de movimiento lateral.

- Los secretos y los tokens son vulnerables: Las credenciales codificadas de forma rígida en archivos de código o entorno se pueden filtrar.

- El riesgo de la cadena de suministro está creciendo: Las canalizaciones de CI/CD integran paquetes de código abierto, registros y servicios de terceros.

Con CI/CD, el ritmo de entrega es un beneficio, pero sin controles de seguridad, también se convierte en una responsabilidad.

Pilares básicos de la seguridad de CI/CD

- Seguridad del código (Mayús a la izquierda)

- Análisis de código estático y dinámico (SAST/DAST)

- Enlaces de confirmación previa y protecciones de rama

- Escaneo de secretos y linting

- Creación de seguridad de canalización

- Fortalecer los servidores y ejecutores de compilación (agentes de Jenkins, GitHub Actions, etc.)

- Ejecución de compilaciones en entornos aislados

- Validar y firmar todos los artefactos

- Dependencia y protección de la cadena de suministro

- Uso de dependencias comprobadas y ancladas

- Monitorear paquetes vulnerables (a través de herramientas SCA)

- Examen de imágenes de contenedor antes de la implementación

- Seguridad de infraestructura como código (IaC)

- Analizar manifiestos de Terraform, CloudFormation o Kubernetes

- Aplicar políticas antes de la implementación (por ejemplo, mediante OPA o Sentinel)

- Gestión de secretos y credenciales

- Emplee almacenes y secretos dinámicos (por ejemplo, HashiCorp Vault, AWS Secrets Manager)

- Evite codificar credenciales en código o configuraciones de CI

- Acceso y auditoría

- Aplique el acceso con privilegios mínimos a las herramientas de CI/CD

- Registre y monitorear toda la actividad de la canalización

- Aplicar controles de acceso basados en roles (RBAC)

Estándares de la industria y mejores prácticas

- Top 10 de OWASP para CI / CD: Destaca los riesgos clave como el código inseguro, los secretos expuestos y el uso indebido de dependencias.

- SLSA (Niveles de cadena de suministro para artefactos de software): Un marco respaldado por Google para proteger las canalizaciones de compilación.

- NIST 800-204C: Estrategias de seguridad para canalizaciones de CI/CD basadas en microservicios.

- Principios de DevSecOps: Incorpora controles de seguridad en cada etapa de desarrollo y entrega.

Amenazas comunes de seguridad de CI/CD

- Artefactos envenenados: Paquetes o contenedores maliciosos inyectados en la canalización.

- Robo de credenciales: Secretos filtrados o codificados que se usan para acceder a los recursos en la nube.

- Toma de control de tuberías: los atacantes secuestran agentes de compilación o herramientas de CI para implementar malware.

- Deriva del entorno: Entornos no seguros y desalineados entre el ensayo y la producción.

- Shadow CI/CD: Canalizaciones no oficiales o no autorizadas que omiten las políticas de seguridad.

Cómo proteger la canalización de CI/CD

- Integre la seguridad desde el principio: Hágalo parte de cada fusión, compilación e implementación.

- Automatice el análisis: pruebe el código, los contenedores y la IaC continuamente.

- Gestione los secretos correctamente: Voltéelos de manera regular y almacénelos en bóvedas seguras.

- Monitorear el acceso: Realice un seguimiento de los cambios, las implementaciones y las acciones confidenciales.

- Emplee herramientas seguras: Mantenga sus herramientas de CI actualizadas y reforzadas.

- Firme y verifique los artefactos: Garantice la integridad de la construcción antes de enviarlo a producción.

Preguntas Frecuentes

1. ¿En qué se diferencia la seguridad de CI/CD de la AppSec tradicional?

La AppSec tradicional se centra en la aplicación en sí. La seguridad de CI/CD abarca toda la canalización de entrega, desde la confirmación del código hasta la implementación.

2. ¿Las herramientas de CI/CD vienen con seguridad incorporada?

La mayoría incluye controles de acceso y registros básicos, pero es su responsabilidad incorporar la administración adecuada de secretos, el escaneo y los controles de acceso.

3. ¿Cuál es el papel de DevSecOps aquí?

DevSecOps garantiza que la seguridad se convierta en una responsabilidad compartida, automatizada, continua e integrada en cada etapa de CI/CD.

Cómo Illumio ayuda a proteger su canalización de CI/CD

Illumio aporta poderosas capacidades de segmentación y visibilidad a los entornos de CI/CD al contener los riesgos de movimiento lateral que a menudo surgen durante las compilaciones, implementaciones e integraciones automatizadas. A medida que las organizaciones adoptan DevOps a escala, sus canalizaciones se vuelven cada vez más interconectadas y vulnerables al compromiso.

La segmentación de Illumio garantiza que si se viola un sistema de CI/CD, ya sea a través de un servidor de compilación comprometido, un punto final de desarrollador o un secreto expuesto, se bloquea la capacidad del atacante para mover lateralmente entre entornos.

Consideraciones finales:

La seguridad de CI/CD garantiza que la velocidad no se produzca a costa de la seguridad. Al integrar la seguridad en el corazón del proceso de entrega de software, desde el código inicial hasta la implementación final, los equipos pueden mover rápidamente sin abrir la puerta a infracciones, movimientos laterales o compromisos en la cadena de suministro.

.png)