10 razones por las que los gobiernos estatales y locales deberían implementar la segmentación de confianza cero

Es fácil suponer que los actores de amenazas priorizan los objetivos comerciales sobre el gobierno: se percibe que las organizaciones del sector privado tienen datos más valiosos y bolsillos más profundos para explotar.

Pero eso es simplemente un mito. Los recursos del gobierno son objetivos tentadores por varias razones, incluidas las opiniones ideológicas, la propaganda, la interrupción de la infraestructura, el desmantelamiento de la confianza y las ganancias financieras. Los gobiernos estatales y locales son fundamentales para sus comunidades, y es fundamental que estén seguros contra las inevitables infracciones y ataques de ransomware. Por eso es esencial que los gobiernos estatales y locales implementen la segmentación de confianza cero (ZTS), también llamada microsegmentación.

Aquí hay 10 razones por las que los gobiernos estatales y locales deben implementar la segmentación de confianza cero.

1. La microsegmentación brinda visibilidad consistente de extremo a extremo en toda la superficie de ataque

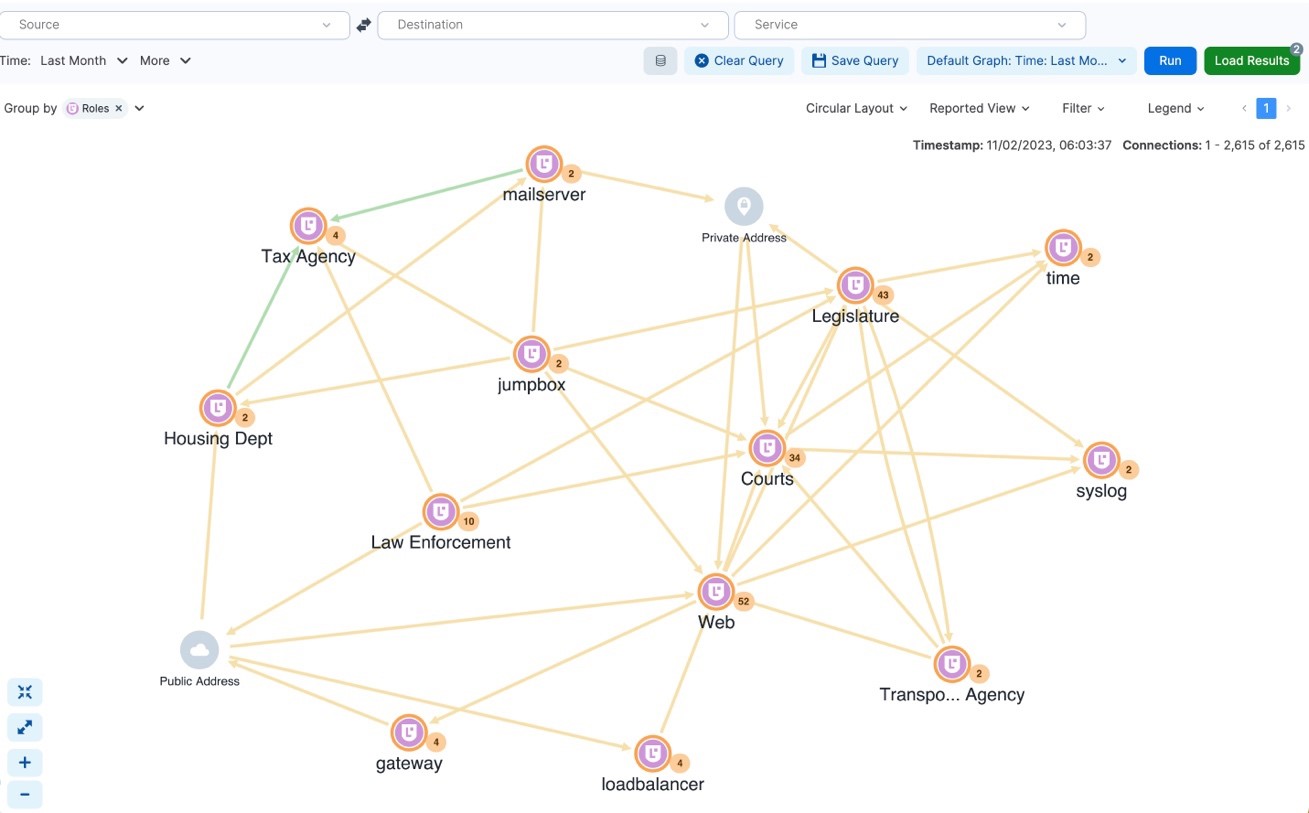

No puedes hacer cumplir lo que no puedes ver. Un primer paso esencial para ver las vulnerabilidades de su agencia y contener las inevitables infracciones es poder visualizar el tráfico de red actual.

La segmentación de confianza cero permite una vista completa del comportamiento de todas las aplicaciones en todos los recursos en todos los entornos de agencia, revelando todas las dependencias. Este es el primer paso para decidir qué segmentar.

2. Proteja los datos y recursos críticos

Una vez que obtenga una visibilidad completa de la conectividad de red, puede comenzar a proteger sus datos, aplicaciones, sistemas y recursos más importantes con Zero Trust Segmentation.

La microsegmentación es fundamental para cualquier infraestructura de Confianza cero, lo que le permite ampliar el límite de confianza directamente a cada carga de trabajo sin depender de los límites de red existentes. Puede segmentar cualquier cosa, desde todo el centro de datos hasta un proceso específico en una carga de trabajo específica.

Cuando inevitablemente ocurren brechas y ataques de ransomware, Zero Trust Segmentation contiene inmediatamente el ataque en su origen, protegiendo los elementos críticos y limitando el impacto del ataque. Durante una infracción activa, la segmentación de confianza cero ayuda a proteger los datos y mantener las operaciones en funcionamiento al ayudar a los equipos de seguridad a comprender el acceso a los sistemas, implementar políticas de seguridad para limitar el acceso a los sistemas e informar y analizar todo el tráfico que no coincide con las reglas.

3. Reducir significativamente el riesgo de ransomware

Todos los ataques, incluido el ransomware, comparten una cosa en común: les gusta mover. Ya sea que el ransomware sea creado por una banda internacional de ciberdelincuentes o por un pirata informático oportunista a pequeña escala, todos quieren propagar entre cargas de trabajo lo más rápido posible.

Casi todos los ataques emplean un pequeño conjunto de puertos conocidos, incluidos los protocolos RDP, SMD y SSH. Los actores de amenazas usan estos puertos porque generalmente se dejan abiertos en la mayoría de los sistemas operativos modernos, pero a menudo pasan desapercibidos y olvidados por los equipos de TI. Esto los convierte en un lugar fácil y silencioso para acceder a la red.

Con Zero Trust Segmentatation, los equipos de seguridad pueden habilitar políticas de seguridad que bloquean inmediatamente estos puertos en todos los recursos, lo que reduce significativamente el riesgo de ransomware. Los equipos pueden hacer excepciones fácilmente para permitir que solo los recursos que necesitan comunicar con los puertos obtengan acceso.

Si lo hace, reducirá significativamente el riesgo de vulnerabilidad. Si una carga de trabajo está infectada, no podrá propagar por el resto de la red y afectar a otros recursos de la agencia.

4. Probar directivas antes de la implementación

Dado que muchas agencias del sector gubernamental dependen de cotizaciones y personal limitados, es importante que la seguridad se implemente correctamente la primera vez, sin la necesidad de retrocesos y ajustes constantes.

Los equipos de seguridad pueden evitar este problema con el modo de simulación de Illumio. Illumio simulará los efectos que tendrían las nuevas reglas una vez implementadas sin la necesidad de implementarlas nunca. Esto permite a los equipos modificar y ajustar la directiva mientras están en modo de simulación.

Con el modo de simulación de Illumio, los equipos de seguridad pueden reducir el tiempo dedicado a la corrección de políticas, mantener relaciones positivas con los propietarios de las aplicaciones y garantizar que la seguridad no afecte las operaciones de la agencia.

5. Automatice la respuesta a incidentes de ransomware

En cualquier arquitectura de seguridad, el eslabón más lento de la cadena de flujo de trabajo es entre el teclado y la silla. La mayoría de los ciberataques modernos se propagarán más rápido de lo que cualquier humano, y a veces herramienta de detección, puede responder y contener el ataque. La respuesta a los ataques requiere una solución automatizada.

Zero Trust Segmentation ofrece la modificación automatizada de los cambios de políticas de fuentes externas a través de la integración con soluciones SOAR.

Por ejemplo, si Splunk recibe una alerta sobre un nuevo malware de día cero empleando un puerto que actualmente está permitido entre cargas de trabajo, el complemento SOAR de Illumio para Splunk enviará llamadas API de Splunk a Illumio. Illumio implementará automáticamente Enforcement Boundaries para cerrar el puerto sin necesidad de intervención manual.

6. Obtenga seguridad Zero Trust para usuarios remotos

Hace solo unos años, los centros de datos locales seguros accedían a la mayoría de los recursos críticos del sector gubernamental. Pero la realidad actual es que ahora se accede a muchos de estos recursos desde cualquier lugar, de forma remota.

Si bien muchas agencias están reemplazando los métodos de acceso VPN heredados con soluciones ZTNA (Zero Trust Network Access), no es suficiente detener y contener la propagación de infracciones y ataques de ransomware cuando inevitablemente ocurren.

Al emparejar ZTNA con ZTS, los equipos de seguridad pueden garantizar que las cargas de trabajo tengan acceso con privilegios mínimos tanto en el perímetro de la red como dentro de la red. Zero Trust Segmentation se integra fácilmente con su solución ZTNA existente, como Appgate, para proporcionar seguridad Zero Trust de extremo a extremo.

7. Cerciorar los recursos heredados y al final de su vida útil

Muchas agencias gubernamentales continúan operando con recursos heredados y al final de su vida útil que a menudo no admiten implementaciones de software de terceros. O, incluso si es posible implementar software, existen regulaciones de cumplimiento que lo prohíben.

La segmentación de Confianza cero permite una arquitectura de seguridad confiable cero con o sin agente.

Illumio también puede integrar directamente con el hardware de IBM a través de herramientas como Precisely. Esto permite a Illumio consumir telemetría desde el servidor de IBM y luego enviar la política directamente al servidor, lo que permite que el hardware de IBM se integre completamente en una arquitectura de seguridad Zero Trust completa.

8. Evite las consecuencias legales del pago del rescate

Cuando el ransomware secuestra una organización, a menudo se percibe como más fácil y barato pagar el rescate. Pero para las agencias del sector gubernamental, hacerlo corre el riesgo de violar las sanciones gubernamentales.

Las agencias estadounidenses, en individua, corren el riesgo de sufrir consecuencias legales federales por "hacer negocios" con terroristas si transfieren dinero de rescate a cualquier país de la Lista de Sanciones de la Oficina de Control de Activos Extranjeros del gobierno de Estados Unidos. Y en octubre de 2023, 40 países, incluido Estados Unidos, acordaron no pagar rescate a los ciberdelincuentes. Si bien esta declaración no sentó las bases para mandatos o consecuencias específicas, puede conducir a nuevas acciones por parte de los gobiernos globales.

Aunque los ataques de ransomware son inevitables, Zero Trust Segmentation contiene ransomware y evita que acceda a los datos y recursos que las agencias necesitan para mantener las operaciones. Esto significa que las agencias tienen tiempo para remediar luego de una violación en lugar de ser presionadas para pagar un rescate para que los sistemas vuelvan a estar en línea.

9. Cumplir con los requisitos de cumplimiento

Casi todas las agencias estatales y locales están sujetas a algún tipo de regulación que requiere el cumplimiento de ciertos requisitos de seguridad.

A menudo, estos requisitos se basan en el reciente memorándum de confianza cero de la OMB emitido por la Casa Blanca en enero de 2022. Este mandato requiere que las agencias federales implementen el modelo de seguridad Zero Trust tal como se define en el Modelo de Madurez de Zero Trust (ZTMM) de CISA. Si bien el mandato no es específicamente para los gobiernos estatales y locales, muchas agencias del sector gubernamental siguen estas pautas.

El modelo de CISA incluye cinco pilares de protección, que incluyen identidad, dispositivos, redes, aplicaciones y cargas de trabajo, y datos. La segmentación de confianza cero permite a las agencias proteger los cinco pilares a través de una plataforma de seguridad unificada. Esto permite a las agencias implementar el mismo nivel de ciberseguridad que el empleado por las agencias federales.

10. Vea un ROI eficiente y medible

Con fondos y recursos limitados, es más importante que nunca que las agencias puedan garantizar el máximo retorno de su inversión en seguridad.

La segmentación de confianza cero proporciona una contención de brechas confiable, escalable y rápida, lo que le brinda ganancias rápidas y la tranquilidad de que las violaciones de seguridad no se convertirán en desastres. Aún mejor, la investigación de ESG muestra que las organizaciones que adoptaron ZTS pueden evitar 5 desastres cibernéticos al año, pueden acelerar 14 proyectos de transformación digital más y tienen 2,7 veces más probabilidades de tener un proceso de respuesta a ataques altamente efectivo. Lea cómo los clientes de Illumio están viendo un ROI de seguridad confiable.

Obtenga más información en nuestro resumen: Illumio para gobiernos estatales y locales.

¿Listo para obtener más información sobre la segmentación de confianza cero? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)