Cargas útiles de malware y balizas: técnicas para mitigar el impacto

El primer artículo de este serial desgranó cómo comienzan las comunicaciones maliciosas, con la ayuda de la infraestructura del atacante y las balizas y cargas útiles asociadas. En el segundo artículo, investigamos las categorías y tipos de cargas útiles junto con las técnicas de manipulación en memoria. En la parte final de este serial, nos centraremos en algunas de las técnicas de ofuscación empleadas para disfrazar las cargas útiles y examinaremos las técnicas de mitigación que pueden emplear los defensores.

Una métrica importante en ciberseguridad es el tiempo medio de detección (MTTD), también conocido como "tiempo de detección". Esta es la cantidad de tiempo desde una entrada inicial de un atacante hasta que la organización objetivo detecta el ataque. Una entrada o explotación exitosa suele ser solo el comienzo. Los actores de amenazas a menudo emplean diferentes técnicas de ofuscación para pasar desapercibidos en redes comprometidas.

Es útil considerar los siguientes enfoques generales de mitigación que involucran técnicas reactivas y preventivas:

1. Enfoque reactivo primero

- Solo detección

- Detección y respuesta

2. Enfoque preventivo primero

- Solo preventivo

- Prevención y respuesta

Bajo el enfoque reactivo, solo detección es en lo que se incluyen tecnologías como los sistemas de detección de intrusos (IDS) antiguos. Dichos sistemas generalmente usaban un conjunto de firmas conocidas de código malicioso o cargas útiles para detectar amenazas. Estos se evitan fácilmente alterando los hashes o firmas. La detección de amenazas evolucionó bastante desde entonces. Las técnicas de detección modernas incluyen comportamiento y heurística, aprendizaje automático, autoaprendizaje y capacidades de inteligencia artificial.

Basar en el enfoque reactivo, la detección y la respuesta, incluye la capacidad de detener una amenaza después de que se detectó. Esto se basa en la capacidad de detección para bloquear o permitir.

Aquí, el nivel de confianza del motor de detección debe ser extremadamente alto para evitar falsos positivos (bloqueo de archivos legítimos confundidos con amenazas) o falsos negativos (permitir que las amenazas se confundan con archivos o código legítimos). Con ambos enfoques reactivos, primero debe ocurrir alguna acción considerada sospechosa antes de que estos sistemas desencadenen alguna acción reactiva.

Por otro lado, el enfoque preventivo primero, específicamente preventivo, no depende de que algo suceda primero para actuar. Tiene un conjunto de reglas siempre activas para lo que debe permitir o bloquear independientemente. También es el enfoque empleado por la segmentación Zero Trust (también conocida como microsegmentación).

Este enfoque también puede ser adaptativo, dependiendo de la tecnología para responder en los casos en que se requiera una respuesta basada en reactivos. Examinaremos ambos enfoques en este artículo.

Veamos primero algunas técnicas que emplean los actores de amenazas para ofuscar u ocultar sus actividades de la detección. Luego, examinaremos ejemplos de enfoques reactivos ("detección" y "detección y respuesta") y preventivos ("solo preventivos" y "prevención y respuesta") para mitigar el impacto de los ataques de malware.

Técnicas de ofuscación

Los actores de amenazas pueden emplear técnicas como el código personalizado, el empaquetado de código (por ejemplo, el uso del empaquetador UPX), la esteganografía, la ejecución diferida, la puerta trasera, la codificación (Base64) y el cifrado para intentar ocultar u ofuscar cargas útiles maliciosas.

Los actores de amenazas también pueden emplear técnicas de "vivir fuera de la tierra" para emplear archivos y binarios del sistema ya confiables, como Powershell o WMI, o pueden intentar aprovechar binarios y ejecutables de terceros ya confiables.

Puertas traseras ejecutables

Hay varias técnicas que un atacante puede usar para cerciorar de que sus cargas útiles se ejecuten.

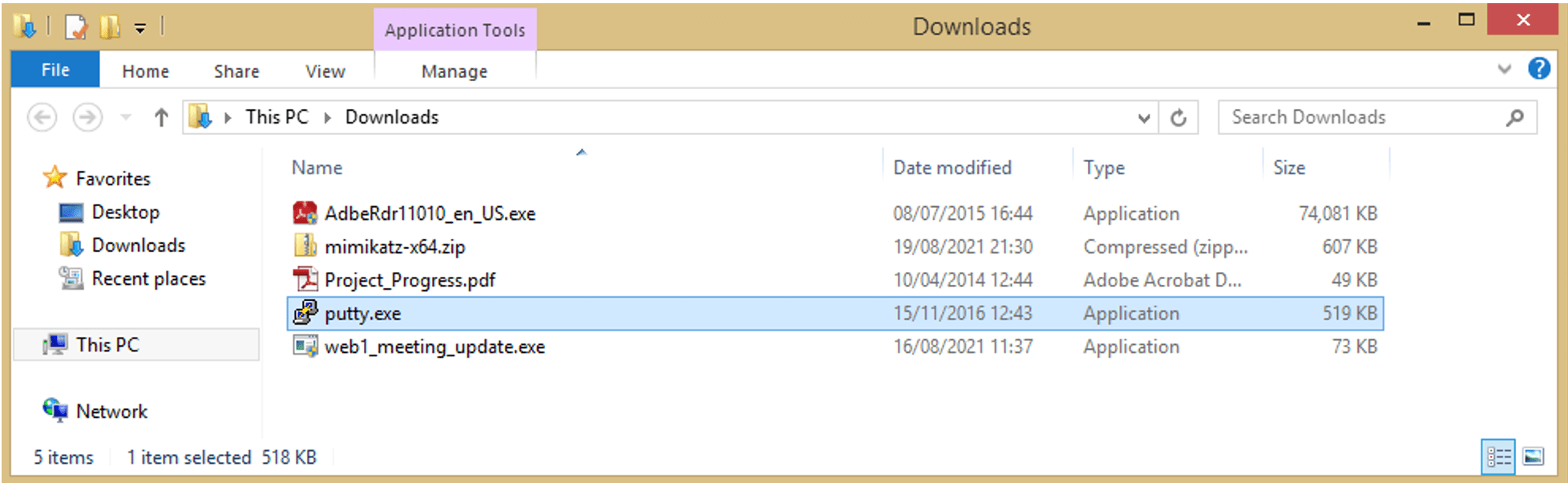

Una forma es ocultar su código malicioso dentro de un archivo ejecutable legítimo. Mirando hacia atrás en la máquina víctima comprometida en el blog anterior, notamos un ejecutable putty.exe en la carpeta Descargas del usuario. Putty.exe es un cliente Telnet y SSH ampliamente empleado.

Con el objetivo de insertar la carga útil maliciosa como una puerta trasera en la majuela, el atacante primero descarga el archivo ejecutable putty.exe legítimo del usuario.

.webp)

A continuación, el atacante genera una nueva carga útil, pero emplea el putty.exe legítimo como una plantilla ejecutable para su carga útil. Nombran al ejecutable resultante putty_new.exe.

Ahora pueden cargar este nuevo ejecutable de puerta trasera en el sistema del usuario como se muestra a continuación.

Como técnica de movimiento lateral , el atacante puede empujar este ejecutable en otros sistemas dentro de la red comprometida para que aún más usuarios ejecuten la carga maliciosa sin saberlo.

Después de que el usuario ejecute el putty.exe troyanizado, pueden usar el programa normalmente. Pero en segundo plano, la carga maliciosa se ejecuta y realiza una devolución de llamada al detector de comando y control de ataque como se ve aquí.

En los procesos en ejecución de la máquina comprometida, podemos ver que el proceso putty_new.exe estableció una conexión TCP (puerto 443) con el atacante en app12.webcoms-meeting.com.

Codificación de carga útil

En informática, la codificación es el proceso de aplicar algún algoritmo a algunos datos para cambiar su formato. La codificación puede ser útil para cambiar el formato de un tipo de datos a otro para facilitar la transmisión, el almacenamiento o el uso en un sistema de destino.

Aquí hay un ejemplo de texto ASCII (texto normal en inglés) a la izquierda, codificado en Base64 a la derecha. Aunque los datos son los mismos, el formato es completamente diferente. Si uno recibe solo el texto codificado en Base64 desconocido, necesitará un decodificador Base64 para revertirlo al texto ASCII más familiar.

Esta capacidad también es extremadamente útil para que los actores de amenazas oculten eficazmente su código malicioso y cargas útiles para intentar evadir la detección. La codificación dificulta la realización de análisis estáticos en una carga útil en la medida en que una técnica como el empaquetado dificulta la realización del mismo análisis, especialmente la detección de cadenas.

En el ejemplo siguiente se muestra cómo el atacante puede usar la codificación como parte de la generación de una carga maliciosa.

Aquí, el algoritmo del codificador es shikata_ga_nai. La carga útil se codifica ejecutando este algoritmo en seis iteraciones, como se muestra en la imagen siguiente. Esto ayuda a ofuscar aspectos de la carga útil y dificulta su detección, especialmente mediante el análisis de firmas mediante hash o incluso el análisis estático del código y las cadenas de la carga útil.

Los actores de amenazas también pueden usar macros de documentos de Microsoft Office, scripts de Powershell y otros binarios y herramientas nativos y legítimos para intentar ocultar la actividad maliciosa. El empleo de herramientas nativas y binarios en un sistema comprometido o en un entorno violado se conoce como "vivir de la tierra". A continuación, examinaremos algunas capacidades de mitigación.

Enfoque reactivo: técnicas de detección

Los enfoques reactivos dependen de la capacidad inicial para detectar actividades sospechosas o maliciosas. Exploremos algunos de estos.

Análisis estático: Análisis de código

El análisis estático es el proceso de analizar un fragmento de código de un ejecutable en el disco. Ampliando este tipo de análisis desde el primer artículo, un análisis estático adicional muestra algunos indicadores útiles adicionales. Este archivo de carga hace referencia a ciertas cadenas y bibliotecas de riesgo y llama a algunas funciones del sistema que serían de interés para una investigación de actividad sospechosa.

Análisis de firmas: Antivirus

El análisis de firmas en el nivel básico implica tomar un hash o firma del archivo o carga útil de interés y compararlo con una gran base de datos de firmas conocidas previamente detectadas. Este es el enfoque adoptado por las soluciones antivirus tradicionales. En el siguiente ejemplo se muestra la carga útil preconfigurada maliciosa del primer artículo analizado en un grupo de motores de análisis antivirus.

Análisis dinámico: Sandboxing

El análisis dinámico implica monitorear el comportamiento para detectar acciones maliciosas. Aquí, la carga útil o el archivo de interés se ejecuta en un entorno de espacio aislado para estudiar su comportamiento y compararlo con un conjunto de criterios buenos o malos. Cada mal comportamiento se califica con un peso para tomar una decisión final de detección maliciosa o no maliciosa.

Un sandbox podría ser una aplicación como un navegador que se ejecuta y monitorea en un espacio protegido, un sistema operativo que se ejecuta dentro de una máquina virtual o una emulación completa de componentes de software y hardware de la computadora, como disco, memoria y CPU, siendo este último el más difícil de evadir para el malware.

En el ejemplo siguiente se muestra un subconjunto de las actividades sospechosas con las que se medirá un ejecutable o una carga luego del espacio aislado o la emulación.

Los enfoques reactivos son importantes y casi todas las organizaciones tienen alguna forma de ello en sus redes. Pero como todo lo demás en seguridad, este enfoque debe complementar con otras capas de protección para una estrategia de seguridad efectiva, aplicando la filosofía de seguridad en profundidad. Dado que la detección a veces falla o se puede eludir, son necesarios enfoques preventivos.

Enfoque preventivo primero

Como se describió anteriormente, el enfoque preventivo primero generalmente se incluye en "solo preventivo" y "prevención y respuesta". En los siguientes pasos, primero repasaremos las acciones de detección iniciales que un actor de amenazas podría realizar para encontrar otras máquinas accesibles para la máquina que pusieron en peligro. A continuación, examinaremos los pasos que pueden seguir los defensores para segmentar los sistemas en la red, incluso los de la misma subred, para mitigar el riesgo de movimiento lateral.

Segmentación preventiva de Zero Trust

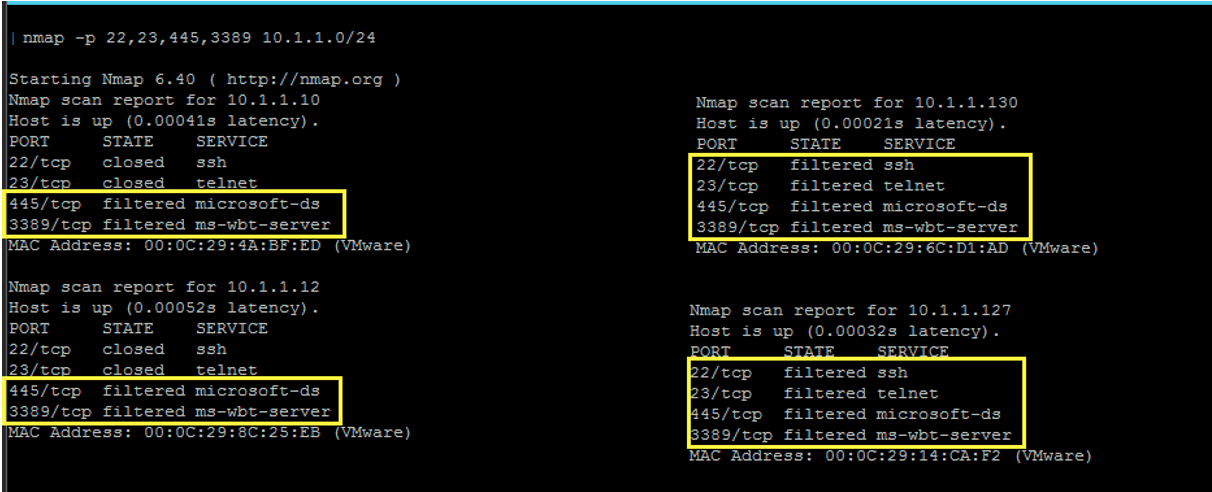

Luego de la carga útil de putty.exe ofuscada, un actor de amenazas puede continuar un ataque realizando otro escaneo de descubrimiento en la red empleando la máquina de punto de pivote comprometida. Los actores de amenazas están particularmente interesados en las rutas de comunicación de movimiento lateral comunes que viven fuera de la tierra, como Telnet, SSH, SMB y RDP para no destacar en la red.

Podemos ver que algunas de estas rutas de comunicación están abiertas en la subred donde el atacante comprometió con éxito una máquina. Este análisis básico proporciona una buena indicación de que los sistemas Windows y Linux están en la red. Los sistemas Windows suelen tener puertos SMB abiertos y los sistemas Linux suelen tener SSH abierto.

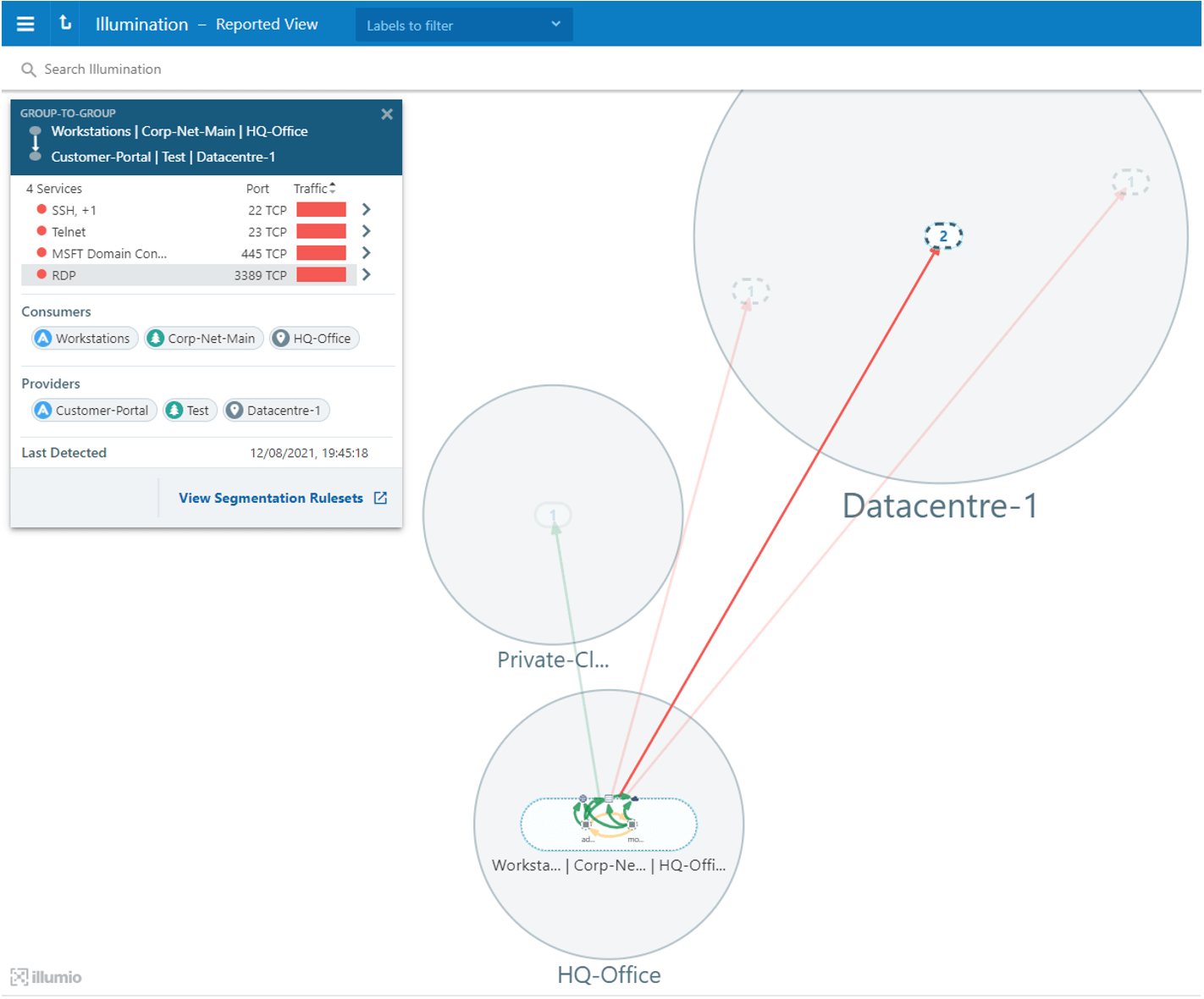

Teniendo en cuenta un enfoque de mitigación proactivo y preventivo, una tecnología como Illumio Core proporciona una visibilidad extremadamente útil. Illumio Core puede mostrar claramente las acciones del atacante, incluso en un modo de "solo monitor", en el caso siguiente, un escaneo de uno a muchos desde la máquina pivotante al resto de los sistemas en la subred objetivo. El mapa de visibilidad de Illumio Core, conocido como Illumination, muestra una vista comercial de la red de la organización. También podemos ver que estos sistemas están repartidos en múltiples ubicaciones.

En el mapa de Illumio, la comunicación del escaneo indica que se origina en las estaciones de trabajo de HQ-Office destinadas al centro de datos-1. Identificar información útil y procesable es fácil porque todos los sistemas están asociados con etiquetas Illumio (etiquetas o metadatos) para enriquecer el mapa. Esta misma información se empleará posteriormente para definir políticas sin depender de construcciones de red como direcciones IP, VLAN (LAN virtuales) o zonas, lo que garantiza que las políticas de seguridad se adapten automáticamente a los cambios.

Otra capacidad útil es realizar de manera proactiva una auditoría de la red empleando la herramienta de investigación y análisis de riesgos de Illumio. Esto puede mostrarnos las rutas de riesgo a las que es susceptible esta red, como las rutas comúnmente empleadas por el malware y el ransomware para propagar en una red comprometida. En realidad, no tenemos que esperar un incidente cibernético antes de actuar. Un análisis de riesgo preventivo recomendado nos proporcionará esta información de manera clara y sencilla, como se demuestra a continuación.

En esta vista de investigación anterior, el lado del consumidor muestra el origen y el lado del proveedor muestra el destino de las comunicaciones. También podemos ver los puertos empleados y, en el extremo derecho, los procesos asociados a esta comunicación. Si es necesario, podemos profundizar más en los nombres de las máquinas individuales.

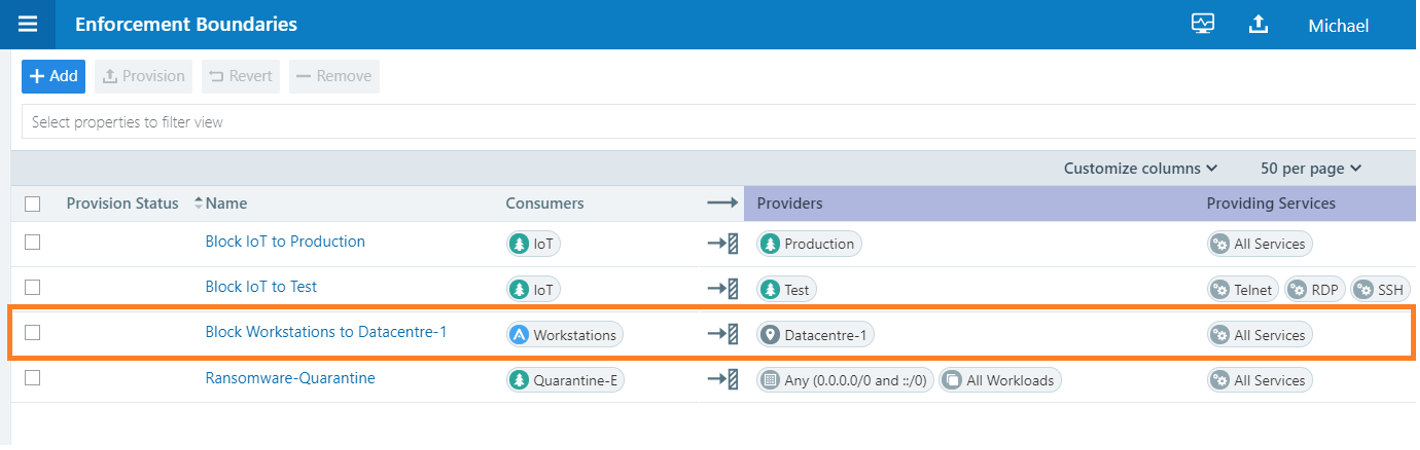

Por ejemplo, podemos decidir tomar una acción preventiva siempre activa mediante la implementación de controles basados en la ubicación entre nuestras estaciones de trabajo de HQ-Office y nuestras cargas de trabajo de Datacenter-1 . Esto se conoce como límite de ejecución. Simplemente bloquea todas las comunicaciones entre las estaciones de trabajo y las cargas de trabajo o servidores según se defina.

Otro enfoque será emplear el enfoque de directiva de lista de permitidos de Confianza cero (denegación predeterminada). Cualquiera que sea el enfoque que decidamos tomar, luego de aplicar esta acción preventiva, otro escaneo de descubrimiento muestra que las rutas de comunicación que se abrieron dentro de la red ahora se muestran como filtradas.

Volviendo al mapa de visibilidad de Illumio, estas líneas de comunicación ahora son rojas, lo que indica que el escaneo no solo fue monitoreado sino bloqueado esta vez.

Esto significa que mitigamos con éxito nuestro riesgo de movimiento lateral de manera proactiva en múltiples sistemas que se ejecutan en diferentes plataformas al mismo tiempo, todo desde un único punto de administración. Todavía podemos ir más allá con este sistema en individuo mejorando el enfoque preventivo con prevención y respuesta para aislar este sistema para una mayor investigación.

Prevención y respuesta: segmentación adaptativa de Zero Trust

Acabamos de ver cómo un enfoque preventivo, como en el caso de la segmentación Zero Trust, puede garantizar una política de seguridad siempre activa para evitar la propagación de malware y otros ataques.

Sin embargo, es posible que ya hubo un incidente al que debamos responder en algunos casos. Puede ser que aún no habilitamos nuestra política de seguridad preventiva. Aquí es donde se puede emplear la misma tecnología Illumio Core para reaccionar y responder, aún empleando un enfoque preventivo pero con una capacidad de adaptación adicional.

En los ejemplos que mostramos hasta ahora, notará que todas las políticas se definieron por metadatos o etiquetas, no por construcciones de red o información IP. Estas etiquetas también se emplean para agrupar lógicamente las cargas de trabajo, los servidores y las estaciones de trabajo.

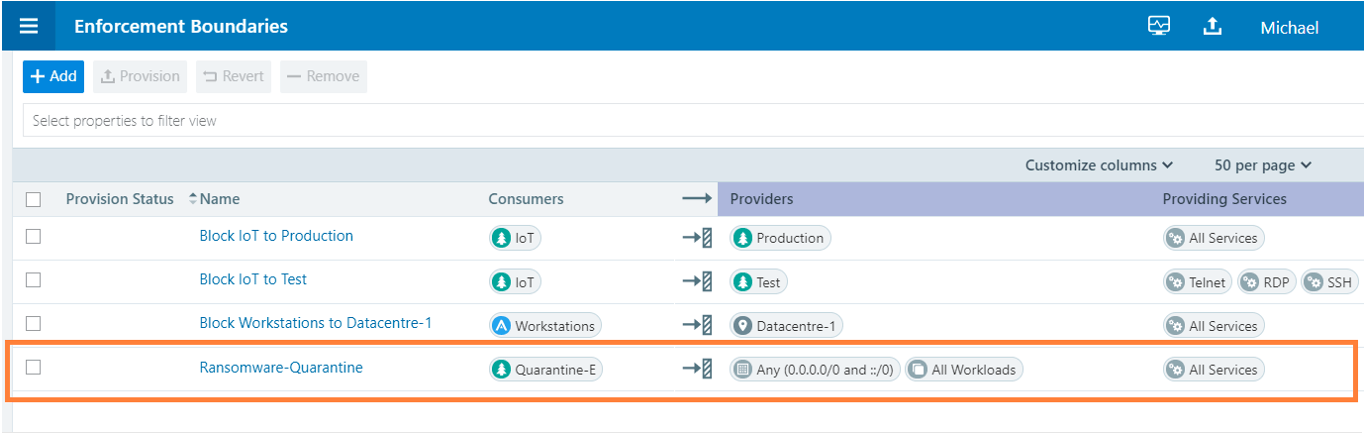

Podemos ver en la captura de pantalla a continuación que tenemos una política llamada "Ransomware-Quarantine" ya definida.

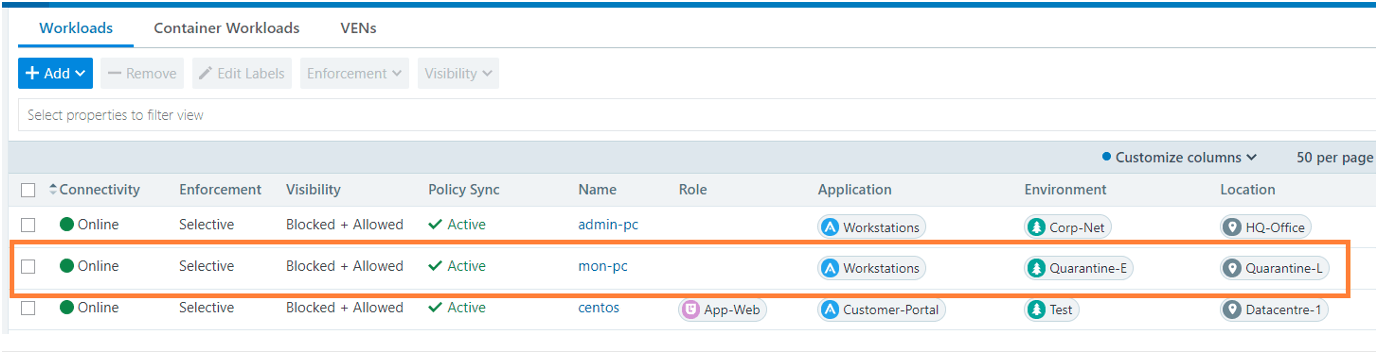

Ahora necesitamos cambiar una o más de las etiquetas de 4 dimensiones del sistema de interés a la etiqueta de cuarentena que se muestra en la página de inventario de carga de trabajo a continuación.

Esto se puede hacer de forma manual o automática. También se puede activar a través de un SoC (Centro de Operaciones de Seguridad) o un libro de jugadas SOAR según sea necesario. Como resultado de esta acción, aislaremos automáticamente ese sistema específico y cortaremos toda comunicación de ese sistema con el resto de la red. Sin embargo, seguiremos permitiendo que las comunicaciones de la gerencia monitoreen e investiguen sus acciones.

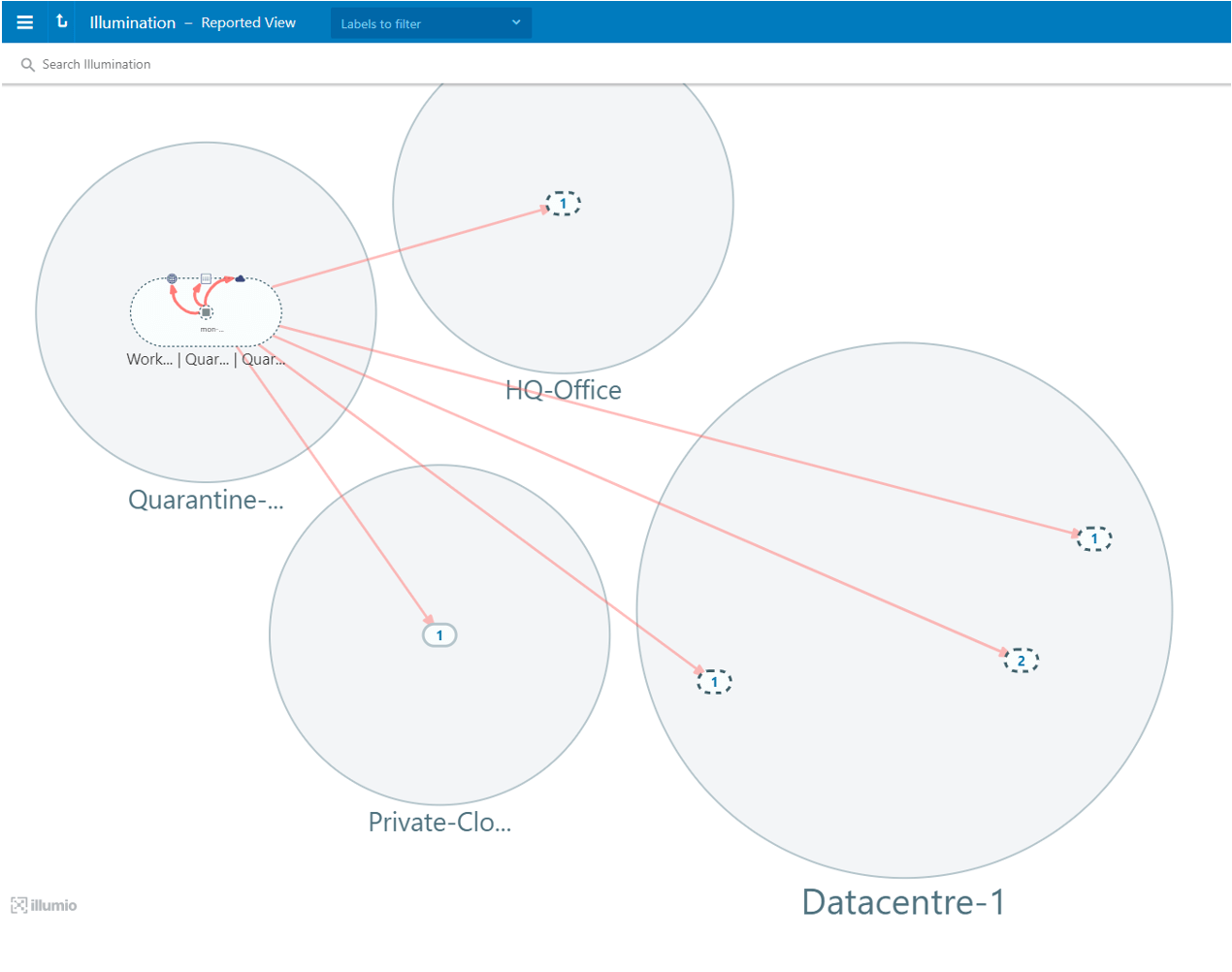

En el ejemplo siguiente, el sistema infectado ahora se aisló en su propia burbuja de cuarentena lejos de la ubicación original de HQ-Office y los grupos de aplicaciones asociados. Está efectivamente aislado del resto de nuestros sistemas e incluso de Internet, como lo indican las líneas rojas de comunicación.

Sin embargo, aún podemos monitorear claramente todas las acciones de este sistema de manera segura y continuar con las investigaciones que podamos necesitar llevar a cabo sobre este sistema.

Además, para los servidores y cargas de trabajo críticos o de la "joya de la corona", podemos aplicar otras configuraciones de mejores prácticas de seguridad, como:

- Restringir las comunicaciones salientes solo a una lista de destinos aprobados

- Uso de servidores DNS internos que están fuertemente monitoreados y segmentados

- Escaneos regulares de vulnerabilidades como parte de una postura general de gestión de vulnerabilidades

Todas estas capacidades se pueden incorporar en la misma solución Illumio Core para mejorar su postura de seguridad general y reforzar las inversiones existentes en seguridad de detección y respuesta.

Conclusion

Para todas las técnicas de amenaza descritas en este serial, e incluso para las que aún no se descubrieron, el objetivo del atacante es mover lateralmente a través del entorno sin ser detectado. Dado que la mayoría de las organizaciones ya tendrán algún tipo de tecnología reactiva como antivirus, detección y respuesta de endpoints o sandboxing, es crucial también "cerrar las puertas" con una tecnología preventiva siempre activa que tenga capacidades de respuesta adaptativa.

Para obtener más información sobre las capacidades de visibilidad y contención de malware y ransomware de Illumio:

- Lea "Combata el ransomware rápidamente con límites de aplicación".

- Consulte nuestro serial de seminarios sitio web de tres partes, "El ransomware sucede. Evitamos que se propague".

- Pruebe Illumio usted mismo: registrar en laboratorios prácticos gratis, The Illumio Experience.

.png)

.webp)