Cómo eliminar el aislamiento de seguridad en la multinube híbrida con Illumio

La seguridad en la nube está abarrotada.

Con tantas herramientas tanto de proveedores externos como de proveedores de nube, hay muchas superposiciones. Pero desafortunadamente, todavía dejan vacíos.

Los proveedores de la nube siguen un modelo de responsabilidad compartida: protegen la infraestructura de la nube, pero los clientes deben proteger sus propios datos y aplicaciones. Para ayudar, cada proveedor ofrece herramientas de seguridad, pero estas herramientas son específicas de la nube. Es por eso que las herramientas de seguridad de AWS no funcionan en Azure y viceversa.

Algunas soluciones intentan extender la seguridad a través de las nubes vinculando segmentos de red, pero la visibilidad y la aplicación permanecen separadas. Esto crea aislamiento de seguridad, lo que dificulta la detección y respuesta rápida a las infracciones.

En esta publicación de blog, repasaré las soluciones de seguridad en la nube más comunes, incluidos sus beneficios y dificultades, y por qué es crucial tener contención de brechas con Illumio.

Los 2 tipos de soluciones de seguridad en la nube de terceros

Los proveedores de seguridad de terceros emplean diferentes métodos para proteger los datos en múltiples proveedores de nube. Sus soluciones generalmente se dividen en dos tipos principales:

- Soluciones de red: Estos se centran en proteger los datos a medida que se mueven entre diferentes sistemas en la nube.

- Soluciones de escaneo de cargas de trabajo: Estos verifican las aplicaciones y los archivos en la nube en busca de riesgos de seguridad.

1. Soluciones de red

Las soluciones de red funcionan mediante la creación de redes superpuestas que vinculan diferentes proveedores de nube. Los segmentos de red virtual se ejecutan sobre las redes existentes en cada nube, actuando como túneles entre entornos.

Por ejemplo, si una compañía tiene recursos tanto en AWS como en Azure, un proveedor de seguridad construirá una red superpuesta "encima" de ambos. Luego colocarán firewalls virtuales u otras herramientas de seguridad de red virtual en puntos clave para inspeccionar el tráfico que se mueve entre las redes en la nube. Esto ayuda a mantener los datos seguros mientras viajan entre diferentes sistemas en la nube.

El principal beneficio de este enfoque es que crea una red que funciona en diferentes proveedores de nube. Es independiente de cada infraestructura de nube subyacente, lo que facilita su administración.

Dado que este método emplea firewalls virtuales de una manera similar a la seguridad tradicional del centro de datos, se siente familiar para las compañías que ya emplean la seguridad basada en la red. Las compañías con sistemas de seguridad locales encontrarán en esta solución una extensión de lo que ya tienen.

El desafío con este enfoque es que superpone un sistema virtual sobre otro. Las redes en la nube ya son virtuales, y agregar otra capa de seguridad virtual puede ralentizar las cosas. Cada paso del proceso debe traducir varias veces antes de llegar a la infraestructura real en la nube, lo que puede hacer que los flujos de trabajo sean menos eficientes.

Otro problema es la complejidad adicional. Debe gestionar tanto la red integrada de la nube como la red de seguridad adicional creada por el proveedor.

Esto significa el doble de redes para manejar en comparación con un centro de datos tradicional. Y en ciberseguridad, la complejidad es el enemigo: dificulta la detección y respuesta rápida a los ataques.

2. Soluciones de escaneo de carga de trabajo

Otra forma común de proteger varias nubes es el escaneo de cargas de trabajo. Al igual que las herramientas de ciberseguridad que escanean los servidores de los centros de datos y los dispositivos de punto final en busca de amenazas, muchos proveedores de seguridad escanean los recursos de la nube en busca de vulnerabilidades o ataques.

Un ejemplo es la plataforma de protección de aplicaciones nativas de la nube (CNAPP). CNAPP analiza las cargas de trabajo en la nube en busca de amenazas y debilidades, centrar en mantenerlas seguras y funcionando sin problemas.

Si se ataca un recurso en la nube, las herramientas de CNAPP intentan eliminar la amenaza rápidamente o corregir la brecha de seguridad que la permitió. El objetivo es mantener los sistemas en la nube seguros y funcionando correctamente.

Este método sigue un enfoque de detección y respuesta. Pero tiene una gran debilidad: las amenazas se propagan más rápido de lo que los equipos de seguridad pueden reaccionar.

Incluso si se encuentra y detiene un ataque en un recurso en la nube, el daño ya está hecho: es probable que se extendió a otros recursos conectados. En ciberseguridad, el mayor desafío no es solo detectar amenazas, sino evitar que se propaguen lo más rápido posible.

Microsegmentación: Contenga las infracciones antes de que se muevan

Las amenazas cibernéticas vienen en muchas formas, pero todas tienen un objetivo: mover. El primer sistema que infectan no es su objetivo real, es solo una forma de entrar. A partir de ahí, se propagan y, en la nube, solo pueden mover a través de segmentos.

Los segmentos conectan los recursos en la nube, lo que los convierte en el único camino que pueden tomar las amenazas. Detener este movimiento es fundamental. El error humano es inevitable y muchas violaciones de la nube ocurren debido a errores simples.

Si bien la capacitación puede ayudar, la mejor manera de detener un ataque es controlar el movimiento entre los recursos de la nube, sin importar cuán avanzada sea la amenaza.

Esto es aún más importante con el malware impulsado por IA. Si bien algunos temen un apocalipsis cibernético impulsado por la IA, una cosa es cierta: las amenazas de IA aún deben mover. Al igual que las amenazas actuales, dependen de segmentos para propagar. Es por eso que la segmentación debe ser la base de toda estrategia de ciberseguridad: es la clave para detener los ataques ahora y en el futuro.

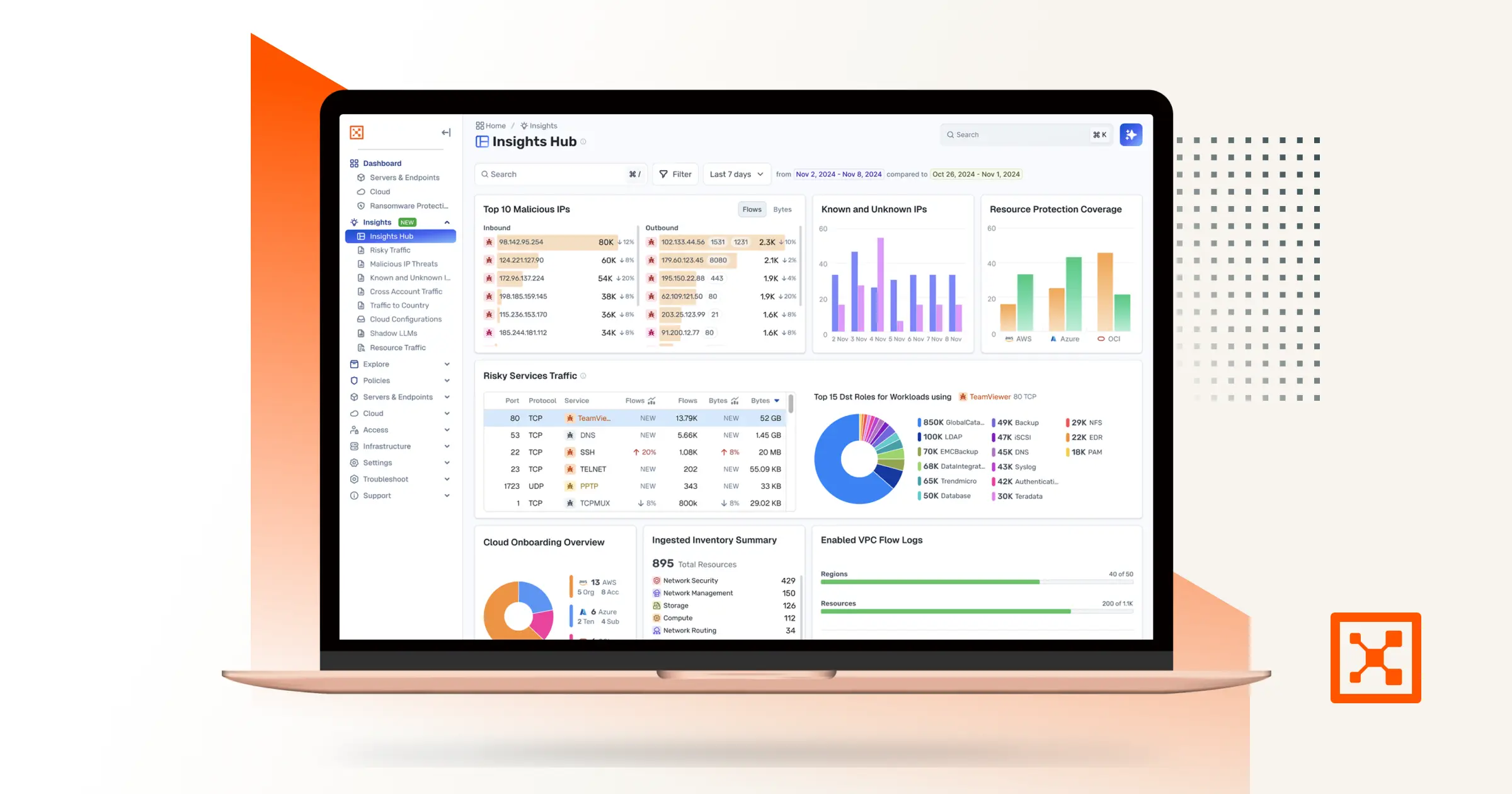

Obtenga visibilidad de los recursos multinube con Illumio

La segmentación se centra en proteger las conexiones entre cargas de trabajo, no solo las cargas de trabajo en sí.

La segmentación de Illumio establece una línea de base para el comportamiento normal del tráfico en estas conexiones y toma medidas cuando sucede algo inusual.

A diferencia de las herramientas de seguridad tradicionales que esperan a que se detecte una amenaza antes de responder, Illumio invierte el proceso: actúa antes de que se propague una amenaza.

Para ello, la visibilidad es clave. Pero los entornos de nube a menudo están aislados, lo que dificulta ver a través de múltiples proveedores de nube. Illumio resuelve este problema al proporcionar visibilidad de extremo a extremo en todas las conexiones a la nube, sin depender de herramientas de red complejas o esperar a que una herramienta de escaneo encuentre un problema.

Illumio mapea todos los recursos de la nube y sus dependencias en diferentes proveedores de nube. Esto permite a los equipos de seguridad ver claramente cómo interactúan los recursos, que es el primer paso para protegerlos.

.webp)

La información impulsada por IA ayuda a identificar riesgos más rápido. Illumio recopila y analiza la actividad de la nube, sacando a la luz vulnerabilidades que de otro modo serían difíciles de encontrar.

Con Illumio, no solo detecta amenazas, sino que las detiene antes de que se propaguen.

Emplee el modelo de políticas de Illumio para reforzar la seguridad con herramientas nativas de la nube

Illumio emplea un modelo de política simple basado en etiquetas para identificar cargas de trabajo basadas en funciones o aplicaciones comerciales, no en direcciones de red. Este mismo modelo funciona en la multinube híbrida, los centros de datos y los endpoints, lo que garantiza un enfoque de seguridad coherente en todas partes.

Illumio asigna etiquetas en la nube a etiquetas de Illumio, que luego definen políticas entre recursos. Estas políticas se aplican automáticamente a través de herramientas nativas de la nube como AWS Security Groups y Azure NSG, lo que proporciona una visibilidad clara y una aplicación optimizada en un flujo de trabajo unificado.

Segmentación coherente en la nube

Illumio combina la visibilidad de extremo a extremo con un modelo de políticas simple y legible por humanos. Es una solución de segmentación escalable en entornos de nube, que elimina los puntos ciegos.

Illumio no reemplaza las herramientas de seguridad de la carga de trabajo. Los completa centrar en lo único en lo que dependen todas las amenazas: el movimiento a través de segmentos.

Al mapear y aplicar todos los comportamientos de los segmentos, Illumio detiene incluso las amenazas no detectadas que pasan desapercibidas y se escapan de herramientas de seguridad avanzadas como CNAPP.

La segmentación es la base de la seguridad en la nube, e Illumio la hace posible.

Pruebe Illumio hoy. Comienza tu demo.

.png)

.webp)

.webp)