Cómo los gráficos de seguridad convierten el ruido cibernético en una acción de riesgo real

Se realiza un seguimiento de las vulnerabilidades. Los puntos finales están parcheados. Las alertas son silenciosas. Sobre el papel, parece que estás ganando.

Pero no puedes quitarte la sensación de que algo anda mal.

Tal vez sea un servidor en la nube olvidado. Una directiva mal configurada. O un atacante que ya está adentro, mover lateralmente en silencio.

Esta es la realidad de la ciberseguridad actual. El problema no es la falta de datos. Es la incapacidad de ver cómo se conectan esos datos y saber qué hacer a continuación.

En Think Like an Attacker, el Dr. Chase Cunningham, conocido en la industria cibernética como Dr. Zero Trust, explica que el verdadero peligro radica en las relaciones internas de su red: los vínculos ocultos entre usuarios, dispositivos y sistemas donde los atacantes acechan sin ser notados.

Para detectar esos caminos, necesita más que alertas. Necesitas un gráfico de seguridad. Si no puedes ver cómo se conecta todo, no puedes protegerlo.

Por qué necesitamos gráficos de seguridad en un mundo con muchos datos

Los entornos de TI modernos generan miles de millones de puntos de datos cada día. Los dispositivos se conectan y desconectan, los usuarios inician sesión desde cualquier lugar y las cargas de trabajo aumentan y disminuyen.

Esto deja a los equipos de seguridad ahogados en alertas. Lo que necesitan no son más datos, sino un mejor contexto.

Los gráficos de seguridad convierten ese mar de ruido en un mapa de relaciones significativas. En lugar de buscar en los registros, los analistas pueden visualizar cómo interactúan los sistemas, los usuarios y las aplicaciones.

¿Qué habla con qué? ¿Quién accedió a qué? ¿Dónde están los puntos de estrangulamiento?

"Los gráficos de seguridad descubren rutas de ataque ocultas, iluminan las relaciones de los activos y permiten una correlación de eventos ultrarrápida", explica Chase.

La teoría de grafos no es nueva. Según Chase, las agencias de aplicación de la ley emplearon el análisis de enlaces desde la década de 1970 para mapear redes criminales.

Ahora, la ciberseguridad está aplicando la misma lógica para detectar amenazas complejas, comprender las rutas de ataque y reducir la brecha entre la señal y la acción.

Los gráficos de seguridad descubren rutas de ataque ocultas, iluminan las relaciones de los activos y permiten una correlación de eventos ultrarrápida.

Caso de uso #1: mapear rutas de ataque en tiempo real

Los gráficos de seguridad brillan en la respuesta a incidentes. Imagine que un usuario cae en un email de phishing y un atacante usa sus credenciales para acceder a los sistemas internos. ¿Cómo trazas su camino?

Con un gráfico, no tiene que juntar manualmente los registros en todos los sistemas. Se puede ver visualizado el recorrido del atacante: desde el usuario comprometido hasta el movimiento lateral a través de los sistemas conectados y finalmente hasta el punto de exfiltración.

Los gráficos de seguridad le brindan el contexto para comprender qué tan lejos llegó el atacante, qué sistemas fueron tocados y dónde debe contener o remediar.

"El análisis gráfico puede conectar automáticamente los puntos de una campaña de ataque", dice Chase.

Él ve que los gráficos de seguridad son particularmente poderosos cuando se alinean con marcos como MITRE ATT&CK. Los gráficos se pueden codificar para detectar patrones conocidos de adversarios, como el robo de credenciales seguido de movimiento lateral, luego la preparación de datos y la exfiltración.

Caso de uso #2: priorizar qué cerciorar primero

No todas las vulnerabilidades son iguales. Un puntaje del Sistema de puntaje de vulnerabilidades comunes (CVSS) le indica el riesgo en el vacío, pero un gráfico de seguridad le indica el riesgo en contexto.

Ese servidor sitio web sin parches no es urgente por sí solo. Si está a un salto de distancia de una base de datos llena de información de identificación personal (PII), de repente es crítico.

Según Chase, "el análisis de gráficos proporciona una solución mediante la creación de gráficos de ataque que muestran cómo las debilidades pueden combinar para poner en peligro los activos críticos".

Esto significa que los equipos de seguridad pueden usar el análisis basado en gráficos para crear gráficos de ataque que muestren cómo se pueden encadenar las fallas para llegar a los activos críticos. Pueden priorizar la aplicación de parches no por lo que parece aterrador de forma aislada, sino por lo que realmente pone en riesgo el negocio.

El análisis de gráficos proporciona una solución mediante la creación de gráficos de ataque que muestran cómo las debilidades pueden combinar para poner en peligro los activos críticos.

Chase cita herramientas como CyGraph de MITRE que crean "bases de conocimiento de resiliencia empresarial" para mapear cómo las vulnerabilidades, las configuraciones incorrectas y las licencias de acceso se combinan en escenarios de ataque reales.

Caso de uso #3: contar una mejor historia a la pizarrón

Puede que comprenda su riesgo, pero ¿puede demostrarlo ? Las juntas directivas de hoy saben que el riesgo de seguridad es un riesgo comercial. Depende de los líderes de seguridad traducir los detalles técnicos para que resuenen con los objetivos a nivel de la junta.

Los gráficos de seguridad son más que una herramienta para analistas. Son poderosas ayudas para la comunicación.

Ayudan a los líderes de seguridad a pasar de un lenguaje de riesgo vago a una narración visual respaldada por datos.

Puede mostrar cómo un atacante puede usar una vulnerabilidad invisible en una aplicación para sus sistemas críticos. Puede demostrar las cinco rutas principales a su base de datos de clientes. Puede guiar el tablero a través exactamente de los segmentos que necesita hacer cumplir para romper esos caminos.

"La visualización de gráficos ayuda a los analistas de seguridad y mejora la comunicación con las partes interesadas no técnicas", explica Chase.

Los tableros quieren simplicidad y claridad, y los gráficos ayudan a los equipos de seguridad a ofrecer eso.

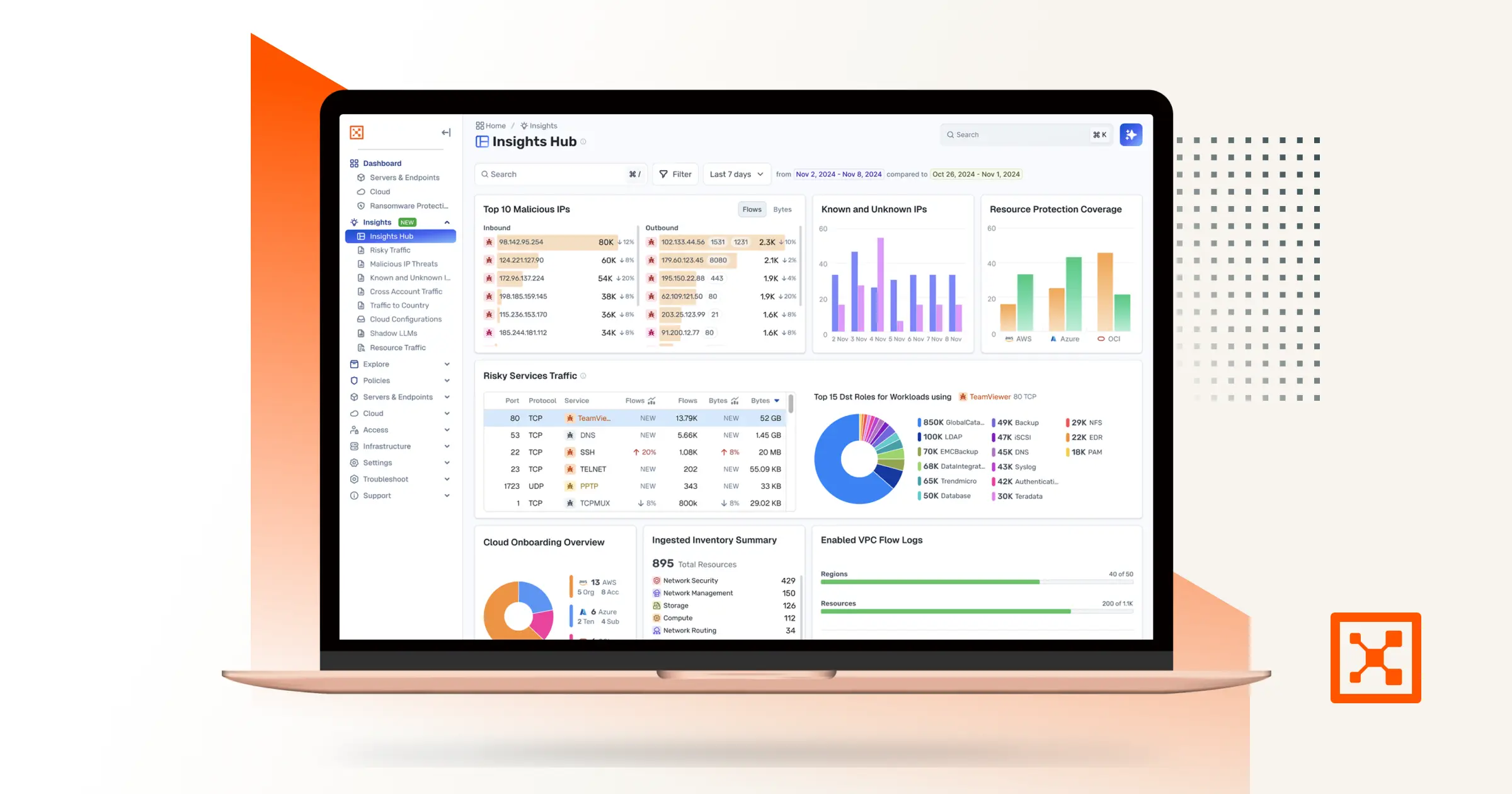

Illumio Insights: observabilidad en tiempo real basada en un gráfico de seguridad

Illumio Insights hace realidad la teoría de grafos. Es una solución de detección y respuesta en la nube (CDR) de IA basada en un gráfico de seguridad dinámico y vivo de todo su entorno híbrido.

Con tecnología de IA y enriquecido con datos de terceros, Insights mapea la comunicación en tiempo real entre aplicaciones, endpoints y cargas de trabajo en todo su entorno. Visualiza continuamente los flujos de tráfico, destaca las infracciones de las políticas y muestra las rutas de exposición de alto riesgo que los atacantes podrían explotar.

Con esta información, los equipos de seguridad obtienen el contexto que necesitan para comprender lo que está sucediendo en la red y contener el riesgo de manera proactiva antes de que ocurra un incidente.

Insights elimina el ruido de alerta para que sepa dónde enfocar. Le permite pasar de la clasificación reactiva al control proactivo. Obtiene una vista unificada de su red, para que sepa en qué brecha de seguridad actuar a continuación.

En otras palabras, Insights convierte la promesa de los gráficos de seguridad en acciones que su equipo puede realizar hoy.

Por qué son importantes los gráficos de seguridad ahora

Los ataques no se están ralentizando y los entornos no se están volviendo más simples.

Los gráficos de seguridad son esenciales en las redes hiperconectadas de hoy en día. La única forma de defender contra las amenazas modernas, de movimiento lateral y multivectorial es ver los flujos de tráfico de su red, comprender su riesgo y priorizar sobre qué actuar a continuación.

Ahora es el momento de pasar de las alertas aisladas a la información interconectada. Los gráficos de seguridad son la clave.

Comienza tu Prueba gratis de Illumio Insights hoy y convertir la fatiga de alerta en claridad procesable.

.png)