Cómo una estrategia de confianza cero basada en la microsegmentación resuelve los riesgos de la nube

La era del centro de datos terminó. Estamos en la era de la nube, sin signos de desaceleración en el corto plazo.

Las organizaciones están entregando la tarea de mantener la infraestructura de alojamiento subyacente a los proveedores de la nube. Esto les da más tiempo para concentrar en sus aplicaciones y datos, optimizando sus operaciones de implementación continua.

Pero a medida que aumentan las ofertas y los beneficios de la nube, también lo hacen las nuevas oportunidades para los ciberdelincuentes.

En esta publicación de blog, exploraremos los principales riesgos de seguridad en la nube, cómo afectan a sus entornos en la nube y por qué un enfoque de confianza cero, impulsado por la microsegmentación, puede ayudarlo a preparar para contener las inevitables violaciones de la nube.

4 desafíos de seguridad en la nube que lo dejan vulnerable

La nube ofrece una flexibilidad y escalabilidad inigualables. Pero también trae nuevos riesgos de seguridad que las organizaciones no pueden ignorar. Estos son los principales problemas de seguridad en la nube que mantienen a su organización en riesgo.

1. Los proveedores de la nube protegen la infraestructura, pero no sus datos

Esto es con demasiada frecuencia una suposición, hasta que ocurre una infracción.

Los proveedores de la nube aplicarán un enfoque de mejor esfuerzo para proteger su infraestructura de alojamiento. Por ejemplo, abordarán prioridades como la ingeniería del tráfico de red y la prevención de ataques de denegación de servicio distribuido (DDoS) a través de su infraestructura de alojamiento.

Pero la tarea de proteger las aplicaciones y los datos implementados en esa infraestructura es responsabilidad del cliente.

En realidad, este es un apretón de manos desigual. La mayor parte de la responsabilidad de la seguridad en la nube recae en los clientes a pesar de las importantes características de seguridad que los proveedores de la nube incorporan a su plataforma. Asumir lo contrario es un camino rápido hacia una infracción.

2. Nunca tiene el control total de sus entornos en la nube

Uno de los beneficios de la nube es que es fácil crear instancias informáticas y automatizar completamente los recursos y todas las dependencias entre ellos. Esto significa que DevOps puede incluir detalles de operaciones en su solución de orquestación, lo que elimina los procesos manuales.

Pero no todos los recursos están bajo su control total:

- Los recursos totalmente controlados incluyen máquinas virtuales (VM) en la nube propiedad de la compañía o espacio en la nube.

- Pero si hay dependencias en el acceso de terceros, como socios, contratistas o acceso remoto a esos recursos, solo están parcialmente bajo su control.

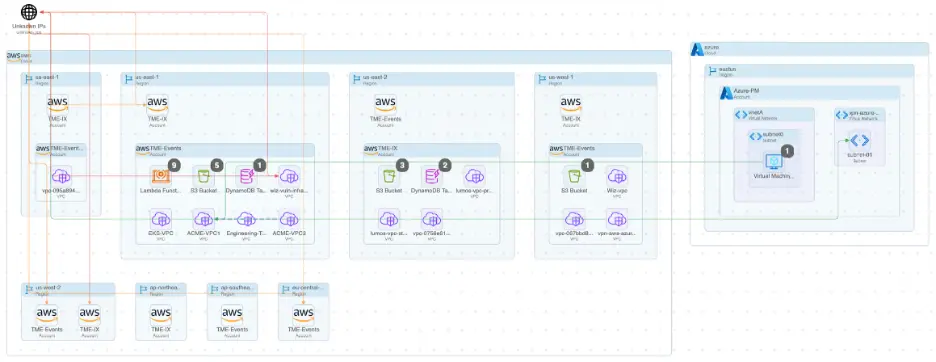

El entorno de nube híbrida promedio tiene una gran combinación de recursos con diferentes niveles de control, desde la nube hasta el centro de datos y los dispositivos de acceso remoto, todo dentro de la misma arquitectura general.

.webp)

Puede usar las mejores prácticas para proteger sus propios recursos corporativos en la nube. Pero, ¿puede confiar en que sus socios o contratistas cercioren adecuadamente los recursos que emplean para acceder a los suyos?

3. El error humano básico es un riesgo principal en la nube

Debe asumir que no todos los propietarios de recursos en la nube están aplicando las mejores prácticas de seguridad, a pesar de lo que puedan afirmar o incluso creer.

Y es probable que el punto de partida de sus problemas de seguridad en la nube sea un error humano básico. Esto significa que sus propios equipos pueden cometer errores similares.

De hecho, más de la mitad de todas las brechas de seguridad que se originan en la nube se deben a errores humanos. Todo lo que se necesita es un simple error: elegir contraseñas débiles, no rotar de manera regular las claves SSH o no parchear las cargas de trabajo en la nube en riesgo.

Esto requiere una solución de seguridad que empuje el límite de confianza lo más cerca posible de cada carga de trabajo sin afectar las prioridades de DevOps.

4. Puedes proteger lo que no puedes ver

Los entornos en la nube cambian todo el tiempo. Y muchas organizaciones emplean múltiples proveedores de nube para crear una estrategia híbrida y multinube. Esto presenta desafíos de visibilidad únicos para los equipos de seguridad.

Las aplicaciones, las cargas de trabajo y las dependencias cambian constantemente entre varios proveedores de nube. Esta complejidad dificulta la comprensión completa de los flujos de tráfico y las relaciones de recursos en tiempo real. Sin esta visibilidad crítica, los responsables de la toma de decisiones de seguridad se ven obligados a confiar en conjeturas al configurar las protecciones. Esto deja brechas potenciales de las que los atacantes se aprovecharán.

La herramienta de visibilidad adecuada debe abordar esta brecha al proporcionar una visibilidad profunda y en tiempo real de todo el tráfico y las dependencias de las aplicaciones en todo su entorno de nube a cualquier escala. Busque soluciones que puedan visualizar estas relaciones tanto a nivel macro como micro, ayudándole a identificar anomalías y amenazas potenciales antes de que puedan causar daños.

Zero Trust: el mejor enfoque para la seguridad moderna en la nube

Una arquitectura de seguridad Zero Trust permite esto, y es absolutamente necesario. La nube se convirtió en el patio de recreo de los ciberdelincuentes. Estos son algunos de los ejemplos recientes de amenazas de origen en la nube:

- Kobalos emplea un host comprometido como servidor de comando y control (C2) para robar datos confidenciales de las cargas de trabajo en la nube.

- FreakOut emplea un host comprometido para el cryptojacking en máquinas virtuales en la nube. Extrae criptomonedas gratis, lo que aumenta los costos de la nube de otra persona.

- IPStorm emplea sesiones abiertas de punto a punto (P2P) entre hosts en la nube para entregar y ejecutar código malicioso.

- Drovorub extrae datos de hosts en la nube empleando puertos abiertos.

Estos ejemplos comparten una cosa en común: una vez que aterrizan en una carga de trabajo en la nube comprometida, se propagan rápidamente a otras cargas de trabajo. Esto les permite comprometer una gran cantidad de hosts rápidamente, a menudo antes de que una herramienta de búsqueda de amenazas pueda detectarlos.

Esta es la razón por la que las soluciones de búsqueda de amenazas a menudo luchan por evitar que el malware se propague. Si bien se destacan en la detección de amenazas, cuando se identifica una amenaza, a menudo ya se propagó. En ese momento, detener la propagación se convierte en una prioridad más alta que descubrir la intención de la amenaza.

La conclusión es que las amenazas deben bloquear para que no se propaguen antes de que se detecten.

La microsegmentación es la base de cualquier estrategia de Zero Trust

Cualquier arquitectura de Zero Trust debe comenzar con la aplicación del único vector común empleado por todas las amenazas para propagar: el segmento.

Los segmentos se pueden crear grandes o pequeños:

- Los macrosegmentos protegen una colección de recursos críticos denominada superficie de protección.

- Los microsegmentos empujan el límite de confianza directamente a cada carga de trabajo en la nube a cualquier escala.

La microsegmentación es el objetivo deseado. Aplica cada carga de trabajo directamente en el origen, incluso si se implementan varias en el mismo segmento de nube subyacente.

La microsegmentación debe poder escalar a números potencialmente grandes. Esto significa que debe desacoplar de los límites de escalado de segmentación establecidos por las soluciones tradicionales basadas en red. Los segmentos de red existen para abordar las prioridades de la red, pero los segmentos de carga de trabajo existen para abordar las prioridades de la carga de trabajo. Una solución no se asigna bien a la otra.

Illumio CloudSecure: Microsegmentación consistente en la multinube híbrida

Si bien los proveedores de nube ofrecen herramientas para proteger sus propias cargas de trabajo, esas herramientas generalmente no funcionan en múltiples nubes, centros de datos o puntos finales. Y el uso de herramientas de seguridad separadas para cada entorno crea aislamiento. Esto hace que sea más difícil ver los puntos ciegos de seguridad y conectar los puntos durante una violación de seguridad, lo que ralentiza su respuesta a la infracción.

Como parte de la plataforma Illumio Zero Trust Segmentation (ZTS), Illumio CloudSecure ofrece una microsegmentación coherente para las cargas de trabajo en la nube, alinear a la perfección con las cargas de trabajo implementadas en centros de datos y puntos finales, todo dentro de una sola plataforma. La plataforma de Illumio le permite ver y controlar todo el tráfico de red en cualquier entorno y a cualquier escala.

.webp)

CloudSecure lo ayuda a ver y aplicar cargas de trabajo en la nube con una arquitectura sin agentes. Descubre todo el tráfico de red y las dependencias de las aplicaciones directamente desde la nube. Usa el mismo modelo de directiva en toda la red, implementando la aplicación a través de herramientas de seguridad nativas de la nube, como Azure Network Security Groups (NSG) y AWS Security Groups.

Por ejemplo, si DNS se deja abierto entre cargas de trabajo, Illumio seguirá monitoreando ese tráfico de DNS para verificar el comportamiento normal. Normalmente, el tráfico DNS es inferior a 500 bytes por consulta. Pero si Illumio detecta 10 gigabytes de datos mover a través de una sesión de DNS, es probable que sea una señal de alerta de que algo sospechoso se esconde en el tráfico de DNS. Illumio bloqueará este tráfico de inmediato, sin esperar a que una herramienta de búsqueda de amenazas lo encuentre y analice primero.

El resultado es una arquitectura de confianza cero en la que puede ver y proteger claramente todos los segmentos en una solución perfecta, ya sea que el entorno emplee un enfoque basado en agentes o sin agentes.

Contenga las brechas en la nube sin la complejidad

La seguridad en la nube ya no puede ser una ocurrencia tardía.

Si bien la nube ofrece una flexibilidad y escalabilidad inigualables, también abre nuevas oportunidades para los ciberdelincuentes. Para mantener seguras, las organizaciones necesitan un enfoque de confianza cero basado en la microsegmentación para contener las infracciones antes de que se propaguen.

Al crear microsegmentación con Illumio CloudSecure, puede obtener la visibilidad y el control que necesita para proteger las cargas de trabajo a escala en cualquier entorno.

Preparar para la próxima violación inevitable de la nube. Descargar El manual de estrategias para la resiliencia en la nube.

.png)