3 pasos para iniciar el viaje de confianza cero de su organización de atención médica

Cada año asisto a la conferencia HIMSS, las sesiones de ciberseguridad más concurridas siempre tienen algo que ver con Zero Trust para los profesionales de la salud, y espero que HIMSS 2024 no sea diferente. La industria de la salud adoptó el concepto de Zero Trust más rápido y más profundamente que casi cualquier otro sector. Si bien la Orden Ejecutiva 14028 impulsó a las agencias gubernamentales en la dirección de Zero Trust, es Zero Trust para la atención médica la que lideró la carga.

En esta publicación de blog, detallaré cómo los proveedores de atención médica pueden implementar una estrategia de Zero Trust alineada con el Modelo de Madurez de Zero Trust (ZTMM) de CISA y el papel fundamental que desempeña la segmentación de Zero Trust de Illumio en cualquier arquitectura de Zero Trust.

¿Qué es Zero Trust para la atención médica?

Zero Trust proporciona un marco simple para mejorar la resiliencia cibernética. De hecho, la investigación ESG demostró que también reduce el gasto en seguridad y el costo total de una infracción.

El problema es que la definición de Zero Trust cambió con el tiempo, lo que dificulta saber exactamente qué es. Zero Trust fue introducido originalmente en 2010 por John Kindervag en su reporte de Forrester Research No More Chewy Centers: The Zero Trust Model of Information Security. Sin embargo, durante muchos años, el significado de Zero Trust fue secuestrado por los departamentos de marketing de los proveedores de seguridad. Esto dificultó que las personas determinaran lo que deberían estar haciendo, ya que fueron bombardeadas por demasiados mensajes contradictorios. La buena noticia es que la mayoría de esos departamentos de marketing ahora están obsesionados con la IA y las cosas son mucho más simples.

En apoyo de la Orden Ejecutiva 14028, el Instituto Nacional de Ciencia y Tecnología (NIST) publicó una Arquitectura de Confianza Cero (NIST SP 800-207) que definió aspectos de Confianza Cero y lo que es como "un conjunto en evolución de paradigmas de ciberseguridad que mueven las defensas de perímetros estáticos basados en redes para centrar en los usuarios, los activos y los recursos".

Cómo iniciar el viaje Zero Trust de su organización de atención médica

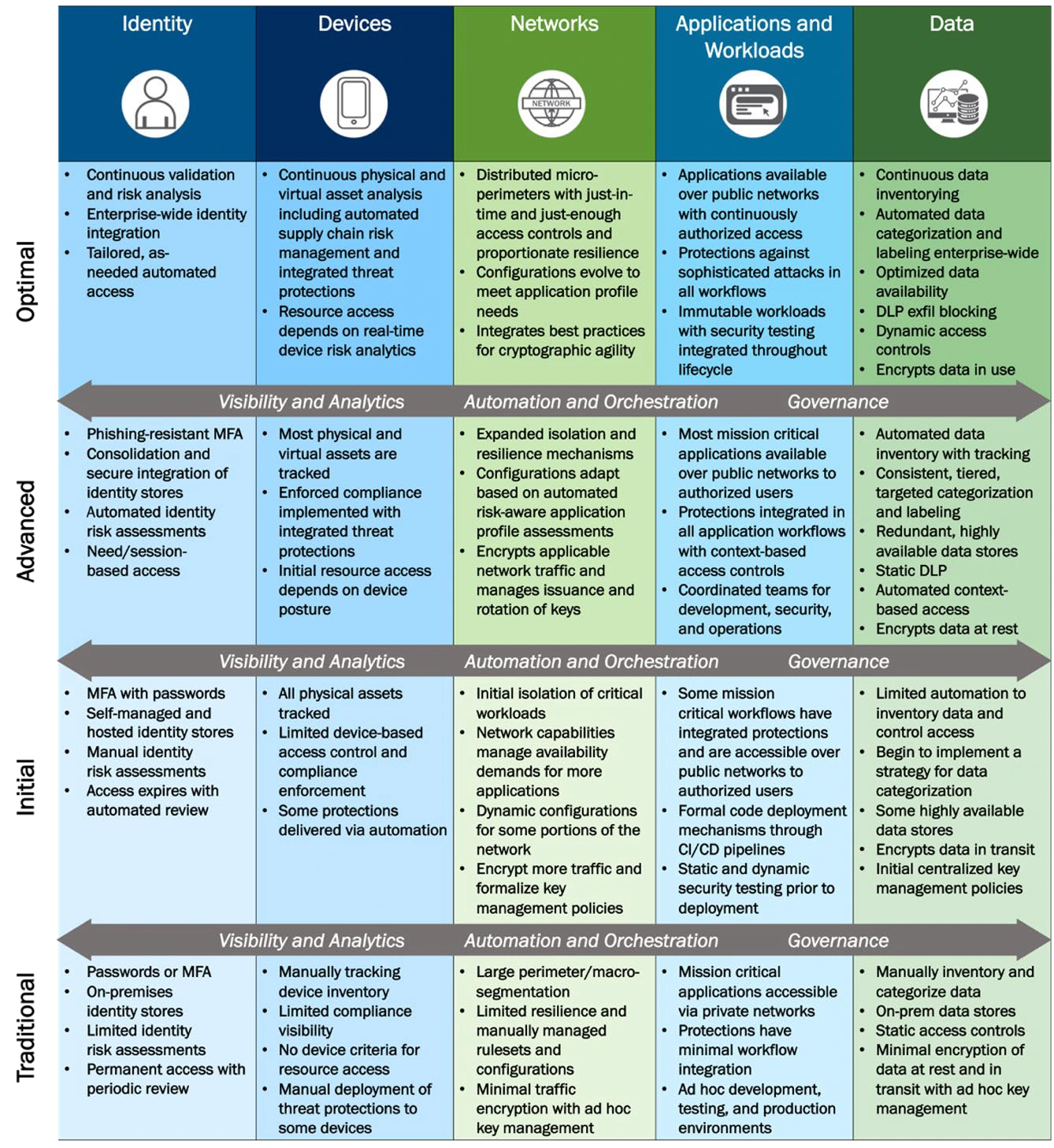

Con una imagen más clara de lo que es Zero Trust, el siguiente paso es comprender cómo lograrlo. La buena noticia es que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) creó un Modelo de Madurez de Confianza Cero (ZTMM) que proporciona:

- Una guía para mapear el estado actual de su organización con respecto a los cinco pilares de Zero Trust

- Una hoja de ruta sobre cómo optimizar cada vez más su arquitectura Zero Trust

Demasiadas organizaciones implementan herramientas de acceso a la red de Confianza cero (ZTNA) como reemplazo de VPN y luego declaran que Confianza cero se completó. La realidad es que alcanzar el nivel óptimo en los cinco pilares de la ZTMM de CISA puede ser un largo viaje, y se extiende mucho más allá de ZTNA.

Al usar el ZTMM, puede trazar el rumbo de su organización en su viaje de Zero Trust para la atención médica y cerciorar de que esté protegida en el camino.

1. Identifique lo que necesita proteger

CISA aconseja tomar decisiones sobre las implementaciones de Zero Trust en función de factores como el riesgo, la misión, los requisitos federales y reglamentarios y las restricciones operativas. La identificación del riesgo guiará si su organización debe ir más allá y subir cada nivel en los 5 pilares juntos o profundizar en uno o más pilares.

Por ejemplo, si tiene un sistema EHR como Epic, puede decidir que la delimitación de ese entorno es la máxima prioridad.

2. Comprenda el estado de su organización en cada pilar de ZTMM

El modelo de madurez toma los cinco pilares de Zero Trust y define cuatro niveles de madurez, desde Tradicional, que es el statu quo actual, hasta Óptimo, que es el nivel más alto de logro. Luego de comprender lo que desea proteger, el siguiente paso es comprender el estado actual de cada pilar de la ZTMM.

3. Comience a trabajar en los pilares prioritarios

Cada proveedor tendrá diferentes prioridades para trabajar hacia el nivel óptimo de cada pilar. Esto dependerá de las brechas de seguridad, la cotización, la disponibilidad de personal o los requisitos de cumplimiento. También es importante tener en cuenta que algunos pilares son más difíciles y costosos de lograr, mientras que otros son más simples.

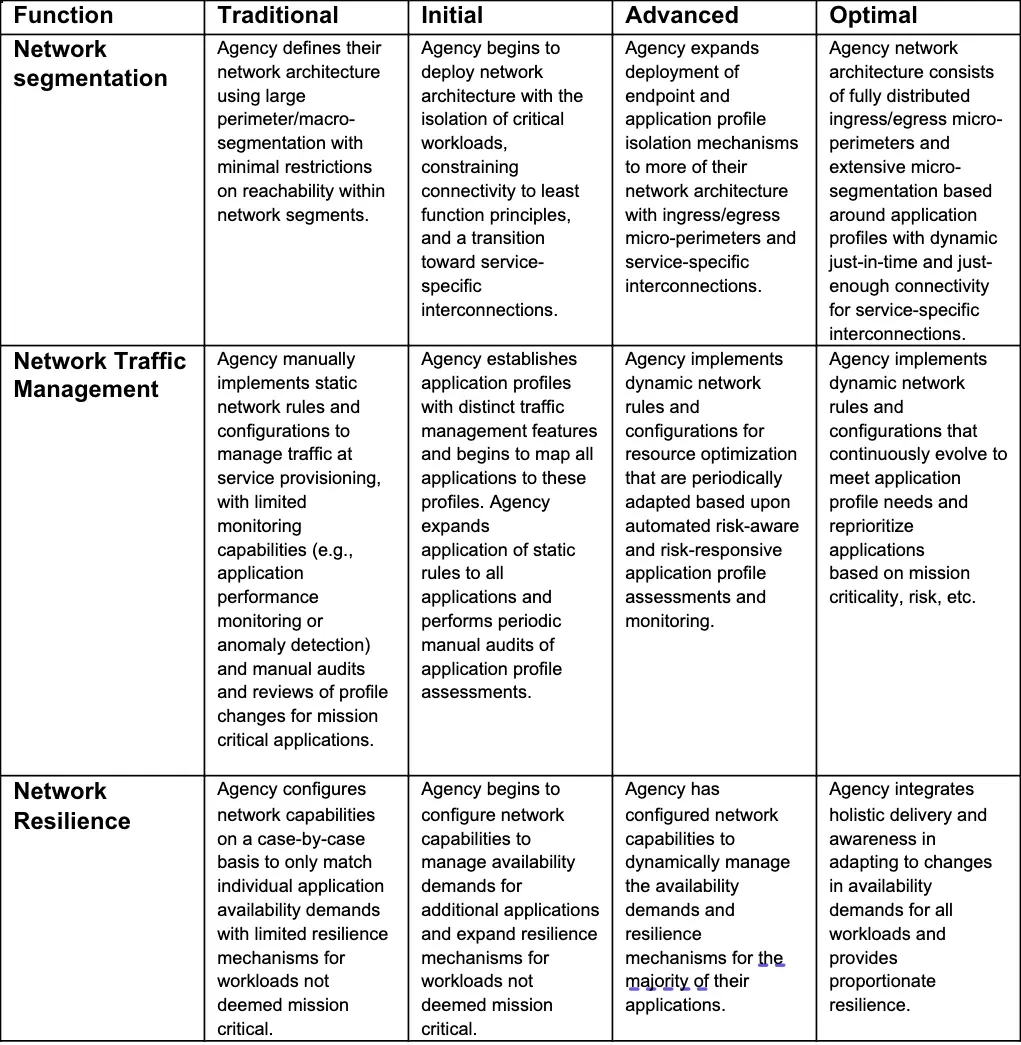

A pesar de las diferentes prioridades, las redes son un pilar clave en el que todas las organizaciones deberían profundizar más. Este pilar no se trata de conmutadores y enrutadores, sino del concepto general de la red y el tráfico que fluye a través de ella. La aplicación de la segmentación de la red tradicionalmente implicaría VLAN estáticas o reglas de firewall complejas, pero el ZTMM de CISA fomenta un enfoque más dinámico y flexible que proporciona un detalle más fina.

CISA proporcionó más detalles sobre cada nivel de implementación del pilar de red, incluida la segmentación, la gestión del tráfico y la resiliencia:

Más recursos de Zero Trust para proveedores de atención médica

El Servicio Nacional de Salud del Reino Unido (NHS) publicó una guía sobre la segmentación de la red en la que aconseja sobre cómo segmentar cinco pilares clave de diagnóstico:

_logo.svg.webp)

- Genómica

- Imagenológico

- Patología

- Endoscopia

- Medición fisiológica

Aunque gran parte de las recomendaciones del NHS para la segmentación caen en el nivel tradicional más bajo de ZTMM de CISA, el NHS destaca la segmentación de la red como una parte fundamental de la estrategia Zero Trust. Su guía afirma que la seguridad Zero Trust "suprime el concepto de una red de confianza dentro del perímetro corporativo de una organización y aboga por la creación de microperímetros de control alrededor de los activos críticos y la aplicación de estrictos controles de acceso, segmentación de la red y gestión de identidades". Esta definición de segmentación se asigna claramente al nivel óptimo del ZTMM de CISA.

Construya tolerancia a los ataques con Illumio Zero Trust Segmentation

Las organizaciones de atención médica están recurriendo a Illumio Zero Trust Segmentation (ZTS) para obtener un enfoque simple y rentable para lograr el nivel óptimo de segmentación de red sin ingeniería de red compleja o reglas de firewall estáticas.

Con Illumio ZTS, su organización puede:

- Convertir en tolerante a los ataques: Obtenga visibilidad de extremo a extremo de toda la comunicación entre cargas de trabajo y dispositivos en toda la superficie de ataque híbrida. Vea dónde se encuentran las brechas de seguridad y cierre las conexiones innecesarias.

- Planear un ataque: Establezca automáticamente controles de políticas granulares pero flexibles que detengan la propagación de amenazas cibernéticas, mejoren la resiliencia cibernética de los sistemas críticos y preparen de manera proactiva a su organización para el próximo ataque inevitable.

- Adáptate en tiempo real: Aísle de forma reactiva los sistemas comprometidos durante un ataque activo para detener el movimiento lateral y mantener las operaciones. A medida que evoluciona su entorno de TI, escale la visibilidad y la política de seguridad de forma dinámica para garantizar la agilidad y la resiliencia del negocio.

- Cumplir con los requisitos de cumplimiento: Aproveche la visibilidad y la microsegmentación para evaluar el riesgo, demostrar el cumplimiento y proteger los datos confidenciales y los recursos críticos.

Lea nuestra guía sobre Illumio ZTS para proveedores de atención médica y obtenga más información sobre las 3 formas en que ZTS resuelve los desafíos de seguridad de la atención médica:

Contáctenos hoy para saber cómo Illumio puede ayudar a su organización a detener la propagación de infracciones y ataques de ransomware.

.png)

.webp)