Descripción de los firewalls con estado y sin estado para la inspección de protocolos con estado

Los firewalls fueron un componente fundamental de la estrategia de ciberseguridad para las compañías durante mucho tiempo. Pasaron por adiciones y mejoras masivas de características de productos a lo largo de los años. Una característica particular que se remonta a 1994 es la inspección de estado.

¿Qué es una inspección de estado?

Una inspección de estado, también conocida como filtrado dinámico de paquetes, es cuando un firewall filtra paquetes de datos en función del ESTADO y el CONTEXTO de las conexiones de red. Exploremos qué significa "estado" y "contexto" para una conexión de red.

Estado

Usemos el protocolo de red de comunicación basada en TCP entre dos puntos finales como una forma de comprender el estado de la conexión. En TCP, los cuatro bits (SYN, ACK, RST, FIN) de los nueve bits de control asignables se emplean para controlar el estado de la conexión. Los firewalls pueden aplicar políticas basadas en ese estado de conexión; Sin embargo, también debe tener en cuenta cualquier paquete sobrante, retransmitido o retrasado que pase a través de él luego de la finalización de la conexión.

Veamos un ejemplo simplista de seguimiento de estado en firewalls:

- Cuando una aplicación cliente inicia una conexión mediante el protocolo de enlace de tres vías, la pila TCP establece el indicador SYN para indicar el inicio de la conexión. El firewall emplea esta marca para indicar una conexión NUEVA.

- El servidor responde a la conexión enviando un SYN + ACK, momento en el que el firewall vio paquetes de ambos lados y promueve su estado de conexión interna a ESTABLECIDO. Aunque desde la perspectiva TCP, la conexión aún no se establece completamente hasta que el cliente envía una respuesta con ACK.

- De manera similar, cuando un firewall ve un paquete RST o FIN+ACK, marca el estado de conexión para su eliminación y se descartarán los paquetes futuros para esta conexión.

Pseudo estado

No todos los protocolos de red tienen un estado como TCP. UDP, por ejemplo, es un protocolo muy empleado que es de naturaleza sin estado. Las aplicaciones que usan este protocolo mantendrán el estado mediante la lógica de la aplicación o pueden funcionar sin él. Algunas aplicaciones populares que usan UDP serían DNS, TFTP, SNMP, RIP, DHCP, etc.

El firewall con estado actual crea un "pseudoestado" para estos protocolos. Por ejemplo, cuando un firewall ve un paquete saliente, como una solicitud de DNS, crea una entrada empleando la dirección IP y el puerto del origen y el destino. A continuación, emplea estos datos de conexión junto con los datos de tiempo de espera de conexión para permitir que el paquete entrante, como DNS, responda.

Context

El contexto de una conexión incluye los metadatos asociados con paquetes como:

- Dirección IP y puerto de los puntos finales de origen y destino

- Hora del último paquete recibido para manejar conexiones inactivas

- Longitud del paquete

- Números de secuencia TCP de capa 4 y banderas

- Datos de capa 3 relacionados con la fragmentación y el reensamblaje para identificar la sesión del paquete fragmentado, etc.

Inspección con estado frente a inspección sin estado

La principal diferencia entre un firewall con estado y un firewall sin estado es que un firewall con estado analizará el contexto completo del tráfico y los paquetes de datos, realizando un seguimiento constante del estado de las conexiones de red (hense "stateful"). En cambio, un firewall sin estado analizará el tráfico y los paquetes de datos sin requerir el contexto completo de la conexión.

Ahora echemos un vistazo más de cerca a los firewalls de inspección con estado frente a los sin estado.

Firewalls sin estado

¿Cómo funciona un firewall sin estado?

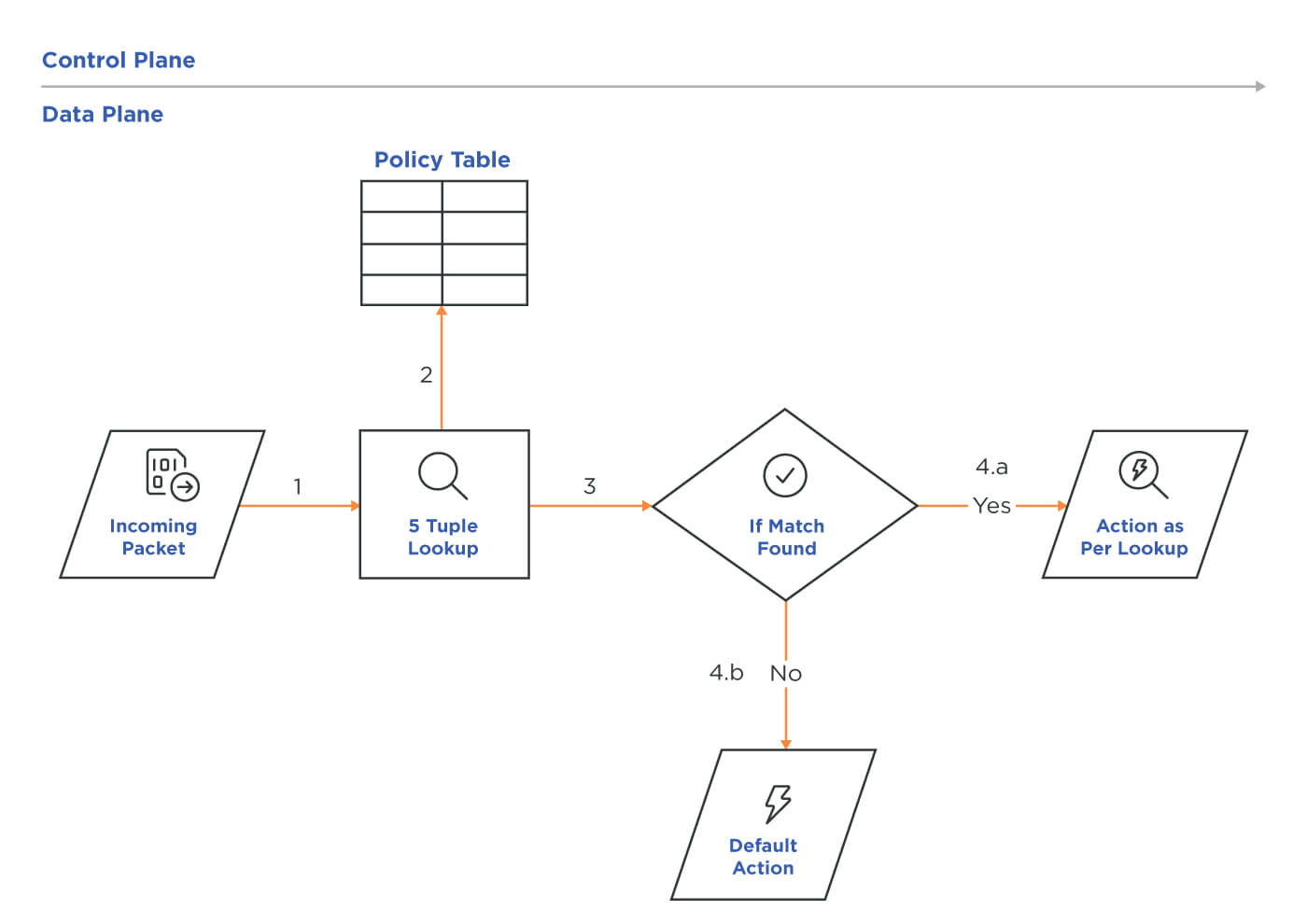

Usando la Figura 1, podemos comprender el funcionamiento interno de un firewall sin estado. Un firewall sin estado aplica la política de seguridad a los datos de tráfico entrante o saliente (1) inspeccionando los encabezados de protocolo del paquete. Examinará desde la capa 2 a la 4 de OSI . Luego de inspeccionar, un firewall sin estado compara esta información con la tabla de políticas (2). A partir de ahí, decide la acción de la política (4.a y 4.b): PERMITIR, DENIAR o RESTABLECER el paquete.

Figura 1: Diagrama de flujo que muestra las decisiones de política para un firewall sin estado

¿Cuáles son los beneficios de un firewall sin estado?

- Menos uso intensivo de recursos: La búsqueda de políticas se realiza en datos de paquetes estáticos y tabla de políticas, por lo que la cantidad de recursos de CPU y memoria necesarios para realizar la búsqueda es baja. Esto es eficaz para dispositivos de búsqueda de políticas estáticas, como enrutadores y conmutadores, que emplean funciones como listas de control de acceso (ACL).

- Sin aumento de latencia: El procesamiento adicional agrega una latencia de sobrecarga mínima o nula o un procesamiento de velocidad de línea de términos simples de los paquetes.

¿Cuáles son las desventajas de un firewall sin estado?

- Filtrado limitado: Un firewall sin estado basa su decisión solo en datos de baja fidelidad del firewall que proporciona una capacidad de filtrado limitada.

- Configuración de ACL:La configuración y administración de las ACL en estos dispositivos es propensa a errores a pequeña escala y casi imposible a gran escala.

Permítanme explicar los desafíos de configurar y gestionar ACL a pequeña y gran escala. Primero, tomemos el caso de la implementación a pequeña escala.

- Los firewalls sin estado son de naturaleza unidireccional porque toman decisiones de política inspeccionando el contenido del paquete actual, independientemente del flujo al que pertenezcan los paquetes. Para escribir con precisión una política, ambos lados de la conexión deben incluir en la lista blanca para un protocolo de comunicación bidireccional como TCP. Escribir dos reglas para vigilar una conexión se vuelve problemático.

- Ahora, piense en un protocolo como FTP donde hay dos conjuntos de conexiones para cada transacción y la conexión de datos puede tener un puerto desconocido aunque negociado en el tiempo de conexión, no hay forma de que un firewall sin estado pueda incluirlo en la lista blanca. Esta incapacidad para escribir directivas para todas las aplicaciones crea un gran agujero en la seguridad.

- Otro caso de uso puede ser que un host interno origine la conexión a Internet externo. ¿Cómo se crea una política usando ACL para permitir todo el tráfico de respuesta? Esta herramienta no fue creada para controles de políticas más precisos y no es de mucha utilidad para un marco de microsegmentación donde la política es de naturaleza muy detallada y direccional.

Pasemos ahora al problema a gran escala.

- Por un momento, imaginemos que tienes una varita mágica para superar todos los problemas descritos en el párrafo anterior. Incluso en ese caso, los recursos como TCAM (memoria direccionable de contenido ternario) en el hardware del conmutador o enrutador son tan limitados que, a una escala, no puede escribir una política para toda su aplicación debido al agotamiento del espacio TCAM.

- Incluso para una implementación no basada en hardware, el número de ACL crea muchos problemas. Por ejemplo, un producto en el que solía trabajar en el pasado tardaría treinta minutos o más en analizar y crear una tabla de búsqueda eficiente (Tabla de políticas en la Fig. 1 anterior) en un sistema ACL ampliamente configurado. Y este proceso se activaría cada vez que se agregara o eliminara una sola regla. Considere tener tanto tiempo de inactividad e impacto en su negocio crítico para tareas cotidianas tan mundanas.

Firewalls reflexivos, también conocidos como ACL reflexivas

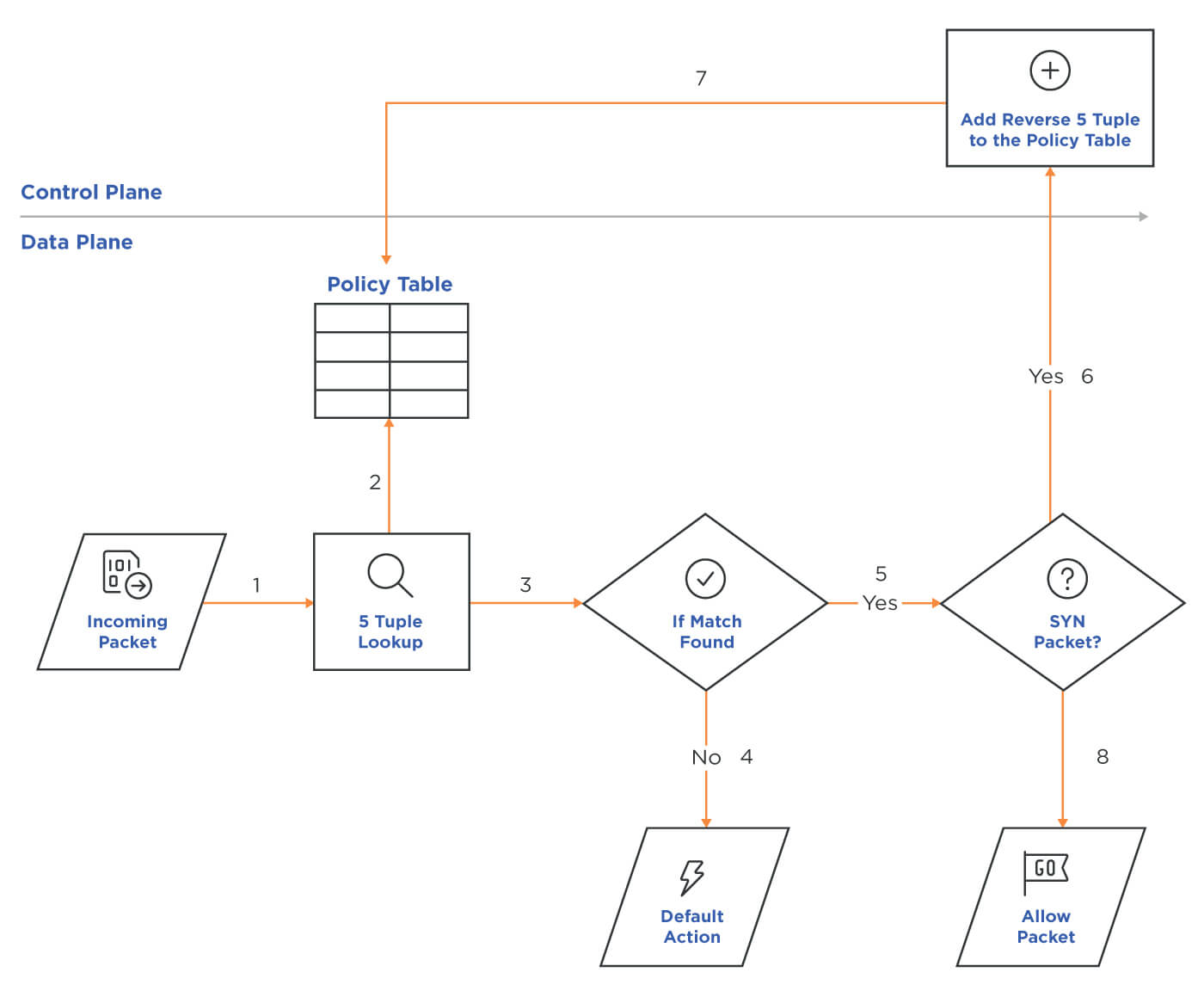

Una ACL reflexiva, también conocida como ACL de filtrado de sesiones de IP, es un mecanismo para incluir en la lista blanca el tráfico de retorno de forma dinámica. La mayor parte del flujo de trabajo en la decisión de políticas es similar al firewall sin estado, excepto el mecanismo para identificar un nuevo flujo de trabajo y agregar una entrada de ACL dinámica automatizada sin estado. Veamos la vida útil de un paquete empleando el diagrama de flujo de trabajo a continuación.

Figura 2: Diagrama de flujo que muestra las decisiones políticas para una ACL reflexiva

Cuando una ACL reflexiva detecta una nueva conexión IP saliente (6 en la Fig. 2), agrega una entrada de ACL dinámica (7) invirtiendo la dirección IP y el puerto de origen-destino. La nueva ACL dinámica permite que el tráfico de retorno se valide con ella. Del mismo modo, el firewall reflexivo elimina la ACL dinámica cuando detecta paquetes FIN de ambos lados, un paquete RST o un eventual tiempo de espera. De esta manera, a medida que la sesión finaliza o finaliza, se descartarán los paquetes falsos futuros.

¿Cuáles son los beneficios de un firewall reflexivo?

El único beneficio de un firewall reflexivo sobre un firewall sin estado es su capacidad para incluir automáticamente en la lista blanca el tráfico de retorno. Esto ayuda a evitar escribir la regla de ACL inversa manualmente.

¿Cuáles son las desventajas de un firewall reflexivo?

Las ACL reflexivas siguen actuando completamente sobre la información estática dentro del paquete. La razón para traer esto es que, aunque proporcionan un paso adelante de las ACL estándar en términos de escribir las reglas para el tráfico inverso, es sencillo eludir la ACL reflexiva. El firewall reflexivo sufre las mismas deficiencias que el firewall sin estado. Una forma de probar eso sería fragmentar el paquete para que la información sobre la que actuaría la ACL reflexiva se divida en varios paquetes. De esta manera, la ACL reflexiva no puede decidir permitir o descartar el paquete individual. Un firewall con estado, por otro lado, es capaz de volver a ensamblar los fragmentos completos divididos en varios paquetes y luego basar su decisión en ESTADO + CONTEXTO + datos de paquetes para toda la sesión.

El otro inconveniente de las ACL reflexivas es su capacidad para trabajar solo con ciertos tipos de aplicaciones. Por ejemplo: una aplicación FTP muy común que se usa para transferir archivos a través de la red funciona negociando dinámicamente los puertos de datos que se emplearán para la transferencia a través de una conexión de plano de control separada. Dado que las ACL reflexivas son estáticas, solo pueden incluir en la lista blanca las conexiones bidireccionales entre dos hosts que usan la misma tupla de cinco. Por lo tanto, no pueden admitir aplicaciones como FTP.

Firewalls con estado

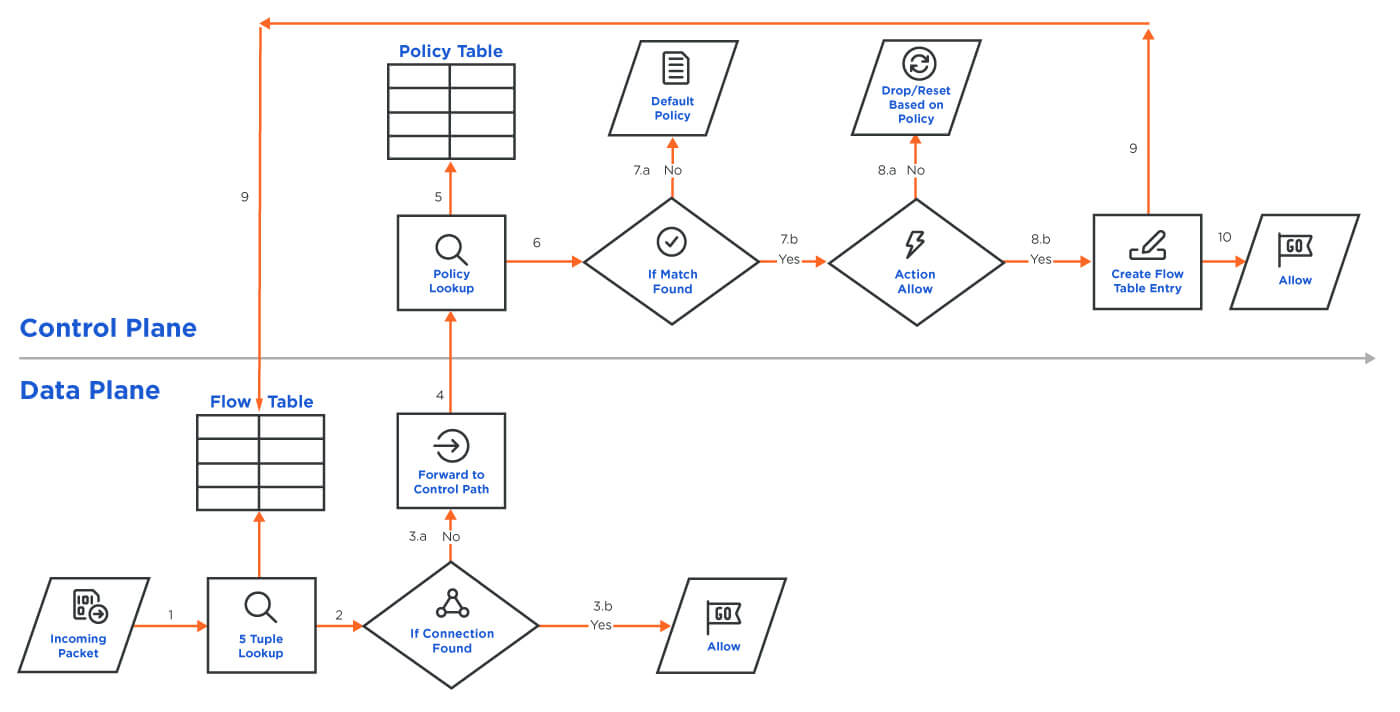

Un firewall con estado actúa sobre el STATE y el CONTEXT de una conexión para aplicar la directiva de firewall. Para comprender el funcionamiento interno de un firewall con estado, consultemos el diagrama de flujo a continuación.

Figura 3: Diagrama de flujo que muestra las decisiones de políticas para un firewall con estado

¿Cómo funciona un firewall con estado?

- Búsqueda de 5 tuplas: Cuando un paquete llega al firewall (1 en la Fig. 3), intenta realizar una búsqueda de flujo empleando cinco tuplas (IP de origen, puerto de origen, IP de destino, puerto de destino, protocolo) en una tabla llamada tabla de flujo o conexión para encontrar una coincidencia (2). Esto es diferente del firewall sin estado donde la búsqueda de 5 tuplas se realiza en la tabla de políticas en lugar de en la tabla de flujo. La tabla de flujo y las tablas asociadas que no se muestran en la figura contienen el STATE+CONTEXT de todos los flujos vistos anteriormente.

- Ruta rápida / procesamiento del plano de datos: Si se encuentra una entrada, el paquete pasa por una ruta rápida, también conocida como procesamiento de plano de datos. El procesamiento simple de ruta rápida implicará verificaciones de tasa, verificación de plomería de IP de capa 3 para evitar ataques basados en fragmentación y reensamblaje, verificación de plomería de capa 4 para prevenir ataques como suplantación de identidad, DOS, etc. Si el firewall puede realizar pruebas de capa 7, pasará por filtros adicionales llamados puertas de enlace de capa de aplicación (ALG). Si todas las comprobaciones se realizan sin problemas, el paquete se reenvía a su siguiente salto (3.b).

- Ruta lenta / procesamiento del panel de control: Si la búsqueda de flujo da como resultado una falla (3.a), se supone que el paquete es para una nueva conexión y luego debe pasar por verificaciones de políticas adicionales, y esta ruta se denomina ruta lenta, también conocida como procesamiento del plano de control. En la ruta de procesamiento de control, el firewall no solo verificará todo lo que hace en una ruta rápida, sino que también decidirá si esta nueva conexión está permitida por la política de firewall.

- Búsqueda de políticas: A continuación, el firewall realizará la búsqueda de directivas mediante el ESTADO + CONTEXTO de la conexión (5).

- Si hay una coincidencia de política y se especifica una acción para esa política como ALLOW, DENY o RESET, se realiza la acción adecuada (8.a u 8.b). También se puede indicar a los firewalls avanzados con estado qué tipo de inspección de contenido realizar. Esto se tiene en cuenta y el firewall crea una entrada en la tabla de flujo (9), de modo que los paquetes posteriores para esa conexión se pueden procesar más rápido evitando el procesamiento del plano de control.

¿Cuáles son los beneficios de un firewall con estado?

- Mayor protección: Un firewall con estado proporciona una inspección completa del protocolo teniendo en cuenta el CONTEXTO STATE+ del flujo, eliminando así la superficie de ataques adicionales y mejorando la gestión de vulnerabilidades en un sistema.

- Más avanzado:Un firewall con estado actúa como un bloque de creación para firewalls o puertas de enlace de capa de aplicación más avanzados.

- Capacidad de configuración: Un firewall con estado comprende el flujo de red y puede identificar paquetes de datos de un flujo, lo que permite la escritura de reglas simples para conexiones bidireccionales o protocolos de red de pseudoestado.

- Protocolos complejos: Dado que un firewall con estado puede profundizar en las cargas útiles de paquetes, puede comprender protocolos complejos que negocian el puerto y el protocolo de comunicación en tiempo de ejecución y aplicar políticas de firewall en consecuencia. Piense en protocolos como FTP, protocolos P2P, etc.

¿Cuáles son las desventajas de un firewall con estado?

- Potencia de procesamiento: Los firewalls con estado realizan comprobaciones adicionales para proporcionar más seguridad, y esas otras comprobaciones necesitan más potencia de procesamiento en términos de ciclos de CPU y memoria. Los arquitectos y desarrolladores de firewalls con estado pensaron en este problema, y la mayoría de los firewalls más recientes superan o reducen este problema con un diseño algorítmico de última generación para separar el control y el procesamiento del plano de datos, logrando así un rendimiento de firewall sin estado casi similar. Pero le daré al firewall sin estado una victoria aquí en comparación con el firewall con estado.

- Mayor superficie de ataque: Un firewall con estado puede tener una superficie de ataque más grande en comparación con un firewall sin estado debido a una mayor huella de base de código. Una simple búsqueda en Google proporciona numerosos ejemplos. Aunque con el tiempo. ciertos tipos de firewalls, como los integrados en sistemas operativos como Linux y Windows, fueron probados en batalla y hoy sirven como firewalls con estado de nivel empresarial.

Conclusion

No existe un firewall perfecto. Cada tipo de firewall tiene un lugar en una estrategia de defensa en profundidad. Un firewall sin estado podría ayudar en lugares donde la regulación de grano grueso es adecuada, y un firewall con estado es útil donde se requieren controles de políticas más finos y profundos y segmentación o microsegmentación de red.

Hoy en día, incluso hay varios tipos de firewalls de inspección de tráfico de datos entre la inspección de protocolos sin estado y con estado. Es importante tenerlos en cuenta al seleccionar un firewall para su entorno.

Ahora que está equipado con la comprensión técnica del estado, mi próxima publicación de blog discutirá por qué el firewall con estado es importante para la microsegmentación y por qué debe cerciorar de que su proveedor de segmentación lo haga.

Learn more

Para obtener más información sobre firewalls y otras decisiones comerciales críticas con respecto a la estrategia de seguridad de su compañía, contáctenos.

.png)