El memorándum federal de confianza cero de la OMB avisa a las agencias con plazos

En mayo de 2021, la administración Biden emitió la Orden Ejecutiva 14028, Mejora de la ciberseguridad de la nación a raíz de los ataques a SolarWinds y Colonial Pipeline. La orden tenía como objetivo aumentar la resiliencia cibernética y reducir el riesgo para las agencias gubernamentales. Les ordenó que desarrollaran, en solo 60 días, un plan para implementar una arquitectura de confianza cero. En respuesta a la orden, el director federal de Illumio, Mark Sincevich, señaló que las agencias necesitaban una hoja de ruta operativa para construir e implementar la arquitectura en los sistemas federales.

Esa hoja de ruta es lo que establece el Memorándum M-22-09, publicado el 26de enero por la Oficina de Administración y Cotización (OMB): una directiva federal de estrategia de Arquitectura de Confianza Cero con plazos firmes.

Ordena a las agencias que presenten a la OMB y CISA un plan de implementación para el año fiscal 22-24 dentro de los 60 días posteriores a la emisión del memorándum. El memorándum describe claramente lo que se espera que las agencias logren a nivel técnico, lo que se debe hacer para cuándo y la planeación presupuestaria requerida. Algunos hitos tienen un plazo de 12 meses; otros 24 meses. El memorándum proporciona una guía esencial sobre dónde se espera que estén las agencias en términos de Zero Trust para fines del año fiscal 2024.

El memorándum ofrece una línea de visión directa entre lo que la OMB espera que implementen las agencias y lo que puede ofrecer una plataforma o solución. No hay necesidad de dar un salto de fe entre un requisito mal definido y lo que un proveedor puede ofrecer.

Las demandas del memorándum son ambiciosas. Pero las agencias tienen casi tres años para avanzar en sus posturas de Zero Trust, e imagino que para diciembre de 2024, la mayoría logró un gran porcentaje de lo que se requiere o tendrá un plan definitivo sobre cómo hacerlo. Sin embargo, el memorándum no especifica cómo se medirá el progreso y se medirá el éxito, y la definición y el seguimiento de estas métricas serán esenciales para impulsar la adopción.

Los cinco pilares de Zero Trust de CISA

Los objetivos estratégicos descritos en el memorándum se alinean con el Modelo de Madurez de Confianza Cero de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), que tiene cinco pilares:

- Identidad

- Dispositivos

- Redes

- Aplicaciones y cargas de trabajo

- Datos

Como señaló Mark en su blog, no existe una tecnología que las agencias puedan implementar para lograr Zero Trust. Pero Illumio puede contribuir y apoyar directamente muchos de los objetivos abordados en el memorándum. Por ejemplo, bajo el pilar de identidad, el gobierno federal debe tener "un inventario completo de todos los dispositivos que operan en uso gubernamental autorizado y pueden prevenir, detectar y responder a incidentes en estos dispositivos".

Illumio puede reforzar las capacidades de detección y respuesta de endpoints (EDR) de una agencia al proporcionar una visibilidad completa con contexto para comprender el riesgo y las relaciones entre dispositivos. Las herramientas EDR pueden decirle lo que está sucediendo en un dispositivo individual. Con las capacidades de mapeo de Illumio, puede ver las interacciones y relaciones entre dispositivos y tener una idea más clara de lo que debe permitir y lo que no.

Y, por supuesto, ciertos sistemas, como los mainframes, no son compatibles con las herramientas EDR porque esas herramientas están diseñadas para instalar en un sistema operativo. Pero Illumio puede ingerir datos de flujo de esos sistemas y representarlos y sus interacciones en el mismo mapa de dependencias. Y este mapa de dependencia detallado y en tiempo real es un primer paso esencial hacia la segmentación de confianza cero.

Protección de redes y cargas de trabajo de aplicaciones

La frase clave en el memorándum sobre redes afirma que "las agencias deben alejar de la práctica de mantener una amplia red en toda la compañía que permita una mayor visibilidad o acceso a muchas aplicaciones y funciones empresariales distintas". El objetivo general de la sección de red es dividir los perímetros de la red en entornos aislados. Entonces, en otras palabras: implemente la segmentación.

En términos de cargas de trabajo, el memorándum ordena a las agencias que hagan que "las aplicaciones sean accesibles a Internet de manera segura, sin depender de una red privada virtual (VPN) u otro túnel de red". Deben identificar al menos una aplicación interna de la Ley Federal de Gestión de la Seguridad de la Información (FISMA) Moderada y hacerla completamente operativa y accesible a través de la Internet pública.

En conjunto, este es el mensaje: no puede asumir que puede confiar en nada en su red, y necesita proteger cada aplicación como si todo lo demás a su alrededor no fuera confiable. En su lugar, asuma una mentalidad de violación en la que cualquier recurso de su red podría ver comprometido por un mal actor. ¿Qué puedes hacer para cerciorarte de que sea realmente difícil para ellos cumplir sus objetivos?

Y ahí es absolutamente donde entran en juego Illumio y Zero Trust Segmentation. La segmentación de Zero Trust, que incluye la microsegmentación basada en host, es fundamental para una arquitectura de Zero Trust con el fin de controlar con precisión el movimiento lateral a través de la red.

Adoptar un enfoque basado en host para crear seguridad permite el control granular a nivel de aplicación y carga de trabajo que exige el memorándum, algo que un enfoque basado en la red para la segmentación no puede proporcionar de manera sencilla. La tecnología de segmentación de confianza cero de Illumio ayuda directamente a las agencias a cumplir con los requisitos de protección de aplicaciones y cargas de trabajo establecido en el memorándum.

Hacer que las aplicaciones internas sean accesibles de forma segura desde Internet

Cuando crea una aplicación a la que normalmente se puede acceder de forma segura desde Internet, eso significa que cualquier persona que se autentique correctamente tendrá atajo a ella en su red interna. Pero si esa aplicación está comprometida, no debería significar que toda su organización esté comprometida. Debe adoptar la microsegmentación en torno a esa aplicación, para limitar el impacto de una infracción. Esencialmente, cada aplicación necesita un "microperímetro", un "enclave" de confianza cero. Illumio puede ser una parte clave para que eso sea posible.

Visibilidad y supervisión basadas en el riesgo

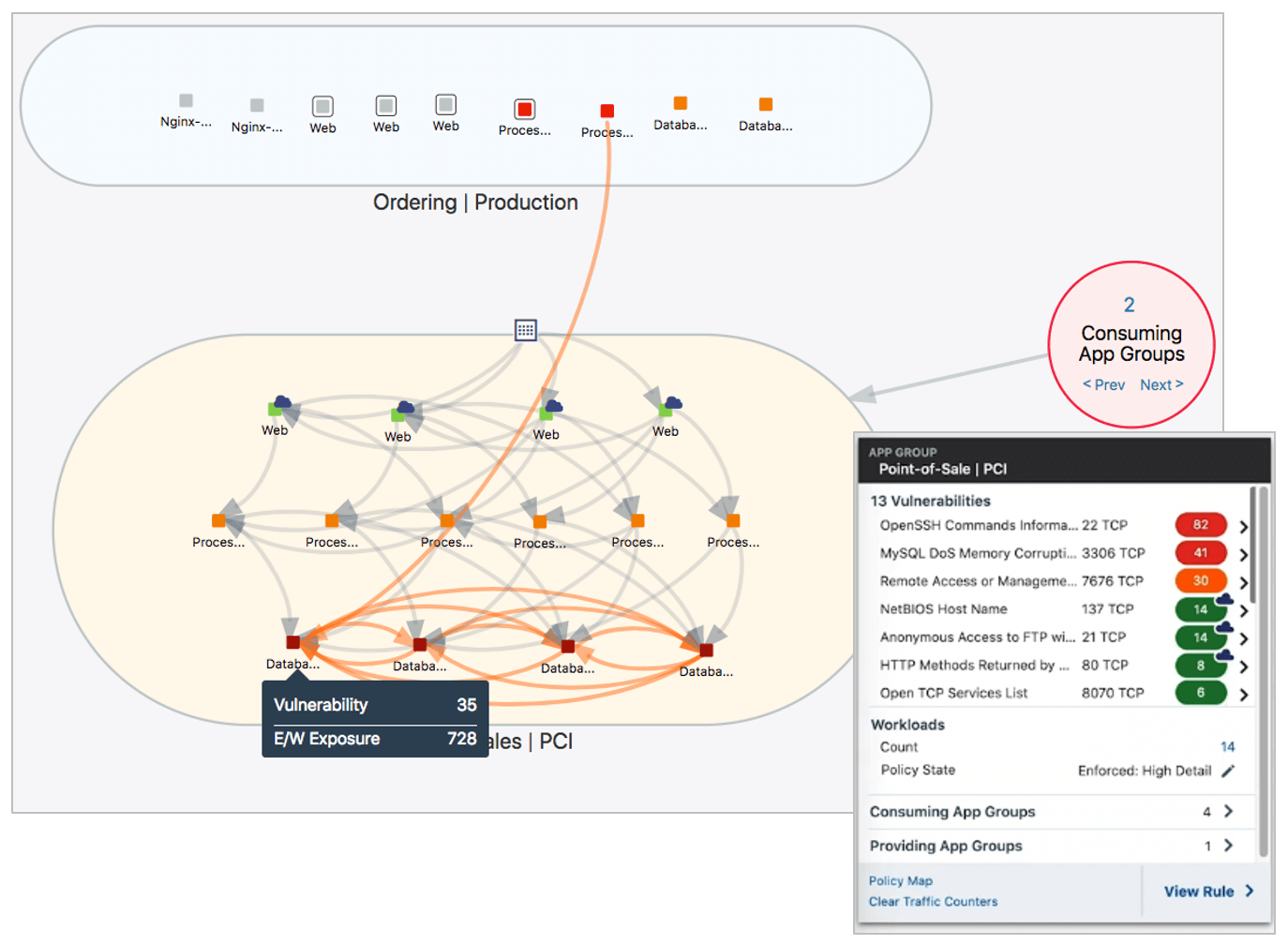

Por supuesto, la visibilidad y el monitoreo son componentes esenciales de cualquier estrategia de seguridad de Zero Trust. El mapa de dependencias de aplicaciones de Illumio le permite observar los flujos de tráfico entre aplicaciones y cargas de trabajo en centros de datos y plataformas en la nube en tiempo real, lo que ayuda a comprender las dependencias y la conectividad para que pueda segmentar adecuadamente.

Illumio recopila mucha información útil que las plataformas de monitoreo pueden aprovechar sin la sobrecarga, y a menudo el riesgo subestimado, de la inspección de la red. Por ejemplo, Illumio superpone datos de vulnerabilidad de terceros con el mapa de dependencia de aplicaciones para un enfoque basado en el riesgo para priorizar las decisiones de seguridad y parches, que, si observa el modelo de madurez de confianza cero de CISA, se trata en gran medida de lo que hace primero.

La integración de datos de vulnerabilidades y amenazas permite una visibilidad basada en el riesgo. Illumio transfiere datos de análisis de vulnerabilidades de su escáner favorito a nuestro motor de computación de políticas (PCE). Esto proporciona metadatos de vulnerabilidad sobre cada carga de trabajo que puede superponer con una vista de la conectividad de la carga de trabajo. A partir de esto, obtiene una exposición cuantitativa o puntaje de riesgo, lo que facilita la comprensión de cuánto riesgo generan las vulnerabilidades y qué aplicaciones se conectan a puertos vulnerables.

Por lo general, un escáner de vulnerabilidades no tiene idea de qué tan expuesta está una carga de trabajo. Pero eso es exactamente lo que tiene Illumio. Los dos hacen una combinación poderosa. Tomemos un ejemplo.

La vulnerabilidad Log4j permitió a los piratas informáticos tomar el control de millones de servidores, cerrándolos u obligándolos a arrojar malware debido a un código defectuoso ampliamente empleado. Log4j tuvo un puntaje CVSS (Common Vulnerability Scoring System) de 10.

Pero imaginemos que solo tiene una carga de trabajo que ejecuta Log4j y está enterrada en lo profundo de su centro de datos con pocas conexiones a otras cargas de trabajo. Mientras tanto, otra vulnerabilidad con un puntaje de 5 reside en 10 servidores que están altamente conectados.

Ahora, si solo observa los datos de su escáner de vulnerabilidades, concluirá que es mejor que parchee el servidor Log4j de inmediato. Pero cuando observa su exposición real, se da cuenta de que estos 10 servidores con vulnerabilidad 5, que están densamente conectados, son los más expuestos y deben ser parcheados primero.

Eso es lo que la visibilidad basada en el riesgo de Illumio le permite ver. La gestión de vulnerabilidades a menudo carece de priorización, e Illumio ayuda a priorizar las vulnerabilidades que están más expuestas y tienen más probabilidades de ser explotadas primero.

Poner en marcha un plan de segmentación de confianza cero con Illumio

Entonces, piense en esto en términos de lo que requiere el memorándum de la OMB. En 60 días (finales de marzo), las agencias deben tener un plan de implementación de la Arquitectura de Confianza Cero que detalle cómo lograrán los objetivos del memorándum. Esto incluye cómo presupuestarán los objetivos del plan que deben completar para fines del año fiscal 2024 y aquellos que deben completar en el año fiscal 2022 y el año fiscal 2023, una tarea desalentadora que se hace aún más ardua con las limitaciones de tiempo. La mejor manera es comenzar poco a poco y expandir durante tres años.

Una gran parte del plan de 60 días debe mostrar cómo su agencia puede detener el movimiento lateral de un adversario. Esto debería estar en la parte superior de la lista de prioridades. Antes de implementar la segmentación de Confianza cero, necesita un mapa de dependencia de aplicaciones y cargas de trabajo en tiempo real.

Tienes que ver lo que quieres segmentar. Por lo tanto, la visibilidad es fundamental, junto con el bloqueo de puertos abiertos innecesariamente. Puede lograr esto último con lo que Illumio llama un 'interruptor de contención', que en realidad es un microsegmento alrededor de un puerto en individuo. Illumio puede ingerir datos de vulnerabilidad para priorizar los puertos más riesgosos, lo que reduce el vector de ataque. Su agencia también puede presentar un plan para microsegmentar activos de alto valor (HVA) como aplicaciones críticas o cargas de trabajo.

Así es como podría ser un despliegue de tres años:

- Año fiscal 22: Obtenga visibilidad de la red, implemente conmutadores de contención con mapas de vulnerabilidad, HVA de microsegmentos e intégrelos con su SIEM

- Año fiscal 23: Ampliar los esfuerzos de segmentación para incluir áreas más grandes de la agencia (por ejemplo, separar la producción del desarrollo), integrar aún más con el SIEM, agregar límites de aplicación y expandir a redes clasificadas

- Año fiscal 24: Finalice la implementación de microsegmentación para redes no clasificadas/clasificadas, continúe con la aplicación específica de la aplicación e integre en nuevas compilaciones de servidores

Illumio Zero Trust Segmentation puede permitir cada uno de estos resultados. Y partes de una agencia pueden estar simultáneamente en diferentes lugares de la implementación durante el periodo de tres años. Illumio tiene flexibilidad y, debido a que está desacoplado de la arquitectura de red, puede escalar a un número ilimitado de cargas de trabajo bajo administración.

Illumio detiene el movimiento lateral de malware y ataques cibernéticos para que su agencia pueda cumplir su misión de manera más efectiva. Para más información:

- Contáctenos para hablar con nuestros expertos federales de Zero Trust.

- Visite nuestra página de soluciones federales para obtener más información sobre cómo Illumio ayuda a las agencias y comandos a crear una arquitectura de Zero Trust con visibilidad basada en riesgos y segmentación de Zero Trust.

.png)