Comprender los mandatos de cumplimiento de la UE: telecomunicaciones-5G y más allá

En la primera parte de este serial de blogs, hablé sobre el panorama del cumplimiento y cómo las diferentes industrias tienen sus propios mandatos de gobierno u orientación sobre ciberseguridad. A esto le siguió una publicación sobre regulación y controles de seguridad en el sector de Sistemas Críticos y Tecnología Operativa, un área en la que tuve experiencia directa. A partir de ahí, discutimos las regulaciones de servicios financieros presentes en la UE. Finalmente , GDPR y Cyber Essentials / Cyber Essentials Plus como un conjunto de pautas del NCSC (Centro Nacional de Seguridad Cibernética del Reino Unido) sobre ciberseguridad.

Hoy, me concentraré en un área de seguridad en rápido desarrollo: las telecomunicaciones y las plataformas de comunicación que construyen. 5G es el enfoque actual, por supuesto, pero la guía de seguridad y las leyes que se implementan hoy también preparan el escenario para el futuro más allá de 5G.

La industria de las telecomunicaciones

En los últimos años, hubo un cambio significativo en el enfoque dentro de la industria y el gobierno para observar las participaciones que tiene la seguridad débil en el negocio de las telecomunicaciones cada vez más importante. Parte de esto se refiere a participaciones de alto nivel del tipo de estado-nación. Por ejemplo, el uso de equipos de red de proveedores o países específicos en el "núcleo de paquetes", la plataforma base a través de la cual se enrutan las llamadas y los datos. Esto muestra la importancia que estas redes tienen para el futuro del mundo: cualquier compromiso potencial o puerta trasera que tenga el más mínimo potencial de existir tiene amplias ramificaciones.

Esto también conduce a un enfoque en los sistemas periféricos, las organizaciones y los proveedores. El NCSC en el Reino Unido, por ejemplo, se concentró primero en la cadena de suministro a la industria de las telecomunicaciones antes de pasar a la orientación y la ley sobre las propias redes 5G.

El Reporte de revisión de la cadena de suministro de telecomunicaciones del Reino Unido, publicado en julio de 2019 a partir de una revisión inicial en 2018, dice que "la amenaza cibernética más importante para el sector de las telecomunicaciones del Reino Unido proviene de los estados", pero también desaconseja la dependencia de un solo proveedor para todos los sistemas de soporte. Los riesgos de seguridad descritos incluyen:

- Dependencia nacional de cualquier proveedor, especialmente los considerados de alto riesgo;

- Fallas o vulnerabilidades en equipos de red;

- La amenaza de la "puerta trasera": la incorporación de funcionalidades malignas en los equipos de los proveedores; y

- Acceso administrativo del proveedor para proporcionar soporte de equipos o como parte de un contrato de servicios gestionados.

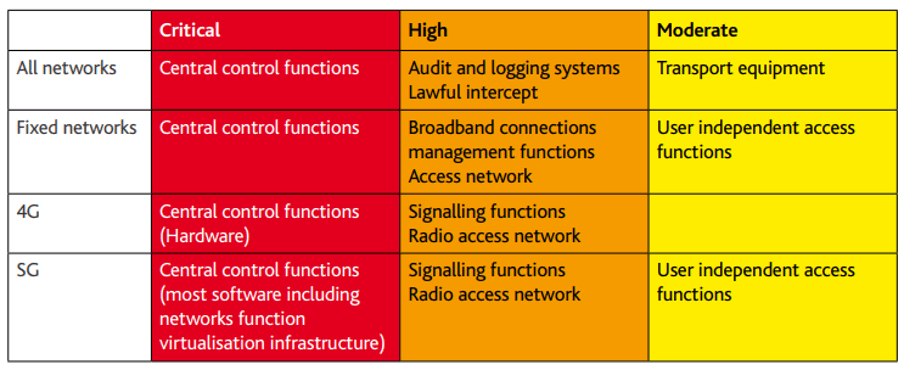

A continuación, el NCSC pasa a describir la sensibilidad de seguridad variable de los diferentes tipos y funciones de red:

Infraestructura 5G

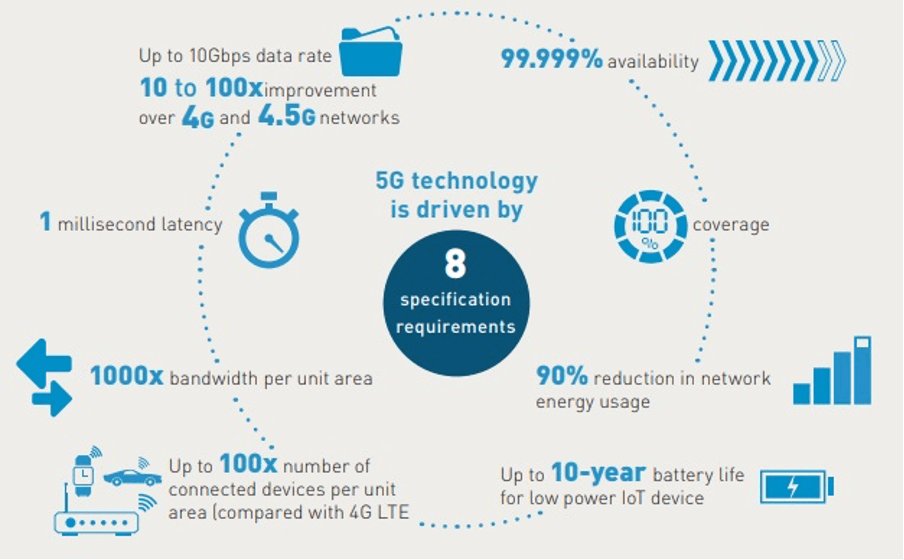

A medida que maduran las nuevas tecnologías de red como 5G, las formas en que conectamos dispositivos y gestionamos estos sistemas conectados cambian fundamentalmente. 5G es algo más que una mayor velocidad, con una latencia enormemente reducida, una confiabilidad y un tiempo de actividad enormemente mejorados, y hasta 100 veces la cantidad de dispositivos conectados para un área determinada. 5G permite el control directo de dispositivos IoT, el control remoto en tiempo real de tecnologías como drones sin los problemas de latencia asociados con tecnologías anteriores, comunicaciones de vehículo a vehículo y mucha menos dependencia de la conectividad tradicional por cable / wifi para sistemas críticos.

Los casos de uso que esto permite cambian significativamente el modelo de seguridad resultante.

5G incorpora un serial de mejoras de seguridad integradas, como las descritas por Ericsson aquí. Las mejoras incluyen el cifrado de extremo a extremo con IMSI (International Mobile Subscriber), también conocido como Identificador Permanente de Subscripción (SUPI) en el lenguaje 5G.

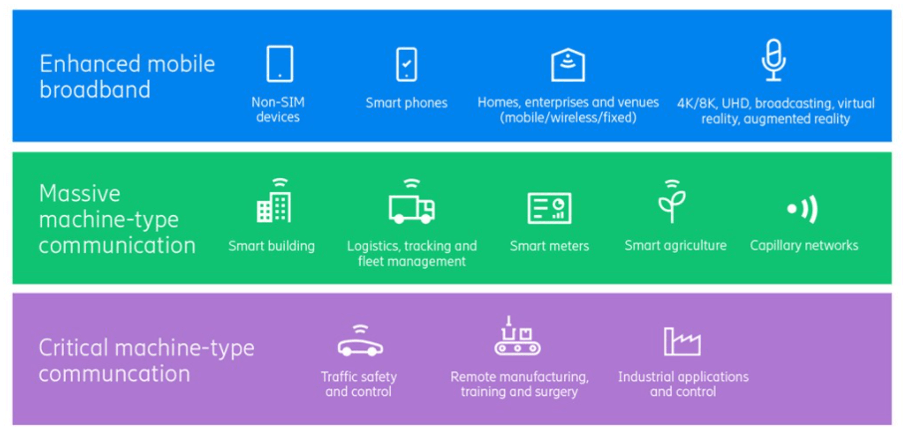

Sin embargo, 5G es más seguramente una "infraestructura crítica" que las redes de telecomunicaciones anteriores de datos específicos. El énfasis en la confiabilidad, el tiempo de actividad y el control de los sistemas críticos, como los de los automóvil, significa que 5G es una pieza de infraestructura básica requerida en lugar del uso más específico de entretenimiento / datos de 4G. Esto se describe claramente en el siguiente diagrama de Ericsson:

La sección de banda ancha móvil mejorada, incluida la conectividad de datos de teléfonos inteligentes, destaca los casos de uso 5G más obvios, pero debajo de eso ilustra una gran cantidad de comunicación de máquina a máquina.

En la parte inferior, vemos sistemas industriales críticos, seguridad vial, etc., todos empleando 5G para la comunicación directa en lugar de redes a medida para cada propósito.

Orientación, luego ley

Desde la revisión inicial de la cadena de suministro, el NCSC en el Reino Unido se movió primero para revisar la seguridad del sector de telecomunicaciones del Reino Unido.

Esto encontró que "la mayoría de los vectores de ataque de mayor puntaje encajaban en una de las siguientes cinco categorías:

- Explotación a través del plano de gestión de los operadores

- Explotación a través del plano de señalización internacional

- explotación de redes virtualizadas

- explotación a través de la cadena de suministro

- pérdida de la capacidad nacional para operar y cerciorar nuestras redes (dependencia)"

A partir de aquí, el rápido desarrollo fue el retiro del anterior Esquema de Garantía de Telecomunicaciones - CAS (T), y la redacción de la guía de Requisitos de Seguridad de Telecomunicaciones (TSR) con un mandato diferente.

Todavía está en borrador, pero se sabe que contiene requisitos específicos en las siguientes áreas:

- Comprender la superficie de ataque de los sistemas dentro del alcance

- Minimizar el impacto de un ataque, a través de la reducción de la conectividad y, por lo tanto, del movimiento lateral

- Fuerte segmentación de las áreas de gestión y core

Por último, vimos que los requisitos relacionados se convierten en una ley recién acuñada: el Proyecto de Ley de Seguridad de las Telecomunicaciones.

¡Es mucho que cubrir! Como se mencionó a lo largo de esta publicación, el desarrollo de estos nuevos conjuntos de orientaciones, leyes y revisiones se está llevando a cabo muy rápidamente: desde revisiones básicas hasta la ley real dentro de dos años en el Reino Unido.

En la Unión Europea en general, estamos trabajando a partir del artículo 13 bis de la Directiva 2009/140CE, mucho más antiguo, que forma parte del paquete de telecomunicaciones ENISA más amplio. Escrito en 2009, aún no tiene en cuenta los muchos casos de uso y escenarios adicionales en torno a 4G y 5G, aunque todavía incluye puntos (relativamente vagos) como:

«Los Estados miembros velarán por que las compañías suministradoras de redes públicas de comunicaciones o de servicios de comunicaciones electrónicas disponibles al público adopten las medidas técnicas y organizacionales adecuadas para gestionar adecuadamente los riesgos que suponen para la seguridad de las redes y los servicios. Teniendo en cuenta el estado de la técnica, estas medidas garantizarán un nivel de seguridad adecuado al riesgo presentado. En individuo, se tomarán medidas para prevenir y minimizar el impacto de los incidentes de seguridad en los usuarios y las redes interconectadas".

Podemos esperar ver actualizaciones significativas de esto para alinearlo con la orientación, como la del NCSC.

En conclusión

La rápida escalada de análisis, orientación y ley posterior que describe el proceso NCSC en el Reino Unido muestra la enorme superficie de ataque potencial y las participaciones que conlleva un cambio a las telecomunicaciones respaldadas por 5G, junto con los claros beneficios en muchas áreas de la vida. Vimos un número creciente de proyectos relacionados dentro de la industria como resultado de la rápida mejora y la orientación específica disponible.

En Illumio, participamos en varios proyectos de telecomunicaciones y ayudamos con los requisitos de visibilidad y segmentación que requieren estos entornos de infraestructura complejos y críticos.

Para conocer el enfoque de Illumio para la microsegmentación, consulte:

- Una descripción general rápida de Illumio Core: https:\/\/www.illumio.com\/resource-center\/video\/illumio-core

- Cómo funciona: https:\/\/www.illumio.com\/products\/core\/architecture

.png)