Comprender los mandatos de cumplimiento de la UE: tecnología operativa y sistemas críticos

En mi primera publicación sobre la comprensión de los mandatos de cumplimiento de la UE, hablé del panorama del cumplimiento en su conjunto, y de cómo los diferentes tipos y áreas de la industria tienen sus propios mandatos de gobierno u orientación sobre ciberseguridad. Hoy, me concentraré en las regulaciones y los controles de seguridad específicos de un sector realmente interesante: los sistemas críticos y la tecnología operativa.

Para mayor claridad, comencemos por definir algunos acrónimos de uso común:

- OT – Tecnología operativa (a diferencia de TI, Tecnología de la información)

- TI : tecnología de la información, los sistemas informáticos típicos y las redes con las que todos estamos familiarizados.

- ICS – Sistemas de Control Industrial

- SCADA – Control de supervisión y adquisición de datos

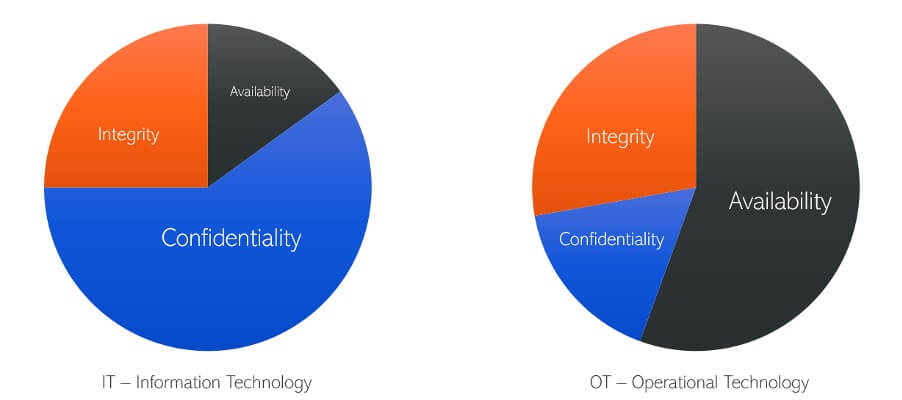

Es importante comprender las diferencias centrales entre la seguridad de OT y TI antes de sumergirnos en el cumplimiento que existe en la industria, ya que los requisitos fundamentales son bastante diferentes. Para aquellos que trabajan en el campo o con experiencia allí, probablemente todos vimos variaciones en el siguiente diagrama:

En un entorno de OT, la falla de un sistema o la inconsistencia en los datos puede tener un impacto físico real en el mundo. Por ejemplo, la avería de un sistema de seguridad o la detención de una línea de producción pueden conducir a resultados más dañinos físicamente que fallas similares en TI. Esto, por supuesto, significa que los propios sistemas (incluido el software) están construidos teniendo en cuenta la resiliencia y la redundancia, y los mandatos de cumplimiento pertinentes lo tienen en cuenta.

Dicho esto, veamos algunos de los tipos de cumplimiento que podrían aplicar y luego analicemos cómo la microsegmentación y el control juegan en ellos.

Los principales mandatos que vemos en la UE son:

- La Directiva de Seguridad de las Redes y de la Información, o NIS-D. Se trata de un conjunto de controles cibernéticos a escala de la UE, creado de forma centralizada con aportaciones de todos los Estados, pero con orientación y supervisión proporcionadas localmente país por país.

- LPM. Similar, pero más enfocado localmente, LPM es un mandato francés específico de OT o "ley de protección de infraestructura de información crítica". Esta fue en parte la base del NIS-D y contiene conceptos similares de un operador de servicio esencial. La diferencia con LPM es que es un mandato y, por lo tanto, los sistemas considerados "dentro del alcance" del mandato deben cumplir con la guía de seguridad de LPM. En Francia, esta ley se rige por ANSSI (Agencia Nacional de Seguridad de los Sistemas de Información), que también monitorear el NIS-D en la región.

Cómo se aplica la microsegmentación al cumplimiento del sistema de OT

Tanto el NIS-D como el LPM mencionan explícitamente algunas áreas clave.

Para LPM, las 20 categorías son:

- Políticas de aseguramiento de la información

- Acreditación de seguridad

- Mapeo de red

- Mantenimiento de la seguridad

- Registro

- Correlación y análisis de registros

- Detección

- Gestión de incidentes de seguridad

- Control de alertas de seguridad

- Gestión de crisis

- Identificación

- Autenticación

- Control de acceso y gestión de privilegios

- Control de acceso de administración

- Sistemas de administración

- Segregación en sistemas y redes

- Monitoreo y filtrado de tráfico

- Acceso remoto

- Configuración de sistemas

- Indicadores

Para el NIS-D, los estados miembros locales publican orientaciones específicas. En el Reino Unido, por ejemplo, esto lo maneja el NCSC (Centro Nacional de Seguridad Cibernética), con su Marco de Evaluación Cibernética (CAF). Para obtener más información sobre esto, consulte este seminario sitio web y lea este documento.

NIS-D tiene un número similar de áreas específicas relacionadas con la microsegmentación y la visibilidad del flujo de red:

- Proceso de gestión de riesgos: Su proceso organizacional garantiza que los riesgos de seguridad para las redes y los sistemas de información relevantes para los servicios esenciales se identifiquen, analicen, prioricen y gestionen.

- Seguridad de datos: Mantiene una comprensión actualizada de los enlaces de datos empleados para transmitir datos que son importantes para su servicio esencial

- Datos en tránsito: Ha identificado y protegido adecuadamente todos los enlaces de datos que transportan datos importantes para la capacidad del servicio esencial.

- Seguro por diseño: Sus redes y sistemas de información están segregados en zonas de seguridad adecuadas, p. ej. Los sistemas operativos para el servicio esencial están segregados en una zona altamente confiable y más segura.

- Diseño para la resiliencia: Los sistemas operativos de su servicio esencial están separados de otros sistemas comerciales y externos por medios técnicos y físicos apropiados, p. ej. Infraestructura de red y sistema separada con administración de usuarios independiente. Los servicios de Internet no son accesibles desde los sistemas operativos.

- Gestión de vulnerabilidades: Mantiene una comprensión actualizada de la exposición de su servicio esencial a vulnerabilidades conocidas públicamente.

- Monitoreo de seguridad: Además de los límites de la red, la cobertura de supervisión incluye la supervisión interna y basada en hosts.

Podemos ver que tanto para LPM como para NIS-D, Illumio puede ayudar.

Cómo alcanzar el cumplimiento normativo con la microsegmentación

Una vez entendidos los mandatos, ¿cómo se puede emplear la microsegmentación en el campo para cumplir con estos (y otros) controles? Aquí hay algunos ejemplos:

- Mapeo de dependencias de aplicaciones de los entornos OT y IT, incorporando críticamente el límite de TI / OT. Esto se puede lograr mediante la recopilación de datos a nivel de carga de trabajo o, más probablemente, la recopilación de flujos de la infraestructura de red en el lado de OT para proporcionar un mapa rico y de alta fidelidad.

- Segmentación ambiental de los entornos OT y IT, manteniendo los canales críticos de monitoreo, registro y control. La confianza cero como concepto de seguridad de red nunca fue más aplicable que en este escenario.

- Alertar sobre nuevos flujos/conexiones en el entorno OT desde TI o desde el propio entorno OT. Es importante monitorear el inicio de nuevas conexiones por dos razones: primero, OT tiende a ser un entorno más estático que el lado de TI más conversador y dinámico. En segundo lugar, ya sea deliberado (actividad maliciosa dirigida para obtener acceso a los sistemas ICS/SCADA) o accidental (un serial de compromisos de OT de alto perfil en realidad estuvieron más cerca del daño colateral por malware básico que logra acceder al lado crítico del sistema), el acceso exitoso y no autorizado al lado crítico de la red es fundamentalmente lo que evitan las soluciones de microsegmentación.

- Evaluación de vulnerabilidades contra la infraestructura de OT. Como podemos ver en el NIS-D, la gestión de vulnerabilidades es clave. Si bien Illumio, por ejemplo, no busca vulnerabilidades, las asigna a los flujos de agrupación y aplicaciones observados, mostrando rutas críticas y ayudando a priorizar la política de microsegmentación y la aplicación de parches.

El panorama en constante evolución

A medida que cambia la agilidad y el monitoreo de los sistemas críticos, están cada vez más conectados a redes y aplicaciones menos críticas y, a veces, incluso a Internet. ¡Una búsqueda rápida en el protocolo OT en shodan.io puede ser reveladora! Al mismo tiempo, el escrutinio sobre la conectividad y la seguridad de estos sistemas está aumentando, como debería. Esta yuxtaposición significa que la visibilidad se vuelve increíblemente importante, incluso antes de definir y mantener claramente las políticas de microsegmentación.

Mencionado en mi primera publicación, los diversos mandatos proporcionan un espectro de aplicación, desde leyes estrictas y obligatorias (en el caso de LPM), hasta una posición más orientativa en la actualidad, en el caso del NIS-D. Parte de la diferencia aquí se reduce a la madurez y la duración de la existencia.

Es en los casos más amplios y menos definidos cuando la interpretación de la guía se vuelve importante y, al igual que GDPR, el NIS-D tiene en cuenta la intención, así como la implementación técnica y la configuración específica.

En cualquier caso, creo que está claro que la visibilidad y segmentación de estos sistemas críticos cada vez más conectados es el control fundamental mediante el cual podemos protegerlos.

Estén atentos a mi próxima publicación, donde exploraré los mandatos de la industria financiera en la UE.

Y para obtener más información sobre Illumio ASP, consulte nuestra página de arquitectura de soluciones.

.png)