Serial Comprender los mandatos de cumplimiento de la UE: Servicios financieros

En la primera parte de este serial de blogs, hablé sobre el panorama del cumplimiento y cómo las diferentes industrias tienen sus propios mandatos de gobierno u orientación sobre ciberseguridad. A esto le siguió una publicación sobre regulación y controles de seguridad en el sector de Sistemas Críticos y Tecnología Operativa, un área en la que tuve experiencia directa y que me fascina a medida que la ciberseguridad se desarrolla allí.

Pasando (de alguna manera) al tipo de industria opuesta, aquí ampliaré algunos de los mandatos específicos de la UE y Europa que se aplican a las instituciones financieras y los bancos. Si bien tenemos mandatos globales con respecto a SWIFT CSP y PCI-DSS cubiertos en profundidad en otra parte, siguiendo el tema de este serial, me concentraré en los controles y la orientación que se aplican específicamente a la UE. Para muchos, la influencia de estos mandatos da forma a algunos de los proyectos de seguridad informática más grandes de Europa.

Como antes, primero definamos algunos acrónimos:

- FMI – Infraestructuras del Mercado Financiero. Estos son los sistemas que sustentan el proceso bancario en sí.

- CPMI – Comité de Pagos e Infraestructuras de Mercado. El CPMI es un organismo internacional que hace recomendaciones que promueven la seguridad de los sistemas de pago, compensación y liquidación, y que proporciona supervisión.

- IOSCO – Organización Internacional de Comisiones de Valores. Este es el organismo que regula los mercados globales de valores y futuros.

- BCE – Banco Central Europeo. El banco central de los 19 países de la UE que adoptaron el euro como moneda común.

- SIPS : sistemas de pago de importancia sistémica. Entraré en detalles específicamente sobre esto a continuación, pero basta con decir que esto incluye una lista corta de sistemas de pago troncales internacionales empleados por la mayoría de los bancos.

Antes de continuar, profundicemos en SIPS por un momento. Los SIPS son sistemas de pago importantes que generalmente tienen participaciones en todo el país en caso de que fallen. En el caso de los que se definen aquí, tienen al menos un alcance a nivel europeo en comparación con los países individuales, y en muchos casos son globales en su alcance y uso.

Los sistemas principales que están bajo la guía relevante son TARGET2, EURO1 y STEP2-T. De conformidad con el Reglamento SIPS, el BCE es responsable de monitorear estos tres sistemas. Además, el BCE y el Nationale Bank van België/Banque Nationale de Belgique son responsables de monitorear el sistema de gestión de compensación Mastercard SIPS, y el Banque de France es responsable de monitorear CORE(FR).

Como ejemplo global, el Sistema de la Reservación Federal de EE. UU. aceptó la responsabilidad principal de supervisión del sistema CLS, liderando un marco de supervisión cooperativa en el que participa el BCE, junto con los bancos centrales nacionales del G10. Dentro del Eurosistema, el BCE es el principal responsable de la liquidación de los pagos denominados en euros por parte de CLS, en estrecha cooperación con otros bancos centrales del Eurosistema.

Principios básicos para sistemas de pago de importancia sistémica

Para ser clasificado como SIPS, un sistema debe seguir las siguientes pautas. A veces se les conoce como los "10 mandamientos" en los círculos bancarios:

- Una base jurídica bien fundamentada.

- Normas y procedimientos que permitan a los participantes tener una comprensión clara del impacto del sistema en cada uno de los riesgos financieros en los que incurren al participar en él.

- Procedimientos claramente definidos para la gestión de los riesgos de crédito y los riesgos de liquidez, que especifiquen las responsabilidades respectivas del gestor del sistema y de los participantes y que ofrezcan incentivos adecuados para gestionar y contener dichos riesgos.

- Liquidación final inmediata el día del valor, preferiblemente durante el día y como mínimo al final del día.

- Cuando se produzca una compensación multilateral, debe ser, como mínimo, capaz de garantizar la finalización oportuna de las liquidaciones diarias en caso de que el participante con la obligación de liquidación individual más importante no pueda liquidar.

- Los activos empleados para la liquidación deben ser preferiblemente un crédito al banco central; cuando se empleen otros activos, deben conllevar poco o ningún riesgo de crédito y poco o ningún riesgo de liquidez.

- Un alto grado de seguridad y fiabilidad operativa, y medidas de contingencia para completar oportunamente el procesamiento diario.

- Práctico para sus usuarios y eficiente para la economía.

- Criterios de participación objetivos y divulgados públicamente, que permitan un acceso justo y abierto.

- Acuerdos de gobernanza que sean efectivos, responsables y transparentes.

Destaqué la séptima entrada de la lista, ya que esta es la parte que fluye hacia la guía circundante sobre ciberseguridad en la que nos centraremos.

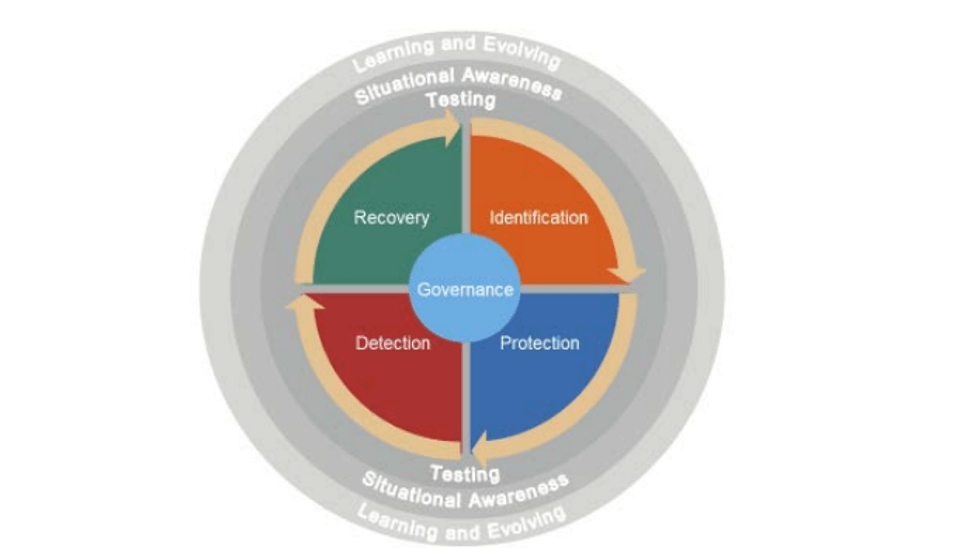

Para ayudar a proporcionar instrucciones sobre cómo proteger estos SIPS, en 2016 el CPMI junto con IOSCO elaboraron la Guía sobre resiliencia cibernética para infraestructuras del mercado financiero (Guía). Contiene una guía detallada sobre cómo cerciorar sistemas de esta magnitud e impacto, y define un serial de áreas clave de enfoque, junto con estrategias de medición.

Por ejemplo, algunas de las secciones de seguridad de alto nivel incluyen:

Identificación: Esto se refiere a la capacidad de una organización para determinar qué sistemas necesitan protección en primer lugar. Esto incluye funciones comerciales, procesos, activos e información. La identificación correcta permite priorizar los próximos esfuerzos.

La clave para las mejoras en esta área es la rápida identificación de los sistemas de alto valor y las dependencias que establecieron. En la gran mayoría de los casos, estos sistemas ya existen como entornos complejos y abandonados donde se necesita un trabajo significativo para identificar todas las dependencias y rutas críticas.

Protección: Una vez identificado, cómo implementar controles efectivos con el objetivo de proteger los sistemas críticos de ataques cibernéticos y compromisos.

Para mí, Zero Trust juega un papel clave aquí. Al adoptar lo más cerca posible de una arquitectura de denegación predeterminada, la protección es inherente y se reduce el alcance del ataque. Además, el radio de explosión de cualquier compromiso exitoso es inherentemente menor.

Detección: Siendo pragmático, describe los métodos de detección, la contención y las tácticas de mitigación que deben usar en caso de un ataque exitoso contra un sistema dentro del alcance.

Conectado directamente a las piezas de identificación y protección, la detección de un ataque es mucho más sencilla si ya establecimos un comportamiento normal y establecimos una configuración de denegación predeterminada a través de la red, las aplicaciones y el acceso de los usuarios.

Pruebas: como apéndice, la sección de pruebas incluye la mejor manera de preparar y probar los sistemas involucrados en las tres secciones anteriores y configurarlos de manera resistente a través de la certificación repetida para resistir ataques.

He escrito anteriormente sobre el mapeo de estas secciones empleando Illumio para ayudar a identificar aplicaciones y flujos críticos, proteger de ataques en virtud de una arquitectura de políticas de Confianza cero, detectar cambios en el comportamiento de las aplicaciones y, por último, ayudar a las organizaciones en el ámbito de la guía a dar fe de una configuración segura.

Como un avance extremadamente útil además del trabajo original, en 2018 el propio BCE publicó una adición titulada Expectativas de supervisión de la ciberresiliencia para las infraestructuras de los mercados financieros (CROE), que ofrece orientación adicional sobre los pasos para implementar las recomendaciones, mapeando los conceptos más abstractos con ejemplos tecnológicos claros del mundo real y, por último, proporcionando expectativas definidas en términos de cómo se podría medir el éxito de un FMI.

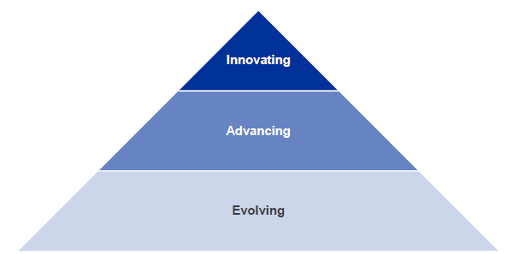

El CROE fomenta la comunicación entre FMI para ayudar a mejorar la seguridad en todos los institutos, y aún se refiere a los tres niveles de medición descritos en el documento original de 2016, a saber:

Evolución: Las capacidades esenciales se establecen, evolucionan y se mantienen en todo el FMI para identificar, gestionar y mitigar los riesgos cibernéticos, en consonancia con la estrategia y el marco de Resiliencia Cibernética aprobados por la Junta. Se monitorear y gestiona el rendimiento de las prácticas.

Avanzando: Además de cumplir con los requisitos del nivel en evolución, las prácticas en este nivel implican la implementación de herramientas más avanzadas (por ejemplo, tecnología avanzada y herramientas de gestión de riesgos) que están integradas en todas las líneas de negocio del FMI y se mejoraron con el tiempo para gestionar de manera proactiva los riesgos cibernéticos planteados al FMI.

Innovando: Además de cumplir con los requisitos de los niveles en evolución y avance, las capacidades en todo el FMI se mejoran según sea necesario dentro del panorama de amenazas cibernéticas en rápida evolución, con el fin de fortalecer la resiliencia cibernética del FMI y su ecosistema y colaborando de manera proactiva con sus partes interesadas externas. Este nivel implica impulsar la innovación en personas, procesos y tecnología para que el FMI y el ecosistema en general gestionen los riesgos cibernéticos y mejoren la resiliencia cibernética. Esto puede requerir el desarrollo de nuevos controles y herramientas o la creación de nuevos grupos de intercambio de información.

En resumen

Tanto los documentos como mi experiencia hablando con los equipos responsables muestran que la comprensión sobre el impacto de estos sistemas en la vida cotidiana (es decir, el potencial de efectos catastróficos en el país e incluso globales si el sistema se ve comprometido) está aumentando significativamente. Me parece revelador que estos desarrollos sean todavía muy recientes, y la implementación de la guía está potencialmente comenzando. Dicho esto, y como se mencionó en la primera parte de este artículo, vi de primera mano la forma en que estas pautas están dando forma a proyectos de seguridad y TI de TI de alto nivel de una década: determinar los tipos de sistemas implementados, su mapeo a las áreas medibles clave de los documentos y la forma en que se diseñan y diseñan los sistemas en sí.

En Illumio, nos enfocamos en tres áreas clave que se asignan directamente a ambos documentos, a saber, la identificación por medio de nuestro mapeo de dependencias de aplicaciones. Esto brinda a las organizaciones la capacidad de trabajar con mapas en tiempo real de sus sistemas y aplicaciones críticos, y establecer las dependencias normales y los flujos de aplicaciones entre ellos. También permite el alcance preciso de los límites requeridos para la siguiente sección: Protección.

La plataforma Illumio es inherentemente Zero Trust en su naturaleza. Se puede definir una política que permita solo los flujos de aplicación necesarios, lo que limita enormemente las posibles rutas de compromiso y el movimiento lateral. La combinación de la asignación y la configuración de políticas permite la fácil detección de amenazas, el tercer pilar clave, a través de la aparición de nuevas rutas de comunicación intentadas, un cambio en el comportamiento de la carga de trabajo de la aplicación y la capacidad de poner en cuarentena de forma rápida y segura las cargas de trabajo comprometidas.

Para obtener más información sobre cómo Illumio protege a las organizaciones de servicios financieros, consulte esta página de soluciones. Y unir a mí la próxima vez para reflexionar sobre algunos de los otros mandatos en toda la UE, como GDPR y TSR.

.png)