Reenfoque en la resiliencia cibernética: 3 mejores prácticas para mejorar su resiliencia cibernética

Al cerrar nuestro serial del Mes de Concientización sobre la Ciberseguridad, dirigimos nuestra atención a la resiliencia cibernética y lo que puede hacer en la desafortunada situación de que se detecte una violación activa en su red.

La mejora de la resiliencia cibernética implica:

- Anticipar las acciones que tomaría un atacante.

- Las capacidades de respuesta que a una organización más le gustaría tener bajo esos ataques.

- Cerciorar de que esas capacidades estén en su lugar, capacitadas y operativamente listas para un momento de necesidad.

El objetivo es pasar de reactivo a resistente durante un ataque de ransomware u otra infracción. Pero antes de que eso pueda suceder, necesita saber cómo funcionan las infracciones y las cualidades que las hacen exitosas.

Escuche a Nathanael Iversen, evangelista jefe de Illumio, sobre por qué es tan importante desarrollar la resiliencia cibernética para su organización:

Siga leyendo las 3 mejores prácticas para mejorar la resiliencia cibernética.

Cómo funcionan los ataques de ransomware

Casi todos los ataques exitosos siguen este patrón:

- Error en la detección. A pesar de todos los escáneres, heurísticas, algoritmos y soluciones impulsadas por IA para encontrar la aguja en el pajar, los atacantes aún encuentran el éxito. Y cuando pueden violar el perímetro de la red o la computadora portátil de un usuario sin ser detectados, tienen la capacidad de ir despacio, tomar su tiempo y aprender silenciosamente cómo expandir su huella. Instalar ransomware o malware no es el primer paso, sino el último.

- La brecha se extiende. Una vez que el acceso confiable a una sola máquina es estable, los atacantes comienzan a explorar, acechar y aprender tan silenciosa y pacientemente como necesitan para evitar la detección. Lamentablemente, las redes planas sin segmentación están indefensas contra este movimiento.

- Los activos críticos se ven comprometidos. Es raro que los atacantes comprometan inmediatamente los sistemas críticos. A menudo, comienzan en los escritorios de los usuarios o en los sistemas de tecnología operativa (OT). Luego, filtran gradualmente de 10 a 20 sistemas antes de encontrar su camino hacia bases de datos, aplicaciones o servicios críticos. Una vez allí, pueden filtrar datos, posiblemente violando los marcos regulatorios. Como insulto final, el malware bloquea los sistemas e incluso puede exigir un rescate.

A partir de esta descripción simplificada pero precisa, aprendemos las cualidades clave que hacen que un ataque tenga éxito.

Los ataques de ransomware son oportunistas y viven de lo que ofrece la tierra.

Un ataque inicial proporciona el primer punto de acceso a la red: un exploit conocido, un exploit de día cero, un mensaje de phishing de ingeniería social o simplemente conectar una computadora portátil a un puerto Ethernet. El análisis enumera los hosts, los puertos abiertos y los servicios en ejecución: la superficie expuesta a ataques disponible.

El acceso se obtiene empleando cualquier cosa, como exploits, credenciales robadas, confianza existente: los vectores de ataque oportunistas.

La "carga útil" del ransomware se ejecuta mientras lo anterior se repite para mantener el acceso y continuar la propagación: un ataque de movimiento lateral.

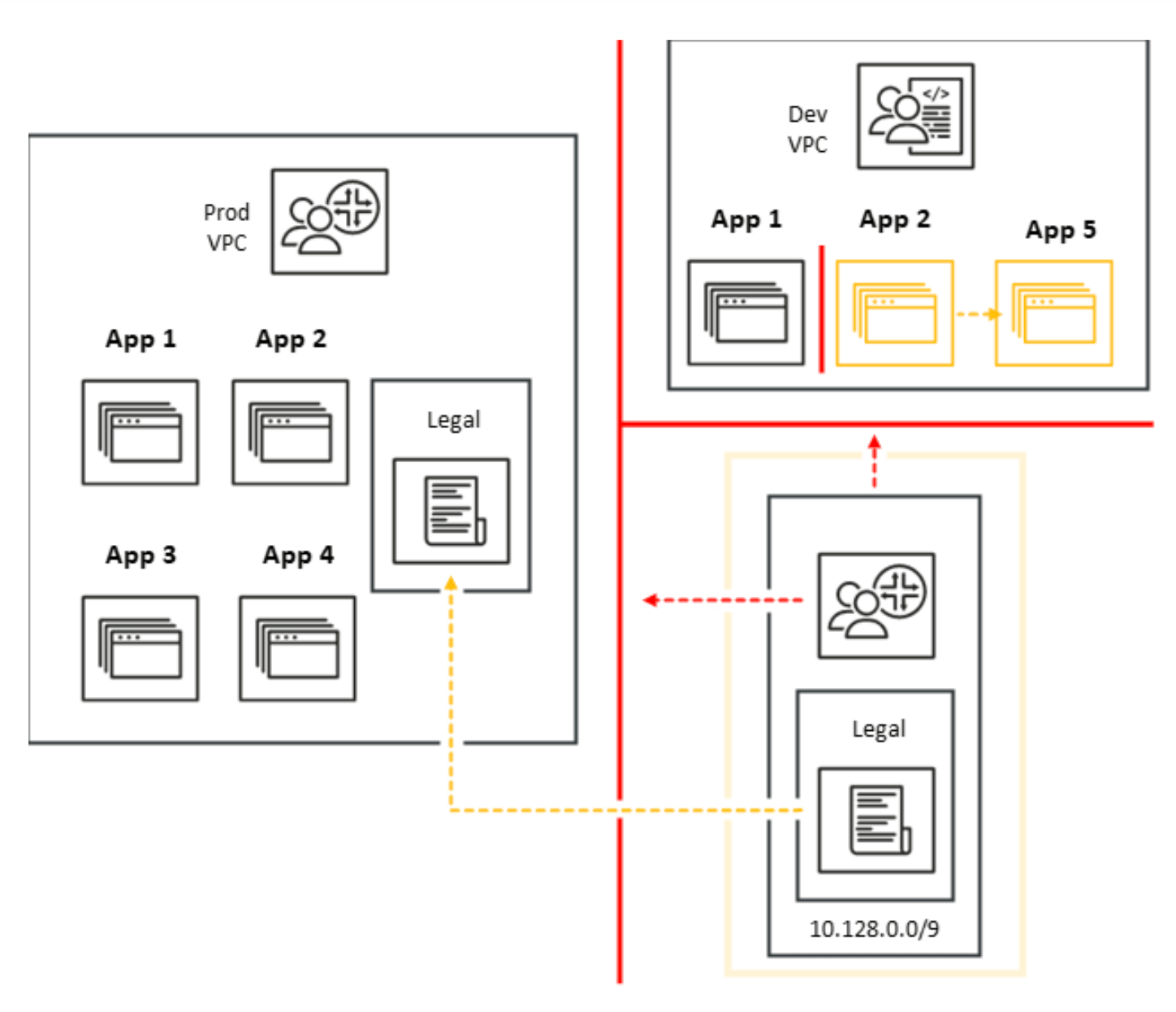

Podemos resumir esto de manera simple: las infracciones deben mover, lasegmentación de confianza cero no las permite.

3 mejores prácticas para mejorar tu Resiliencia Cibernética

¿Cómo puede mantener resistente frente a un atacante desconocido que probablemente esté empleando una colección desconocida de herramientas de explotación? Aquí hay 3 mejores prácticas para usar.

Implemente estrategias de contención de ransomware proactivas y reactivas

Si le dijeran que se sospechaba o descubría una violación en un pequeño puñado de computadoras portátiles de los usuarios, inmediatamente querría hacer dos cosas: aislar los sistemas contaminados y colocar barreras adicionales para mantener seguros los sistemas críticos.

Esto debería informar las cosas que hace antes de una infracción.

Antes de que ocurra una infracción, tiene la oportunidad de:

- Reforzar la segmentación en torno al acceso administrativo.

- Cerciorar de que la visibilidad basada en el riesgo cubra todo el entorno para que pueda

- Descubra y realice un seguimiento de cualquier puerto o protocolo en el entorno informático.

- Preposicionar políticas de segmentación estrictamente restrictivas y reactivas.

Es posible que no active estas políticas día a día, pero ¿qué entornos le gustaría cerrar en un instante si un ataque estuviera activo? Esas son las políticas reactivas que su equipo de seguridad debe crear y capacitar para implementar con anticipación.

Cierre de forma proactiva los puertos innecesarios, riesgosos y de los que normalmente se abusa

Los puertos altamente conectados concentran el riesgo porque normalmente se comunican con la mayoría o la totalidad de un entorno determinado. Esto significa que todo el entorno los está escuchando y debe proteger del intento de un pirata informático de propagar de un entorno a otro.

Los puertos punto a punto son riesgosos porque están escritos para funcionar desde cualquier máquina a cualquier máquina. El problema es que nadie quiere que funcionen universalmente: algunos de los vectores de ransomware más populares usan estos puertos. De hecho, el 70 por ciento de todos los ataques de ransomware emplean el protocolo de escritorio remoto (RDP) para violar una red.

Los puertos conocidos son problemáticos. Tienen una larga historia con muchas vulnerabilidades publicadas y bien conocidas en su contra. Y a menudo están activados de forma predeterminada, incluso si no están diseñados para su uso. Cerrarlos inmediatamente reduce la superficie de ataque.

La segmentación de confianza cero puede controlar los puertos de riesgo en cuestión de horas, reduciendo radicalmente el riesgo de que se propague una infracción.

Aísle las aplicaciones de alto valor no afectadas y/o los sistemas infectados

Los atacantes quieren acceder a activos de alto valor porque la mayoría de los sistemas de los usuarios no tienen suficientes datos para montar una demanda exitosa de ransomware.

Ya debería conocer los sistemas y datos más importantes de su entorno, así que ¿por qué no poner una barrera estrecha alrededor de cada una de esas aplicaciones, haciendo casi imposible que un pirata informático se mueva lateralmente hacia ellas?

Este es un proyecto de bajo esfuerzo y alta recompensa que cualquier organización puede hacer en unas pocas semanas con Zero Trust Segmentation.

La segmentación de confianza cero crea resiliencia cibernética

Zero Trust Segmentation aplica el principio de acceso con privilegios mínimos a la segmentación en la nube, los dispositivos de usuario y los activos del centro de datos. Al responder a un incidente, la capacidad más esencial es bloquear rápidamente la comunicación de red en cualquier puerto de una aplicación, entorno, ubicación o toda la red global.

Esta capacidad fundamental proporciona control para contener infracciones, establecer zonas limpias y contaminadas, y permite que el equipo se mueva con confianza para restaurar los sistemas y colocarlos en la zona "limpia". Sin él, el juego de "golpear al topo" continúa durante meses.

Las infracciones dependen de los puertos de red abiertos para mover. Pero la segmentación de confianza cero es la solución más poderosa disponible para evitar que se propaguen las infracciones.

Comience a construir una resiliencia cibernética más estable ahora

El puerto que no está abierto no puede llevar un intento de infracción.

Esto significa que cada vez que endurece su política de segmentación, está efectivamente:

- Reducir el tamaño de la red operativa.

- Eliminación de rutas para el descubrimiento, el movimiento lateral y la propagación de malware.

Mejorar su control sobre la conectividad es una de las capacidades más importantes que necesita para construir una resiliencia cibernética más estable. Una implementación de segmentación de confianza cero informada sobre el riesgo puede mejorar radicalmente la resiliencia cibernética en menos tiempo de lo que piensa.

El Mes de Concientización sobre Ciberseguridad de este año brindó la oportunidad de reflexionar, reenfocar y planear formas de mejorar su postura de seguridad. Gracias por acompañarnos.

.png)

.webp)