¿Construyendo resiliencia cibernética? Emplee el marco MITRE ATT&CK como su estrella polar

Este blog se centrará en la resiliencia y detección cibernéticas. La resiliencia cibernética puede estar en muchas áreas, pero este serial de blogs se centrará en técnicas y tácticas para ayudar a su organización a detener una violación activa, así como en aprender qué implementar para detectar la violación lo más rápido posible. Discutiré cómo se empleará Illumio Zero Trust Segmentation tanto para la detección como para la protección.

Comencemos por el principio de cómo podemos lograr esto con Illumio y empleando los conjuntos de herramientas existentes que pueda tener en su organización. Con las herramientas adecuadas, puede estar listo para prevenir, detectar y responder.

¡Cierre la puerta principal!: Cerciore sus activos críticos

Para empezar, hablemos de un ejemplo del mundo real.

Todos tienen algo muy especial para ellos en su casa. Esto podría ser una reliquia familiar, una pieza de joyería o algunos lingotes de oro, si tienes suerte. Para este ejemplo, los llamaremos 'Activos "críticos". Estos artículos especiales siempre están en tu mente; necesita ser protegido a toda costa.

¿Qué hacemos tradicionalmente para proteger nuestros activos críticos?

Nuestras casas tienen paredes, ventanas y una puerta para proteger de la lluvia, el viento y los animales. Si pensamos en esto en un porcentaje, digamos que esto mantiene alejado alrededor del 50 por ciento del riesgo para sus activos críticos.

Es bueno tener las puertas y ventanas, pero aún se pueden abrir en cualquier momento: les agregamos cerraduras para mantener fuera el siguiente 10 por ciento del riesgo. Ahora estamos obteniendo un perímetro más seguro, pero como todo, ¡podemos mejorarlo!

A continuación, necesitamos ver quién está fuera de nuestra casa, si se acercan sigilosamente a la puerta o ventana por la noche. Pusimos algo de iluminación con sensores de movimiento para que se activen cuando detecten movimiento. Ahora estamos obteniendo otro 2 por ciento más de protección, y de manera lenta pero segura, lo estamos logrando.

Pero no podemos estar despiertos toda la noche esperando que se enciendan las luces. Queremos que nos notifiquen y lo registremos cuando suceda. Vamos a Internet, unos pocos clics más tarde, y al día siguiente aparece un nuevo sistema de cámara con grabación activada por movimiento, una cámara de video de timbre y sensores de puertas y ventanas. Ahora tenemos una cobertura de hasta el 70 por ciento.

El perímetro de su hogar es cada vez más difícil de violar, por lo que asume que sus activos críticos están protegidos de manera segura.

Pero cuando regresa a casa un día y descubre que la puerta trasera se dejó abierta por accidente, entra en pánico de que se llevaron sus activos críticos. Esta vez, afortunadamente, no pasó nada. Uf, seguro esta vez, pero te hace pensar. Si alguien encontró la puerta trasera de su casa abierta, ¿podría haber llevado sus activos críticos? Te das cuenta de que proteger tu casa contra una brecha aún no está terminado.

Si sus activos críticos solo están protegidos en un 70 por ciento, ¿cómo puede proteger completamente su hogar de una violación? Déjame ser el primero en reventar tu burbuja: no lo harás y no puedes. Las infracciones son inevitables.

Para preparar para cuando ocurra una infracción, debe segmentar sus activos críticos del resto de la casa. Esto cerciora que cuando una parte de su casa sea violada, pueda cerrar la puerta a sus activos críticos y cerciorar de que el mal actor no pueda llegar a ellos.

A estas alturas, es de esperar que comenzó a ver similitudes entre el ejemplo anterior y la estrategia de ciberseguridad de su organización. Veremos cómo estos pasos se relacionan con las mejores prácticas de seguridad normales que todos deberían seguir para la resiliencia y detección cibernéticas.

Uso del marco MITRE ATT&CK para desarrollar la resiliencia cibernética

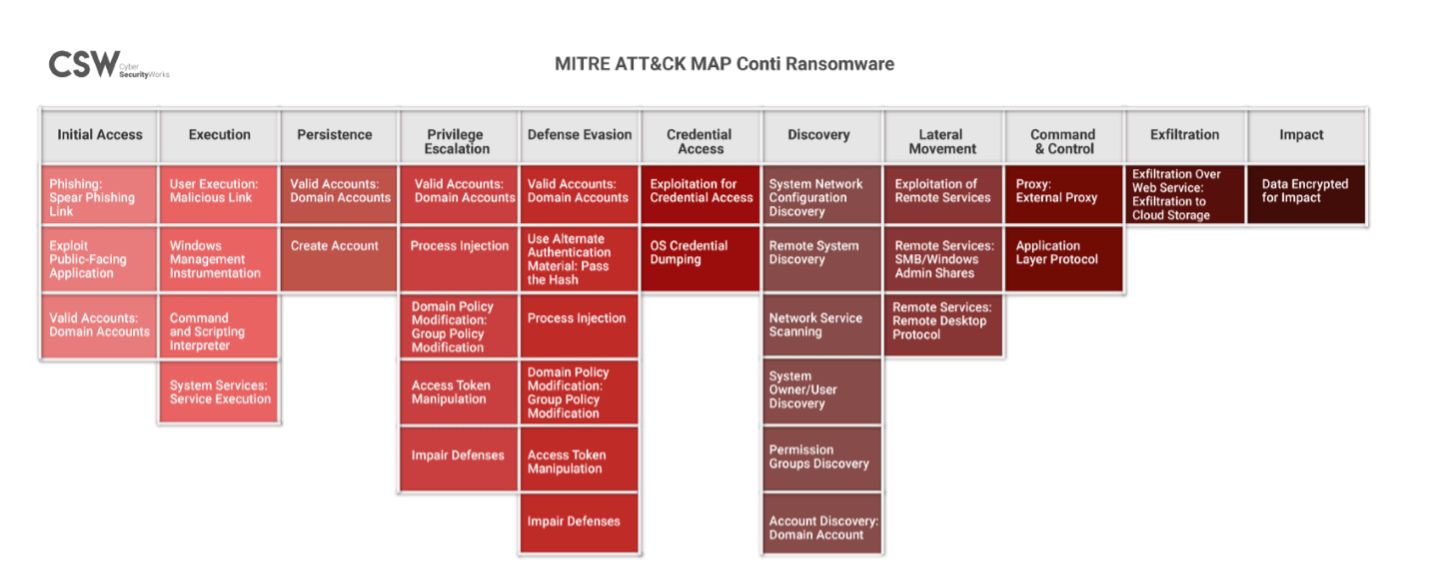

La publicación de Paul hacía referencia al marco MITRE ATT&CK y por una buena razón. Es un plan de cómo piensan los atacantes, qué pasos tomarán para llegar a sus activos críticos y cómo detenerlos durante cada fase.

Los equipos de seguridad pueden usar este marco para aprender a proteger su organización de los patrones de ataque que usan los malos actores.

Los ataques que llegan al extremo derecho del marco a continuación (Exfiltración e Impacto) generalmente muestran una organización en una etapa temprana de su madurez de seguridad.

Si un atacante está llegando a la fase de exfiltración, su organización tiene una mentalidad reactiva a las brechas de seguridad. Es probable que espere que sus herramientas EDR por sí solas puedan detener una violación cuando ocurre, pero las infracciones rara vez funcionan de esa manera.

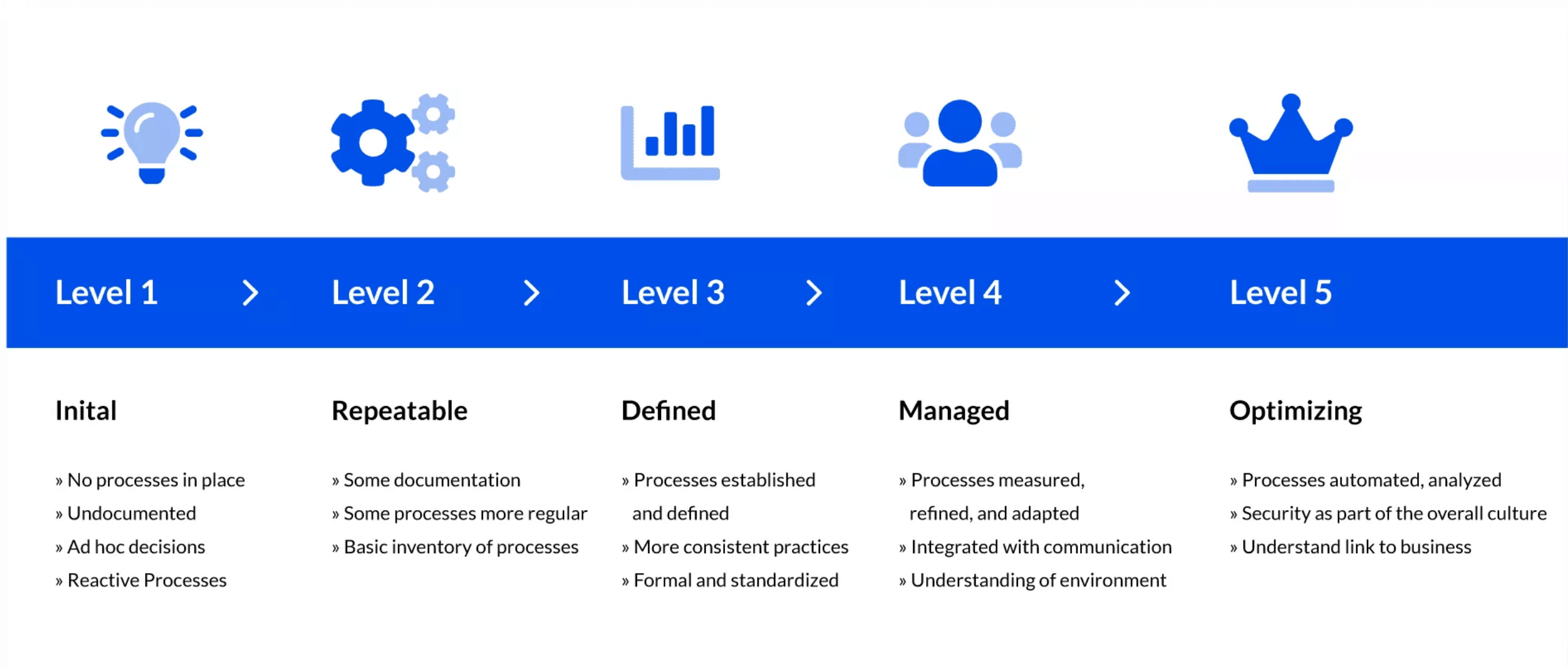

¿En qué nivel se encuentra la madurez de seguridad de su organización? Imagen de CISOSHARE.

Cuando se produce una infracción, el objetivo debe ser detenerla lo antes posible, y la segmentación de confianza cero puede ayudar a retomar donde terminan las herramientas EDR.

De hecho, según la firma de seguridad ofensiva Bishop Fox, la combinación de detección y respuesta con Illumio redujo radicalmente la propagación de un atacante mientras detectaba 4 veces más rápido.

¿A dónde vamos ahora? Mejorar la madurez de seguridad de su organización

En este serial, responderemos al serial de Paul y comenzaremos a describir los pasos para mejorar la madurez de seguridad de su organización con la ayuda de las mejores prácticas de ciberseguridad y la segmentación de confianza cero de Illumio. Si bien los piratas informáticos siempre están evolucionando y cambiando la forma en que atacan, estas tácticas de equipo azul pueden ayudarlo a resistir la prueba del tiempo.

Antes de la próxima publicación de blog, piense cuál podría ser el primer paso para mejorar la resiliencia cibernética de su organización y tome algunas notas mentales sobre el estado de seguridad actual de su organización. Puede consultarlos a medida que avanzamos para ver cómo se comparan.

Siga leyendo el próximo mes para aprender cómo evitar que las infracciones se propaguen a través de su red lo más rápido posible.

¿Desea obtener más información sobre la segmentación de Illumio Zero Trust? Contáctenos hoy para una consulta y demostración.

.png)