5 prácticas que debe adoptar ahora para la madurez de la seguridad en la nube

Los modelos en la nube son cada vez más populares. Pero para una estrategia exitosa de adopción de la nube, las organizaciones deben tener en cuenta los procesos y las herramientas que son compatibles con la nube.

No existe una solución única para todos. En cambio, las organizaciones deben ser conscientes de los cambios que deben realizar para seguir siendo competitivas en el mercado.

Obtenga información sobre los 4 pasos para crear un plan de migración a la nube aquí.

La modernización de las aplicaciones es inevitable con la madurez de la nube, lo que lleva a las organizaciones a adoptar operaciones nativas de la nube para aprovechar al máximo los beneficios de la velocidad, elasticidad y escalabilidad de las nubes. Es por eso que adoptar un nuevo modelo con procesos antiguos no funcionará.

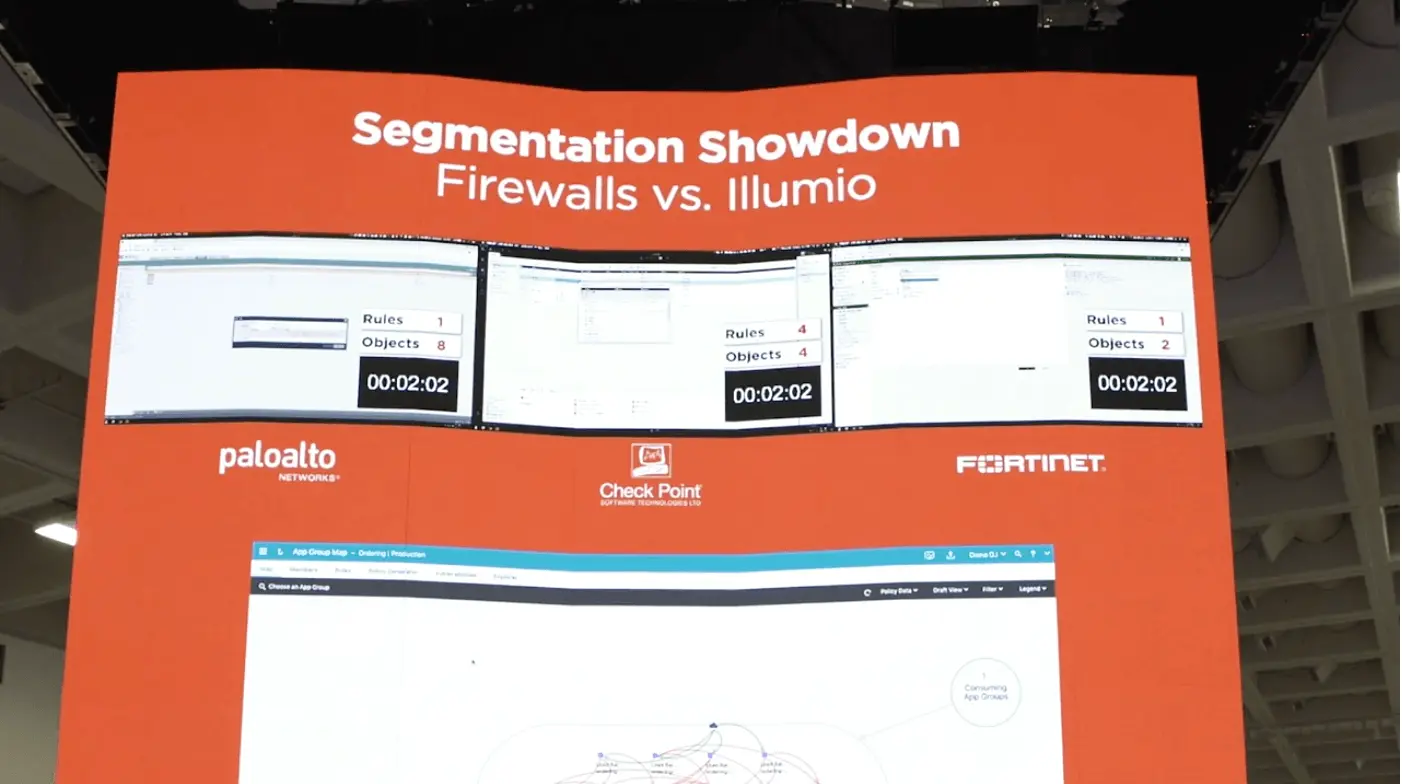

Obtenga más información de mi entrevista con Jeff Stauffer, ingeniero técnico sénior de productos en Illumio:

Madurez de la seguridad en la nube: 5 componentes clave

Operar en arquitectura y servicios nativos de la nube requiere operaciones de seguridad compatibles para evolucionar desde una perspectiva técnica y operativa.

Según Gartner, "las operaciones de seguridad nativas de la nube evolucionarán hacia un modelo de responsabilidad compartida federado con centros de gravedad y propiedad cambiantes".

Esto significa que las organizaciones que se trasladan a la nube deben eliminar los procesos antiguos y tradicionales que alguna vez fueron propiedad de un solo equipo u ocuparon un lugar en el ciclo de desarrollo. Ahora, los procesos modernos de seguridad en la nube requieren un soporte integrado y multifuncional, lo que requiere nuevas prácticas de seguridad.

Descubra por qué los enfoques de seguridad tradicionales no funcionan en la nube aquí.

Estas son las 5 cosas que necesita para madurar en su viaje a la nube.

1. Desplazar a la izquierda

Este proceso implica mover la seguridad del final del ciclo de desarrollo a una etapa más temprana del ciclo. La propiedad de la seguridad en la nube debe cambiar para incorporar políticas en el desarrollo de la aplicación, en lugar de luego de la producción.

El objetivo es reducir las vulnerabilidades y los errores cerciorar de que se detecten desde el principio y puedan abordar rápidamente antes de que se conviertan en problemas más graves en el futuro. Esto también ayudará a las organizaciones a ahorrar tiempo y dinero, ya que no tendrán que gastar recursos en solucionar problemas después de que ya se implementaron.

El modelo de desplazamiento a la izquierda ajusta los procesos de seguridad al propietario más lógico en función de los flujos de trabajo de DevSecOps.

2. Descentralización de TI

La descentralización de TI significa transferir el control sobre los activos de TI de un departamento de TI centralizado a departamentos individuales o unidades de negocio dentro de una organización.

Esto permite a las personas o equipos más cercanos a la acción tomar decisiones sobre su propia pila de tecnología sin tener que pasar por un largo proceso de aprobación cada vez que algo necesita cambiar o actualizar.

Esto es particularmente importante cuando se trata de tratar con modelos en la nube, ya que permite una mayor agilidad y capacidad de respuesta al realizar cambios o actualizaciones.

3. Integración continua/desarrollo continuo (CI/CD)

CI/CD es un conjunto de prácticas que fomentan la integración frecuente del código en un repositorio compartido como GitHub, seguido de pruebas automatizadas y la implementación de nuevas versiones de código en entornos de producción de forma rápida y segura. Permite a los equipos iterar rápidamente en sus proyectos y, al mismo tiempo, eliminar los errores manuales asociados con los ciclos de desarrollo tradicionales.

Seguir siendo relevantes y competitivos en el mercado actual significa que debemos operar con agilidad, velocidad y flexibilidad. Esta es la razón por la cual la descentralización de TI y las prácticas de CI/CD son fundamentales para el éxito. Permite a los equipos tomar decisiones rápidas y oportunas, pivotando cuando sea necesario sin cuellos de botella centralizados.

4. Adopte plataformas nativas de la nube

Las plataformas nativas de la nube ofrecen un conjunto de servicios diseñados específicamente para ejecutar aplicaciones en la nube, como contenedores, computación sin servidor y arquitecturas de microservicios.

Estas plataformas brindan a los desarrolladores acceso a herramientas poderosas que les permiten implementar aplicaciones de manera rápida y rentable, al mismo tiempo que mejoran la escalabilidad y la confiabilidad.

Además, muchas plataformas nativas de la nube vienen equipadas con funciones de seguridad nativas, como autenticación, cifrado y gestión de identidades, que pueden ayudar a las organizaciones a garantizar que sus datos estén seguros y, al mismo tiempo, cumplir con los requisitos de cumplimiento como HIPAA o GDPR.

5. Uso de la infraestructura como código (IaC)

IaC se refiere al uso de lenguajes de codificación como Python o YAML para gestionar la infraestructura en lugar de tareas de configuración manual a través de una interfaz de usuario (UI) administrativa. Permite a los administradores automatizar los procesos de aprovisionamiento para que los recursos se puedan poner en marcha rápidamente cuando sea necesario sin tener que tener que alguien ingrese comandos manualmente cada vez que sea necesario cambiar o configurar algo.

Además, IaC ayuda a reducir el error humano al estandarizar las configuraciones en todas las máquinas de un entorno, por lo que hay menos posibilidades de que ocurran configuraciones incorrectas debido a errores humanos o descuido.

La madurez de la seguridad en la nube ocurre en fases, no todas a la vez

La implementación de estas cinco prácticas de seguridad no sucederá de la noche a la mañana, y eso está bien. Cada organización se mueve a su propio ritmo en la adopción de la nube.

Gartner describe 3 fases por las que pasan la mayoría de las organizaciones al adoptar operaciones de seguridad en la nube. Estas fases lo ayudarán a identificar dónde se encuentran sus organizaciones en el proceso de adopción y priorizar los próximos pasos.

Según Gartner, las fases incluyen:

Fase 1: Integración de SecOps nativa de la nube

Las operaciones de seguridad nativas de la nube están fragmentadas entre los productos de operaciones de seguridad y las plataformas de seguridad en la nube que varían según la huella de la nube, especialmente las compañías híbridas. Las integraciones entre los dos son necesarias para respaldar los procesos maduros de operaciones de seguridad y para permitir una visibilidad más amplia y capacidades forenses en las plataformas de seguridad en la nube.

Las compañías que priorizan la nube pueden omitir esta fase y aprovechar las plataformas de seguridad en la nube para casos de uso de operaciones de seguridad nativas de la nube.

Fase 2: SecOps federadas nativas de la nube

Las operaciones de seguridad nativas de la nube se están extendiendo al desarrollo e involucrando a otras partes interesadas. La responsabilidad de las operaciones de seguridad se federará entre los propietarios de los productos de operaciones de seguridad y las plataformas de seguridad en la nube para compañías híbridas.

Fase 3: Automatización de SecOps nativa de la nube

DevSecOps será una práctica común respaldada por plataformas de seguridad en la nube maduras y productos de operaciones de seguridad que evolucionaron para adaptar a casos de uso nativos de la nube. La nube nativa puede incluir implementaciones de contenedores y Kubernetes en la nube privada y en las instalaciones.

Las capacidades de infraestructura como código (IaC) y política como código (PaC) desempeñarán un papel central para facilitar la automatización en respuesta a la implementación de alta velocidad con métricas estandarizadas de DevSecOps.

Aproveche la nube, de forma segura e inteligente

Al comprender y adoptar estas cinco nuevas prácticas, las organizaciones pueden aprovechar la nube sin dejar de ser seguras, reduciendo el tiempo de comercialización y creando más agilidad y flexibilidad.

Es importante que las organizaciones sean conscientes de los riesgos asociados con las iniciativas de transformación digital, pero al aprovechar las últimas tendencias pueden desbloquear todo su potencial.

Con una planeación e implementación adecuadas, las organizaciones pueden emplear estas nuevas tecnologías para impulsar la innovación y acelerar los esfuerzos de transformación digital.

¿Está listo para obtener más información sobre cómo proteger sus entornos en la nube? Contáctenos hoy.

.png)

%20(1).webp)