3 cualidades que debe buscar en una plataforma de segmentación de confianza cero

Cuando los ciberataques golpean, golpean rápido.

En cuestión de minutos, decenas de miles de dispositivos están bloqueados. El negocio se detiene. Comienza la demanda de rescate.

La mejor manera de proteger contra los ataques cibernéticos que se propagan por toda su red es implementar la segmentación de confianza cero, aplicando controles de acceso que bloquean las vías de las que dependen las infracciones como el ransomware . De esa manera, incluso si un ataque se abre paso en la red, no puede propagar. El ataque sigue siendo una sola chispa, no un incendio forestal.

Pero no todos los enfoques de la segmentación de confianza cero protegen contra los ciberataques de la misma manera. Algunos enfoques son más efectivos que otros.

Basándonos en nuestra experiencia trabajando con organizaciones líderes como servicios financieros, atención médica, hospitalidad y comercio minorista, podemos decir que la segmentación funciona mejor cuando:

- Integral, protegiendo la mayor cantidad posible de activos de TI de una organización, independientemente de dónde se encuentren esos activos.

- Manejable, fácil de configurar y, lo que es más importante, fácil de configurar correctamente, para que las reglas de segmentación funcionen según lo previsto.

- Responde, de modo que cuando se producen ataques, los equipos de seguridad pueden responder rápidamente, aislando los dispositivos infectados para evitar que el ataque se propague aún más.

Aquí hay tres cualidades de la plataforma de segmentación Illumio Zero Trust que la hacen tan efectiva para proteger contra la propagación de ataques cibernéticos.

La protección de Illumio es integral

Comencemos con la escalabilidad. Illumio puede admitir una amplia gama de entornos de clientes, desde implementaciones muy pequeñas para nuestros clientes de mediana compañía hasta algunos de los entornos más grandes y complejos del mundo. Los clientes pueden escalar a medida que crece el tamaño y el alcance de su propio entorno.

Lo que distingue a Illumio es nuestra facilidad de uso e implementación con la capacidad de escalar rápidamente. Esto les da a los clientes la tranquilidad de que, a medida que crecen, su proveedor de segmentación de confianza cero crece con ellos.

Illumio escala hasta 200 000 cargas de trabajo gestionadas o más de 700 000 cargas de trabajo no gestionadas en una sola implementación, lo que brinda una amplia protección contra el ransomware. Para proporcionar un único panel de visibilidad, Illumio también es compatible con una amplia gama de entornos de clientes en la nube, en las instalaciones y en entornos híbridos.

Los sistemas operativos compatibles incluyen Windows, Linux, Solaris y AIX. Illumio también es compatible con entornos de nube y contenedores, incluidos AWS, Azure, Kubernetes, Google Cloud (GCP), IBM Cloud y Oracle, solo por nombrar algunos. Esta flexibilidad es cada vez más importante a medida que más compañías adoptan estrategias multinube.

Además de todo esto, Illumio también es compatible con entornos IoT/OT que son importantes en muchos entornos de atención médica y fabricación. ¡E Illumio está constantemente innovando y agregando nuevas plataformas a la lista!

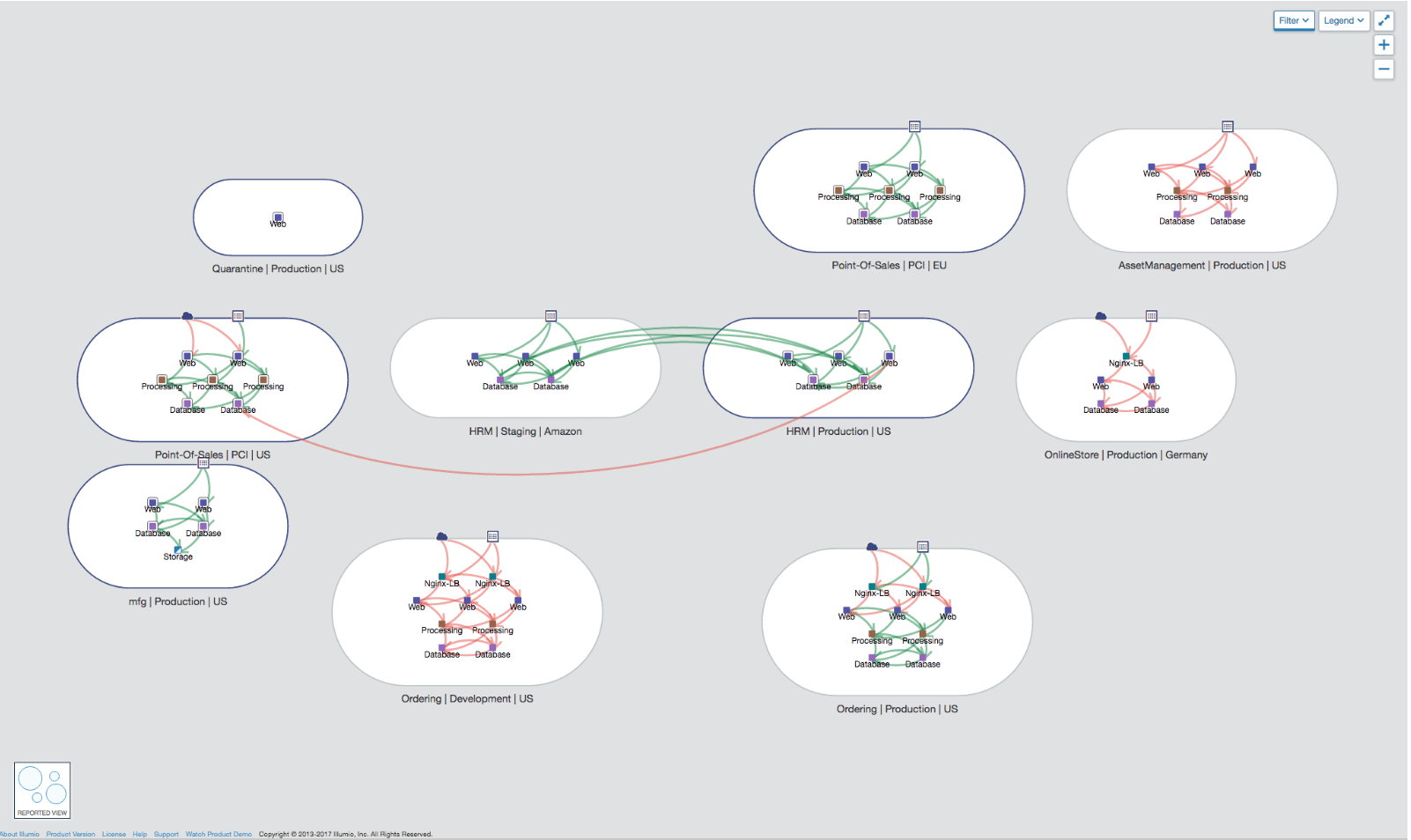

Illumio permite a los equipos de seguridad adoptar una solución de segmentación integral para todos sus entornos locales, en la nube e híbridos, lo que permite un único panel de visibilidad.

La protección de Illumio es manejable

La solución de Illumio es más fácil de gestionar en parte porque su filosofía de seguridad es muy sencilla.

Mantener fiel a los objetivos de diseño de la seguridad Zero Trust , es decir, no confiar en nada de forma predeterminada, Illumio bloquea todo el tráfico de forma predeterminada y solo permite el paso del tráfico explícitamente autorizado. El motor de políticas de Illumio solo permite un comando, permitir que el tráfico pase, en sus políticas de seguridad.

Esta restricción de diseño simplifica enormemente las políticas de seguridad. El mapa de dependencia de aplicaciones de Illumio muestra a los equipos de seguridad, propietarios de aplicaciones y otras partes interesadas el tráfico necesario para respaldar las operaciones comerciales legítimas. Con esta información, las partes interesadas definen políticas que permiten este tráfico legítimo.

Illumio bloquea todo lo demás. En cuestión de días o incluso solo horas, los equipos pueden analizar patrones de tráfico, definir políticas, modelar esas políticas sin aplicación para un mayor ajuste y luego implementar una segmentación de confianza cero efectiva que protege incluso los centros de datos más ocupados y complejos del malware.

El modelo de seguridad empleado por otras plataformas es más complejo. Ofrece a los equipos de seguridad múltiples comandos para elaborar políticas: Permitir, Bloquear, Anular y Rechazar. Dado que no se bloquea todo el tráfico de forma predeterminada, la aplicación de la seguridad depende de que las reglas estén en el orden correcto.

Por ejemplo, el tráfico dentro de un centro de datos puede estar bloqueado, pero se puede permitir el tráfico hacia y desde una aplicación, a menos que ese tráfico vaya a una dirección IP externa, en cuyo caso se bloquea.

Con escenarios como este y escenarios aún más complejos, es fácil que las reglas se pasen por alto o se malinterpreten, lo que permite que pase tráfico peligroso o que el tráfico legítimo se bloquee inadvertidamente.

A partir de nuestras conversaciones con los clientes, estamos convencidos de que el diseño sencillo que ofrece Illumio es mucho más fácil de gestionar.

La protección de Illumio responde

Es inevitable que la red de una organización sea violada. Cuando eso sucede, los equipos de seguridad deben actuar rápido, aislando el ataque en el punto de entrada para que no pueda propagar a través de la red.

Con Illumio, ese aislamiento se puede aplicar en solo segundos, empleando el interruptor de contención configurable incorporado de Illumio. Los miembros del equipo de seguridad pueden activar ese interruptor manualmente. O bien, se puede activar como parte de un script, como un cuaderno de estrategias de orquestación, automatización y respuesta de seguridad (SOAR).

En cualquier caso, la organización obtiene protección inmediata contra el ransomware que se propaga más en la red. Una vez que se aísla el endpoint infectado, el equipo de seguridad puede analizar el ataque y remediarlo.

Conoce Illumio por ti mismo

Si desea ver de primera mano cómo Illumio Zero Trust Segmentation ayuda a proteger a las organizaciones del ransomware, contáctenos hoy para concertar una demostración.

O bien, lleve a Illumio a una prueba de manejo en laboratorios prácticos dirigidos por expertos de Illumio.

Continúe aprendiendo sobre la segmentación de Illumio Zero Trust :

- Lea sobre la emulación de escenarios de ransomware de Bishop Fox para ver cómo Zero Trust Segmentation detiene el ransomware 4 veces más rápido que la detección y la respuesta por sí solas.

- Vea cómo Illumio ayudó a un bufete de abogados global a detener la propagación del ransomware.

- Descubra por qué Illumio es líder en dos reportes de Forrester Wave.

- Lea nuestra guía sobre cómo Illumio hace que la segmentación de confianza cero sea rápida, simple y escalable.

.png)

.webp)