Como se proteger contra a nova vulnerabilidade de segurança da porta TCP 135

Como especialista em segurança, você já se sentiu como se estivesse em uma série interminável de jogos de carnaval Whac-a-Mole? (Você conhece aquele, geralmente é ao lado de outro jogo irritantemente barulhento chamado Skeeball.)

Cada vez que uma toupeira estoura a cabeça, você tem apenas uma fração de segundo para eliminar todas as agressões da vida antes que ela volte para o buraco, apenas para aparecer novamente 3 segundos depois.

Lidar com cada nova vulnerabilidade de segurança geralmente é a mesma coisa.

Lembro-me vividamente da minha juventude da estratégia única que meu amigo Chuck usava com whac-a-mole. Ele simplesmente sentava no jogo, nunca deixando nenhuma toupeira escapar de seu buraco. Como resultado, Chuck sempre superava minha pontuação!

Hmmm‚ como segurança‚ essa analogia parece bastante pertinente, não é?

Nova vulnerabilidade da porta TCP 135 permite comandos remotos

Isso me veio à mente quando eu estava lendo sobre uma nova falha de segurança apresentada pela Bleeping Computer envolvendo um dos nossos suspeitos favoritos: o PsExec, o programa do Windows que permite a execução remota e o compartilhamento de arquivos.

Algumas pessoas da empresa de validação de segurança Pentera publicaram um artigo mostrando como conseguiram desenvolver uma nova maneira de explorar a porta TCP 135 para executar comandos remotos.

Historicamente, o TCP 135 atua como um sidecar " " para SMB na porta 445 usada por sistemas de compartilhamento de arquivos no Windows. O que torna as descobertas da Pentera únicas é que elas conseguiram simplesmente utilizar o TCP 135 por conta própria para realizar a execução remota.

Portanto, embora muitas empresas já tenham políticas em vigor contra 445, agora o TCP 135 deve ser considerado igualmente importante isolar.

Como parar de jogar jogos de hackers implantando estratégias de Zero Trust

Um jogo vitalício de whac-a-mole contra violações e ransomware é entediante, em última análise ineficaz e, eventualmente, custará muito mais dinheiro do que o necessário. (E não vale a pena aquele panda gigante de pelúcia no carnaval em primeiro lugar!)

Pare de reagir a qualquer novo exploit criado na próxima semana. Embarque na estratégia de Chuck de jogar whac-a-mole: bloqueie todas as portas em qualquer lugar que não precisem ser abertas!

Violações ocorrerão, não importa o quão rápido você gire o martelo. Implemente um Estratégia Zero Trust permitindo somente portas e protocolos, conforme necessário, entre todos os sistemas.

Elimine as vulnerabilidades de segurança com a segmentação Zero Trust da Illumio

As violações e o ransomware usam o movimento lateral para se espalhar pela rede.

A plataforma de segmentação Illumio Zero Trust oferece algumas maneiras para sua organização impedir que isso aconteça.

Limites de fiscalização

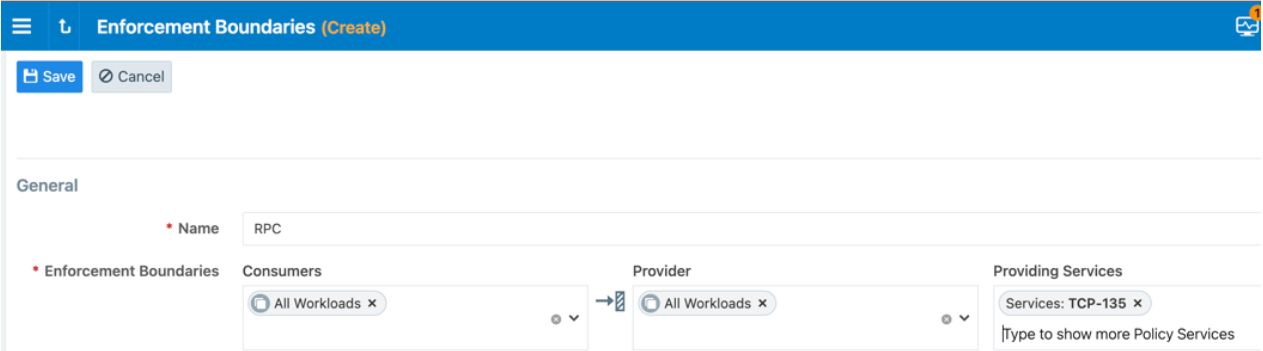

Com o Illumio Enforcement Boundaries, você pode interromper o movimento lateral implantando uma política em toda a rede que pode limitar a comunicação em portas como a TCP 135, negando-a entre as máquinas do usuário.

Você pode literalmente escrever essa política com cinco cliques e, em seguida, enviá-la para os sistemas gerenciados pelo Illumio em toda a rede. (Ou, para as pessoas aqui que gostam mais de aprender auditivamente, isso é Click, Click, Click, Click to you).

Políticas de segurança granulares

Você também pode ser um pouco mais detalhado ao escrever uma política para limitar essas portas a alguns sistemas administrativos selecionados.

Essa é uma das vantagens de uma solução como a Illumio: facilitamos a definição restrita de exatamente quem deve falar com quem e a seleção exata das portas e protocolos necessários.

E a Illumio pode conseguir isso em toda a sua organização com soluções de segmentação Zero Trust para seu data center, seus usuários finais e até mesmo seus ativos nativos da nuvem.

Não é necessária uma inspeção profunda de pacotes

Se você quer ganhar no whac-a-mole, você realmente precisa fazer cursos sobre eletrônica de jogos de arcade ou aprender uma linguagem de programação? Claro que não - você só precisa ter a estratégia certa.

Esse é outro benefício da segmentação Zero Trust: você não precisa entender a mente do cibercriminoso nem dedicar tempo para usar o DPI de camada 7 para se proteger contra a propagação de violações.

A segmentação Zero Trust permite que você implemente rapidamente as melhores práticas de segurança Zero Trust e evite que violações se espalhem por toda a sua infraestrutura.

Use a segmentação Zero Trust para se preparar para o que vem a seguir

Parece que meu amigo Chuck tinha uma solução mais eficaz: use uma estratégia proativa que o prepare para o que vier a seguir. (Isso o ajudou a sair com centenas de ingressos e depois se drogar com o Pixy Stix, mas isso é uma história para outro dia.)

O amanhã trará consigo uma nova exploração como essa variedade de RPC. E também trará uma ligação telefônica do seu CISO perguntando se sua rede está vulnerável a alguma nova porta TCP que você nem sabia que estava sendo executada em seus servidores.

Em vez disso, passe seus fins de semana no carnaval. Implemente a segmentação Zero Trust.

Quer saber mais sobre como se proteger contra a nova vulnerabilidade da porta TCP 135?

- Saiba como a Hongkong Electric Company garante 99,999% de confiabilidade com a Illumio.

- Leia por que a Gartner recomenda a segmentação Illumio Zero Trust para segurança de carga de trabalho e rede.

- Obtenha orientação detalhada sobre a implementação do ZTS em nosso guia, Como criar sua estratégia de microssegmentação em 5 etapas.

.png)

.webp)