NOME: WRECK Takeaways — Como a microssegmentação pode ajudar na visibilidade e contenção

A coleção de vulnerabilidades NAME:WRECK permite que os invasores comprometam remotamente servidores críticos e dispositivos de IoT, mesmo aqueles atrás de firewalls de perímetro, explorando falhas no tratamento das respostas do Sistema de Nomes de Domínio (DNS). Centenas de milhões de dispositivos em todo o mundo — incluindo tecnologia de saúde, dispositivos inteligentes e equipamentos industriais — poderiam ser potencialmente comprometidos usando NAME:WRECK.

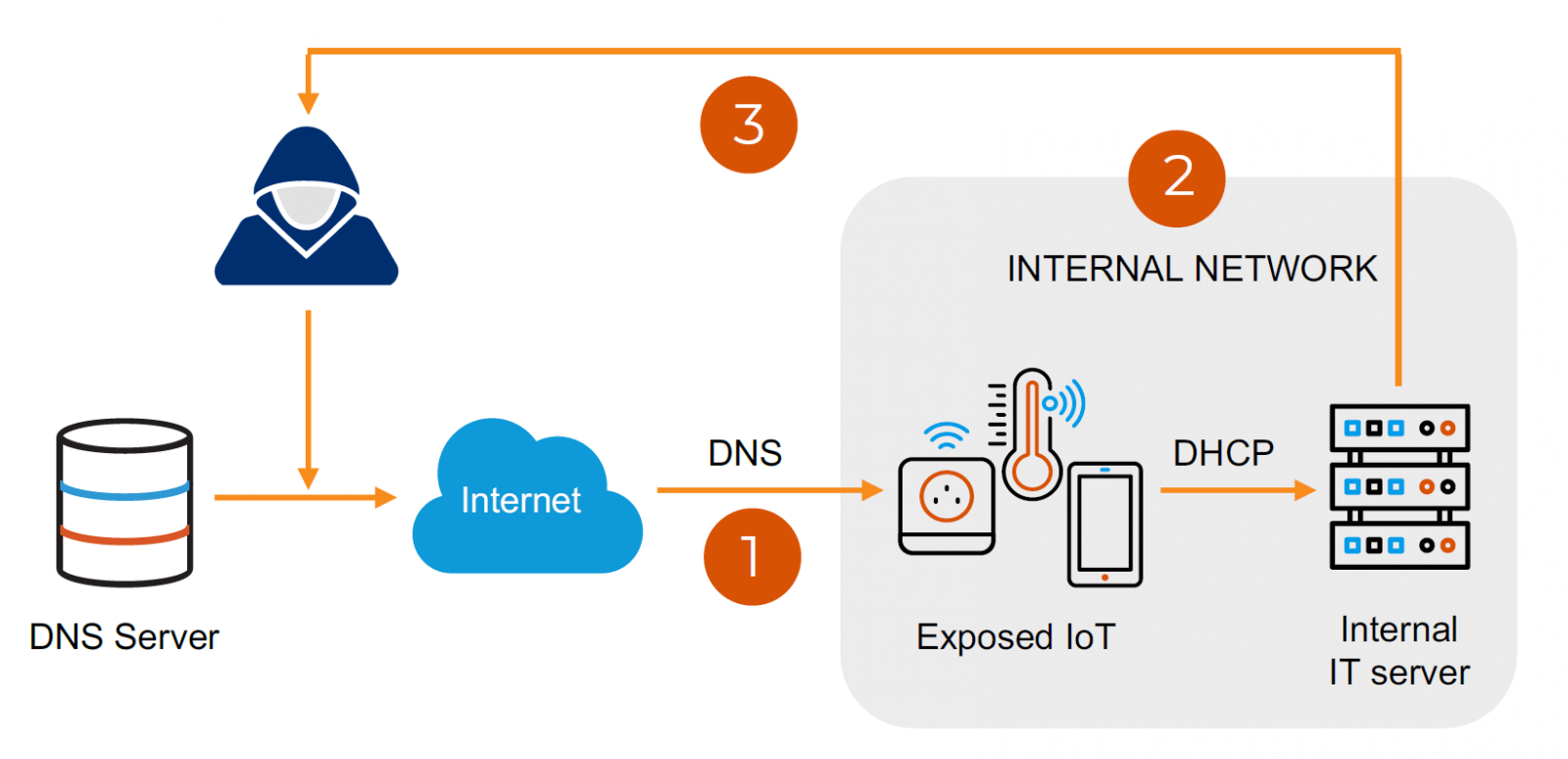

Uma pesquisa publicada recentemente pela Forescout e pela JSOF detalha essa coleção de vulnerabilidades que aproveitam a análise de respostas do DNS. Esses defeitos são encontrados nas pilhas TCP/IP em vários sistemas operacionais e podem levar à execução remota de código ou à negação de serviço no sistema de destino. Para explorar essas vulnerabilidades, um invasor precisa ser capaz de responder a uma consulta de DNS válida — inserindo-se como um homem no meio entre o cliente vulnerável e o servidor DNS — com uma resposta cuja carga útil seja formatada para acionar a fraqueza. As plataformas que se mostram vulneráveis incluem o FreeBSD, que prevalece em data centers, e o Nucleus e o NetX, que são amplamente usados como sistemas operacionais em dispositivos IoT e OT. O artigo completo sobre NAME:WRECK pode ser encontrado aqui.

Como o comprometimento inicial depende do invasor ter acesso à rede do dispositivo alvo e que o movimento lateral após o comprometimento exige a presença de acesso contínuo à rede, a visibilidade e a microssegmentação fornecem recursos que podem apoiar a detecção e a mitigação de um possível ataque.

O ponto de partida para ambos é um inventário preciso dos ativos dos dispositivos no ambiente que está executando as plataformas afetadas. Isso pode ser simples para servidores em um data center, mas mais desafiador para dispositivos de IoT ou OT espalhados por campi: se essas informações não forem perfeitas, saber onde elas estão implantadas na rede (mesmo no nível da sub-rede, se não for um IP específico) é um bom ponto de partida.

Visibilidade

Como um invasor precisaria realizar um MITM (man in the middle) para injetar a resposta maliciosa de DNS, identificar a conexão não autorizada pode ser um desafio. No entanto, o seguinte pode fornecer algumas dicas:

- Tentativas de conexão DNS com servidores DNS não reconhecidos ou inesperados.

- Volumes excepcionalmente altos de atividade em um servidor DNS específico.

- Respostas de DNS com grandes cargas úteis.

O potencial movimento lateral após o comprometimento pode ser detectado por meio do seguinte:

- Conectividade do estado alvo (FreeBSD, NetX, Nucleus) com dispositivos internos aos quais eles normalmente não se conectam.

- Novas tentativas de conexão com a Internet a partir da propriedade alvo.

- Novas transferências de grandes dados de/para a propriedade de destino.

Contenção

As organizações podem aproveitar a microssegmentação para reduzir a superfície potencial de ataque e inibir o movimento lateral:

- Limite os dispositivos para que só possam acessar servidores DNS autorizados (internos e externos).

- Restrinja o acesso de/para dispositivos para que as regras permitam apenas os fluxos necessários para as operações comerciais, impedindo assim o acesso irrestrito à rede.

- Impeça o acesso do dispositivo à Internet ou restrinja o acesso somente a domínios específicos.

Os clientes da Illumio podem aproveitar a visibilidade incomparável do Illumio Core para permitir esse monitoramento e criar políticas de segmentação apropriadas. Entre em contato com sua equipe de contas da Illumio para saber como.

.png)