Illumio + Appgate: Protegendo o tráfego de rede interna e perimetral

Se alguém afirmasse há alguns anos que, em um futuro próximo, as pessoas acessariam informações confidenciais, confidenciais ou legalmente arriscadas de escritórios domésticos e cafeterias, teria dito que é impossível.

O acesso a informações confidenciais sempre exigiu fazê-lo em ambientes rigidamente controlados. Mas a pandemia mudou isso, tornando essencial que muitas organizações tenham acesso a essas informações de lugares distantes de seus ambientes tradicionais e rigidamente controlados.

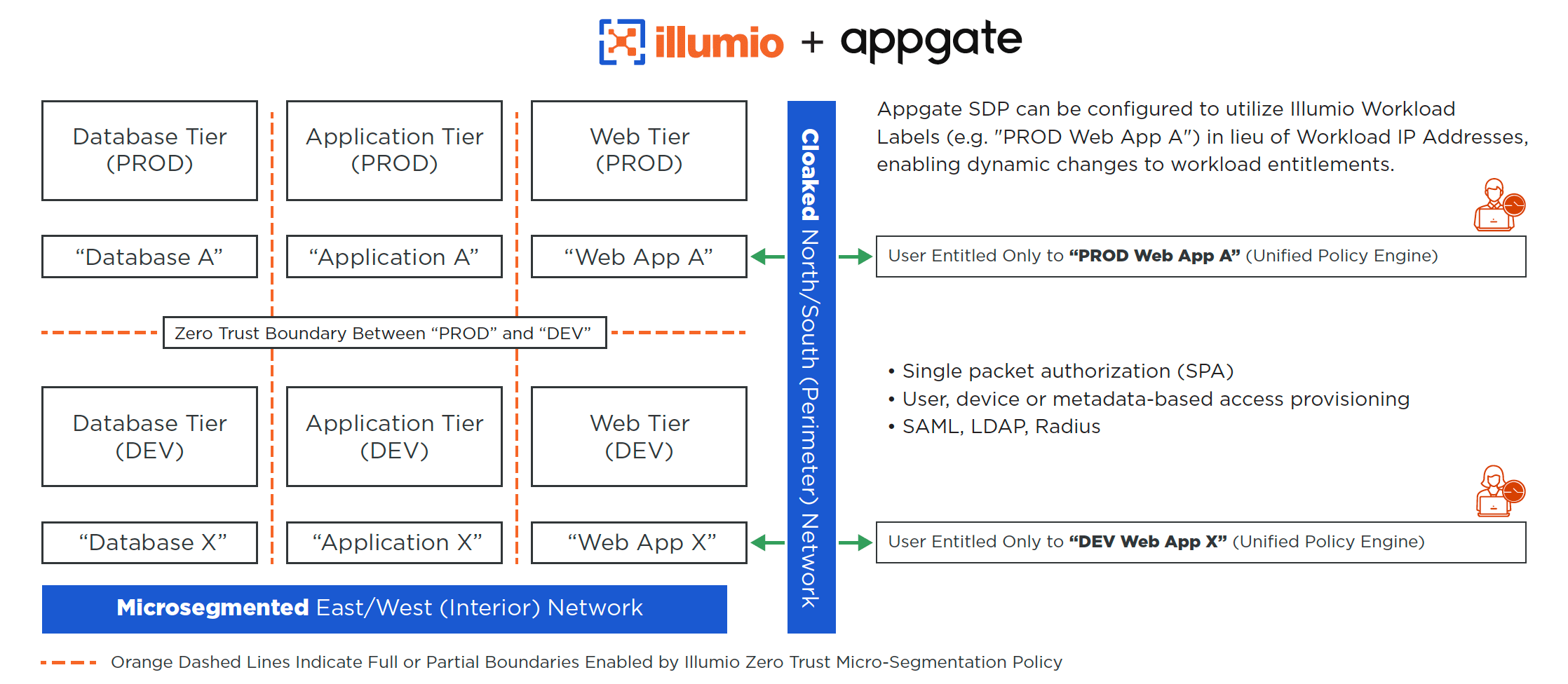

Essa realidade expôs a necessidade de camadas de defesa que protejam o tráfego norte-sul e leste-oeste nas redes internas e perimetrais.

É por isso que a Illumio tem o prazer de anunciar nossa parceria com a Appgate. A combinação do ZTNA da Appgate com a plataforma de segmentação Zero Trust da Illumio oferece aos clientes segurança completa para acelerar sua jornada com o Zero Trust e melhorar imediatamente sua postura de segurança Zero Trust.

Por onde começar com o Zero Trust? O modelo de 5 pilares

O Zero Trust é complexo e pode ser difícil de implementar.

Recomendamos um modelo de cinco pilares ao criar sua estratégia Zero Trust: dados, usuários, dispositivos, cargas de trabalho e redes

Nesse modelo de segurança, você pode aplicar o princípio do menor privilégio a cada pilar e autorizar o compartilhamento de dados entre eles somente quando for absolutamente necessário.

Para começar a criar o Zero Trust, escolha qual dos cinco pilares abordar primeiro. Para tomar essa decisão, você deve identificar e classificar os ativos mais importantes da sua organização — além dos dados — que você precisa proteger.

Para a maioria das organizações, isso inclui cargas de trabalho críticas, como servidores de banco de dados, servidores de aplicativos e servidores web.

3 itens essenciais do Zero Trust para proteger cargas de trabalho críticas

Para proteger suas cargas de trabalho críticas — e criar a postura de segurança Zero Trust da sua organização — use essas três táticas.

1. Aplique a Governança de Identidade Aprimorada (EIG): Muitas organizações começaram sua jornada de Zero Trust implantando o EIG. Esse é um primeiro passo necessário e inteligente. Mas ele compõe apenas um dos três controles necessários para uma forte arquitetura Zero Trust.

2. Crie acesso à rede Zero Trust (ZTNA) para cargas de trabalho por meio da rede perimetral (tráfego norte-sul): a maioria das organizações implementou a segurança no perímetro de sua rede. No entanto, a pandemia — e a forma como ela acelerou rapidamente a tendência de uma força de trabalho híbrida — torna a segurança do perímetro uma prioridade ainda maior.

3. Aplique a segmentação Zero Trust às cargas de trabalho na rede interna (tráfego leste-oeste): embora a segurança norte-sul seja tão antiga quanto a própria segurança cibernética, a segurança leste-oeste é relativamente nova. A maioria das organizações está menos consciente disso e não o entende muito bem. No entanto, muitas violações nos últimos anos deixaram claro que a segurança interna envolve mais do que autenticar usuários. O tráfego leste-oeste é a principal forma pela qual o ransomware e outros ataques cibernéticos se espalham em uma rede.

Embora muitas organizações tenham implementado o EIG, ainda é necessário concluir um programa Zero Trust e se adaptar às necessidades de segurança dos ambientes de TI híbrida atuais.

Illumio + Appgate: Zero Trust para tráfego de rede perimetral e interna

Em média, cada 1 MB de tráfego norte-sul que entra em um data center ou nuvem gerará 20 MB de tráfego associado de leste a oeste, de carga de trabalho a carga de trabalho.

Isso significa que colocar qualquer tipo de solução de segurança somente no perímetro norte-sul, como firewalls, deixará você cego para a grande maioria de todo o tráfego da rede.

Sem uma solução para proteger o tráfego leste-oeste, além do tráfego norte-sul, você terá um enorme ponto cego em sua arquitetura de segurança. Pontos cegos são alvos tentadores a serem explorados por qualquer agente mal-intencionado.

Com o Illumio e o Appgate, você pode implantar uma arquitetura Zero Trust verdadeiramente completa e proteger sua organização contra ameaças às redes externas e internas.

As duas plataformas oferecem de forma exclusiva APIs maduras e altamente evoluídas que permitem que o Illumio Core passe metadados para o Appgate. Isso possibilita que as duas plataformas de segurança adotem uma abordagem rígida de Zero Trust que cria um controle de acesso dinâmico, refinado e com menos privilégios para todo o tráfego.

A Illumio e a Appgate estão liderando o caminho para ajudar as organizações a implementar uma proteção de segurança Zero Trust eficaz e eficiente. A Illumio e a Appgate foram classificadas como líderes nos fornecedores da plataforma Forrester Wave™: Zero Trust eXtended Ecosystem.

Se você está tendo dificuldades para saber o que fazer depois de implantar o EIG, lembre-se de que apenas com o Illumio e o Appgate, você pode criar rapidamente a segurança Zero Trust para proteger o tráfego perimetral e interno em seus ambientes de computação híbrida.

Essa é a paz de espírito da cibersegurança.

Inscreva-se no webinar conjunto em 16 de novembro.

.png)