Hive Ransomware: como limitar sua ação com a segmentação Illumio Zero Trust

O grupo de ransomware Hive está ativo desde meados de 2021, ganhando notoriedade por meio do ataque ao Memorial Health System. Como o incidente mais proeminente da Hive até o momento, o ataque fechou toda a plataforma on-line do Memorial, forçando a organização a redirecionar pacientes de atendimento de emergência para instalações fora de sua rede. Somente neste ano, é o terceiro ataque de ransomware que afeta diretamente civis — depois dos da Colonial Pipeline e da JBS Foods.

O que diferencia o Hive dos atacantes de ransomware menos sofisticados que geralmente adotam a abordagem " spray and pray " (ou seja, bloqueiam o maior número possível de sistemas no menor tempo possível, com pouco interesse em comprometer os dados)?

O que é o ransomware Hive?

O grupo de ransomware Hive utiliza a jogada " de extorsão dupla ", na qual eles exfiltram os dados críticos de um alvo antes de bloqueá-los, usando ambos como alavancas para aumentar o custo do resgate — uma tática que está ganhando força entre os atacantes.

Como o atacante está focado tanto na interrupção das operações quanto no acesso a dados valiosos, é necessário um nível de interação e persistência que vai além dos ataques mais comuns de ransomware focados em interrupções. Provavelmente, isso se deve ao tempo e esforço adicionais necessários para discernir quais dados são valiosos o suficiente para garantir a exfiltração.

Como funciona o ransomware Hive

O Hive usa uma variedade de táticas e técnicas para executar um ataque:

2. A carga útil geralmente é um farol do Cobalt Strike (que, curiosamente, começou como uma ferramenta usada por testadores de caneta ao simular ataques) — eles facilitam a persistência, o retorno da chamada, o movimento lateral e a entrega da carga secundária.

3. O que se segue é o despejo de credenciais no host local e o mapeamento do ambiente do Active Directory.

4. O movimento lateral e a disseminação mais ampla do malware são facilitados pelo uso do Remote Desktop Protocol (RDP) da Microsoft. No entanto, o grupo Hive também é conhecido por explorar vulnerabilidades como meio de progredir no ataque. Um exemplo disso é a exploração de uma vulnerabilidade de gerenciamento de endpoints do ConnectWise Automate, se essa ferramenta for encontrada na rede da vítima — mais uma indicação do risco da cadeia de suprimentos representado pelos fornecedores de software.

5. O download da carga secundária é facilitado pelas instruções enviadas ao farol Cobalt Strike após o estabelecimento do canal de retorno de chamada de saída. Essa carga útil executa as ações maliciosas que, em última análise, facilitam a demanda de resgate.

6. A carga útil executa as seguintes ações:

- Interromper serviços que poderiam impedir o progresso ou gerar alertas

- Enumeração de todo o armazenamento anexado para arquivos que possam ser relevantes

- Exfiltração de arquivos específicos

- Criptografia local dos mesmos arquivos

- Criação de nota de resgate

Como a segmentação Zero Trust da Illumio pode ajudar

Após a entrada inicial na organização, o malware e o ransomware geralmente usam o movimento lateral para se espalhar em um ambiente, explorando o acesso às credenciais de usuário adequadas.

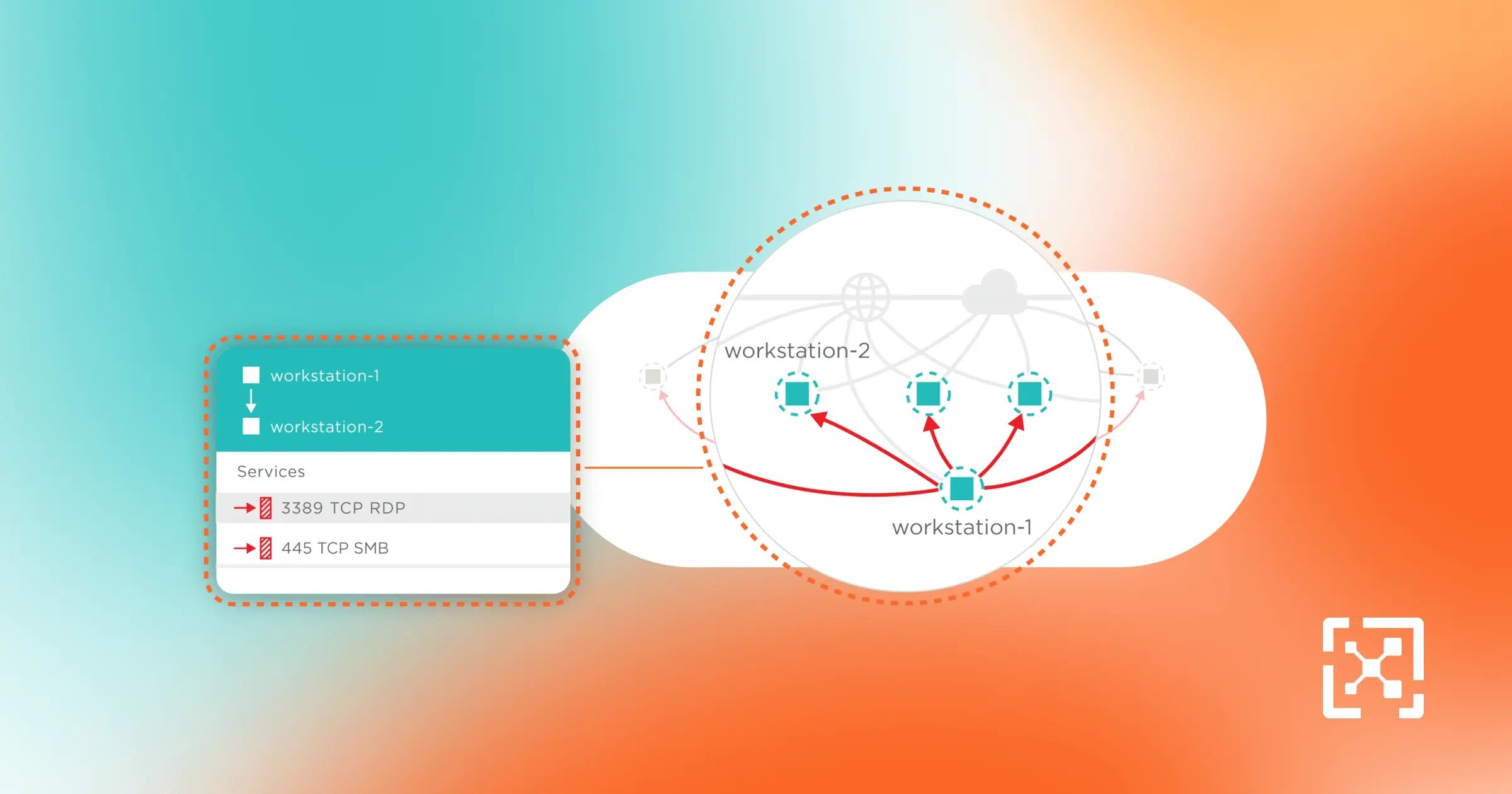

O Hive aproveita o Remote Desktop Protocol (RDP) para se mover lateralmente. O RDP geralmente fica acessível para facilitar o acesso remoto e a administração remota — e, como resultado, é um popular vetor inicial de ataque de ransomware.

Diante disso, existem algumas etapas que as organizações podem tomar para melhorar suas defesas contra o ransomware Hive usando o Illumio Core:

- Monitore: implante agentes Illumio em todos os endpoints e monitore os fluxos de tráfego. Isso fornecerá visibilidade de todos os fluxos de e para os endpoints e poderá ser usado pelo Centro de Operações de Segurança (SOC) para identificar conexões RDP fora dos padrões normais de comportamento e conexões de saída com agentes mal-intencionados conhecidos (por exemplo, a infraestrutura de controle Hive Command &).

- Limite a exposição: quanto mais aberto o acesso entre as cargas de trabalho, mais rápido o ransomware pode se espalhar. Sabendo que o RDP onipresente não é necessário, aproveite os limites de aplicação para bloquear o RDP por padrão entre os endpoints. As regras de exceção podem ser escritas para garantir que o acesso de hosts administrativos e gateways de acesso remoto ainda seja permitido. Isso deve limitar a rapidez com que o ransomware pode se espalhar.

- As organizações podem aprimorar ainda mais esse controle aproveitando o recurso de segmentação adaptativa de usuários do Illumio Core, que garante que somente usuários associados a um grupo autorizado do Active Directory possam se recuperar dos jumphosts dedicados.

- Para limitar a eficácia do canal de retorno de chamada C2, implemente um conceito de limite semelhante para negar acesso a qualquer IP público ou FQDN associado ao Hive e mantenha-os atualizados regularmente.

- Conter: Quando o SOC identifica uma carga de trabalho que pode estar infectada, um manual de resposta pode ser executado para implementar uma carga de trabalho de quarentena no alvo, garantindo assim que o único acesso a ela seja feito por máquinas investigativas autorizadas e ferramentas forenses.

Proteger sua organização contra ransomware é difícil. Mas o Illumio Core facilita a interrupção do ransomware, mitigando significativamente o impacto de uma violação.

Para saber mais:

- Visite a página de visibilidade e contenção de ransomware da Illumio.

- Leia o artigo Como evitar que o ransomware se torne um desastre cibernético.

- Confira a postagem do blog, 9 razões para usar o Illumio para combater o ransomware.

.png)