Desmistificando contêineres: o que é uma malha de serviços e como protegê-la?

AGartner® prevê que “até 2029, mais de 95% das organizações globais estarão executando aplicativos em contêineres na produção, o que representa um aumento significativo em relação a menos de 50% em 2023. ” *

Atualmente, os contêineres são uma tecnologia importante nos ambientes, e o uso está crescendo exponencialmente. Mas essa tecnologia também tem sua própria terminologia — namespace, pod, plug-ins CNI, service mesh, entre muitas outras — e pode ser assustadora para organizações que não estão familiarizadas com ela.

Com esse uso predominante, é importante que as organizações entendam a tecnologia. Nesta postagem do blog, vamos desmistificar algumas das tecnologias envolventes. Especificamente, detalharemos o que é uma malha de serviços e por que ela é valiosa para implantações de contêineres.

O que é uma malha de serviços?

Vamos começar com o básico. Quando dizemos uma malha de serviços, o que queremos dizer?

Uma malha de serviços é uma camada crucial de infraestrutura. Ele gerencia a comunicação entre serviços em um aplicativo distribuído que é executado em vários sistemas ao mesmo tempo. Uma malha de serviços se sobrepõe a uma implantação de contêineres existente que gerencia a comunicação entre serviços ou microsserviços.

À medida que os aplicativos se expandem e o número de microsserviços aumenta, torna-se um desafio monitorar seu desempenho. Uma malha de serviços ajuda nesse desafio.

Ao procurar uma malha de serviços, há muitas opções disponíveis no mercado. Aqui estão apenas algumas das mais comuns que você pode ver:

- Istio

- Linkerd

- Consul Connect

Como funciona uma malha de serviços?

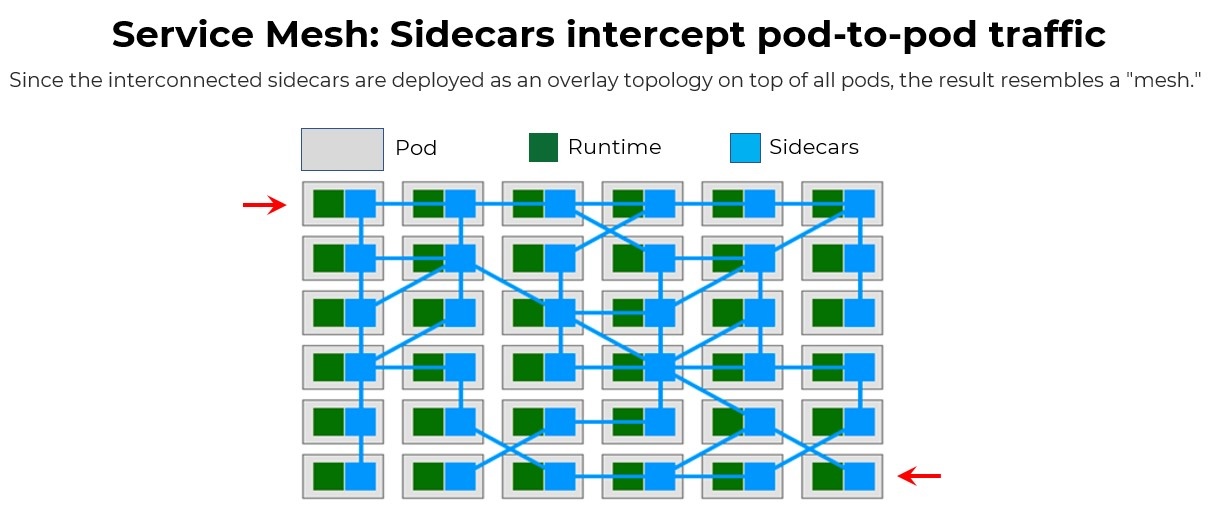

Uma malha de serviços funciona inserindo um sidecar — um contêiner secundário que funciona junto com o contêiner principal do aplicativo dentro do mesmo pod. Isso existe independentemente do tempo de execução que ele suporta. Esses sidecars estão todos conectados na malha. Depois de implantado, ele ajuda a unir todos os pods e se parece com a imagem abaixo.

Por que usar uma malha de serviços?

Uma malha de serviços fornece os principais recursos para ajudar a gerenciar a implantação de contêineres. Um dos principais benefícios é como ele ajuda os aplicativos a se comunicarem.

Ao gerenciar as comunicações, a malha de serviços garante que o aplicativo que ele suporta possa funcionar corretamente. Ele faz isso por meio dos seguintes recursos:

- ․Descoberta de serviços: descubra outros serviços e encaminhe as solicitações pela malha adequadamente.

- ․Balanceamento de carga: distribua o tráfego uniformemente entre as instâncias de um serviço.

- ․Segurança: autentique e autorize o acesso e criptografe os dados. ․

- Observabilidade: colete métricas, registros e rastreamentos para monitoramento. ․

- Controle de tráfego: use sidecars para obter um controle refinado sobre roteamento e novas tentativas.

Quais são os riscos de segurança cibernética de uma malha de serviços?

As malhas de serviços são importantes para ajudar suas implantações na nuvem a serem executadas sem problemas. Mas eles podem ser uma vulnerabilidade de segurança cibernética. Veja o porquê:

- Complexidade: Um dos principais benefícios de uma malha de segurança é que ela adiciona camadas extras de comunicação e controle. Essa complexidade também pode gerar confusão para as equipes de segurança, levando a mais brechas de segurança. Isso torna mais fácil para os atacantes encontrarem e explorarem os pontos fracos. ․

- Erros de configuração: configurar uma malha de serviços corretamente pode ser complicado. Se não for bem feito, pode criar oportunidades para ataques cibernéticos. ․

- Escopo limitado: uma malha de serviços é apenas para contêineres, deixando de fora o restante do sistema híbrido e multinuvem. Se alguma parte desse sistema não estiver protegida, ela pode ser um ponto de entrada para os invasores se espalharem pela rede. ․

- Nova tecnologia: as malhas de serviços são relativamente novas, então pode haver vulnerabilidades desconhecidas que ainda não foram descobertas. Mesmo quando são descobertos, pode levar algum tempo para que os fornecedores criem uma solução e que sua equipe a implemente.

Proteja sua malha de serviços com a segmentação Zero Trust da Illumio

Agora que entendemos o que é uma malha de serviços e por que ela é importante, vamos falar sobre como você pode protegê-la.

Ao considerar suas opções, é fundamental não pensar apenas em termos de implantação de contêineres e da tecnologia subjacente, mas também em como isso se expande para seu ambiente híbrido.

Como você pode garantir que toda a sua multinuvem híbrida esteja protegida contra ataques cibernéticos sem silos? Como você controla o movimento lateral?

Com a plataforma de segmentação Zero Trust da Illumio, você pode:

- ․Gerencie consistentemente a política de segurança: implante uma malha para criptografar o tráfego entre os pods dentro de um cluster de contêineres. Em seguida, use o Illumio para impor todo o tráfego de entrada e saída do cluster.

- ․Evite o movimento lateral entre os clusters: o Illumio protege o hospedeiro subjacente e o ambiente híbrido mais amplo. Isso garante uma política de segurança consistente do data center à nuvem e aos contêineres. ․

- Proteja-se proativamente contra invasores: um invasor pode ignorar o proxy secundário e enviar tráfego para fora da malha de serviços. Com o Illumio, você pode impedir que os invasores acessem outras cargas de trabalho.

Entre em contato conosco para saber como a plataforma de segmentação Illumio Zero Trust pode ajudá-lo a se proteger contra o próximo possível ataque na nuvem.

*Gartner, Chandrasekaran, A., & Katsurashima, W. (24 d.C., 22 de janeiro). Guia do CTO sobre contêineres e Kubernetes: as 10 principais perguntas frequentes. Gartner.com. https://www.gartner.com/en/documents/5128231. GARTNER é uma marca registrada e marca de serviço da Gartner, Inc. e/ou de suas afiliadas nos EUA e internacionalmente e é usada aqui com permissão. Todos os direitos reservados.

.png)

.webp)

.webp)