Construindo resiliência cibernética? Use a estrutura MITRE ATT & CK como sua estrela norte

Este blog se concentrará na resiliência e detecção cibernéticas. A resiliência cibernética pode estar em muitas áreas, mas esta série de contra-blogs se concentrará em técnicas e táticas para ajudar sua organização a impedir uma violação ativa, bem como aprender o que implementar para detectar a violação o mais rápido possível. Vou discutir como a segmentação Illumio Zero Trust pode ser usada tanto para detecção quanto para proteção.

Vamos começar do início para ver como podemos fazer isso com o Illumio e usando os conjuntos de ferramentas existentes que você possa ter em sua organização. Com as ferramentas certas, você pode estar pronto para prevenir, detectar e responder.

Feche a porta da frente! : Protegendo seus ativos essenciais

Para começar, vamos falar sobre um exemplo do mundo real.

Todo mundo tem algo muito especial em sua casa. Pode ser uma herança de família, uma joia ou algumas barras de ouro, se você tiver sorte. Neste exemplo, vamos chamá-los de “ativos essenciais”. 'Äù Esses itens especiais estão sempre em sua mente; eles precisam ser protegidos a todo custo.

O que você faz tradicionalmente para proteger nossos ativos essenciais?

Nossas casas têm paredes, janelas e uma porta para proteger da chuva, do vento e dos animais. Se pensarmos nisso em uma porcentagem, digamos que isso afaste cerca de 50% do risco de seus ativos críticos.

É bom ter portas e janelas, mas ainda podem ser abertas a qualquer momento. Adicionamos fechaduras a elas para impedir a entrada dos próximos 10% de risco. Estamos obtendo um perímetro mais seguro agora, mas, como qualquer coisa, podemos melhorá-lo!

Em seguida, precisamos ver quem está fora de nossa casa, se eles estão se esgueirando até a porta ou janela à noite. Colocamos alguma iluminação com sensores de movimento para disparar quando eles detectam movimento. Agora estamos obtendo mais 2% a mais de proteção e, lenta mas seguramente, estamos chegando lá.

Mas não podemos ficar acordados a noite toda esperando as luzes se acenderem. Queremos ser notificados e registrá-lo quando isso acontecer. Vamos para a internet - alguns cliques depois e, no dia seguinte, um novo sistema de câmera aparece com gravação ativada por movimento, uma câmera de vídeo com campainha e sensores de portas e janelas! Agora temos uma cobertura de até 70 por cento.

O perímetro da sua casa está ficando mais difícil de violar, então você presume que seus ativos essenciais estão protegidos com segurança.

Mas quando você volta para casa um dia e descobre que a porta dos fundos foi deixada aberta por acidente, você entra em pânico porque seus ativos essenciais foram roubados. Desta vez, felizmente, nada aconteceu. Ufa, seguro desta vez - mas isso faz você pensar. Se alguém tivesse encontrado a porta traseira de sua casa aberta, poderia ter levado seus ativos essenciais? Você percebe que proteger sua casa contra uma violação ainda não terminou.

Se seus ativos essenciais estão protegidos por apenas 70%, como você pode proteger completamente sua casa contra uma violação? Deixe-me ser o primeiro a estourar sua bolha: você não vai e não pode. As violações são inevitáveis.

Para se preparar para quando uma violação ocorrer, você precisa segmentar seus ativos críticos do resto da casa. Isso garante que, quando uma parte da sua casa for violada, você possa fechar a porta de seus ativos essenciais e garantir que o malfeitor não consiga acessá-los.

Até agora, você já deve ter começado a ver semelhanças entre o exemplo acima e a estratégia de segurança cibernética da sua organização. Explicaremos como essas etapas estão vinculadas às melhores práticas normais de segurança que todos deveriam seguir para obter resiliência e detecção cibernéticas.

Usando a estrutura MITRE ATT & CK para criar resiliência cibernética

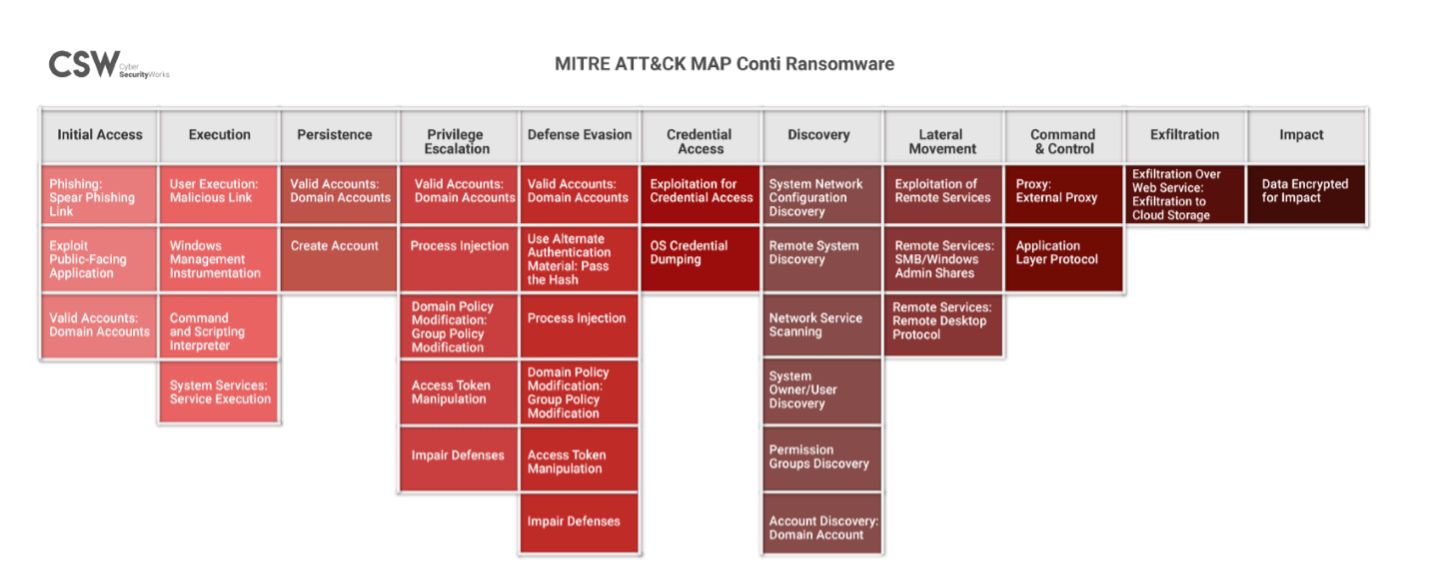

A postagem de Paul fez referência à estrutura MITRE ATT & CK e por um bom motivo. É um modelo de como os atacantes pensam, quais etapas eles tomarão para acessar seus ativos críticos e como detê-los durante cada fase.

As equipes de segurança podem usar essa estrutura para aprender como proteger sua organização contra os padrões de ataque usados por agentes mal-intencionados.

Os ataques que atingem a extremidade direita da estrutura abaixo (exfiltração e impacto) geralmente mostram que uma organização está no início de sua maturidade de segurança.

Se um invasor está chegando à fase de exfiltração, sua organização tem uma mentalidade reativa às violações de segurança. Você provavelmente espera que suas ferramentas de EDR sozinhas possam impedir uma violação quando ela acontece, mas as violações raramente funcionam dessa maneira.

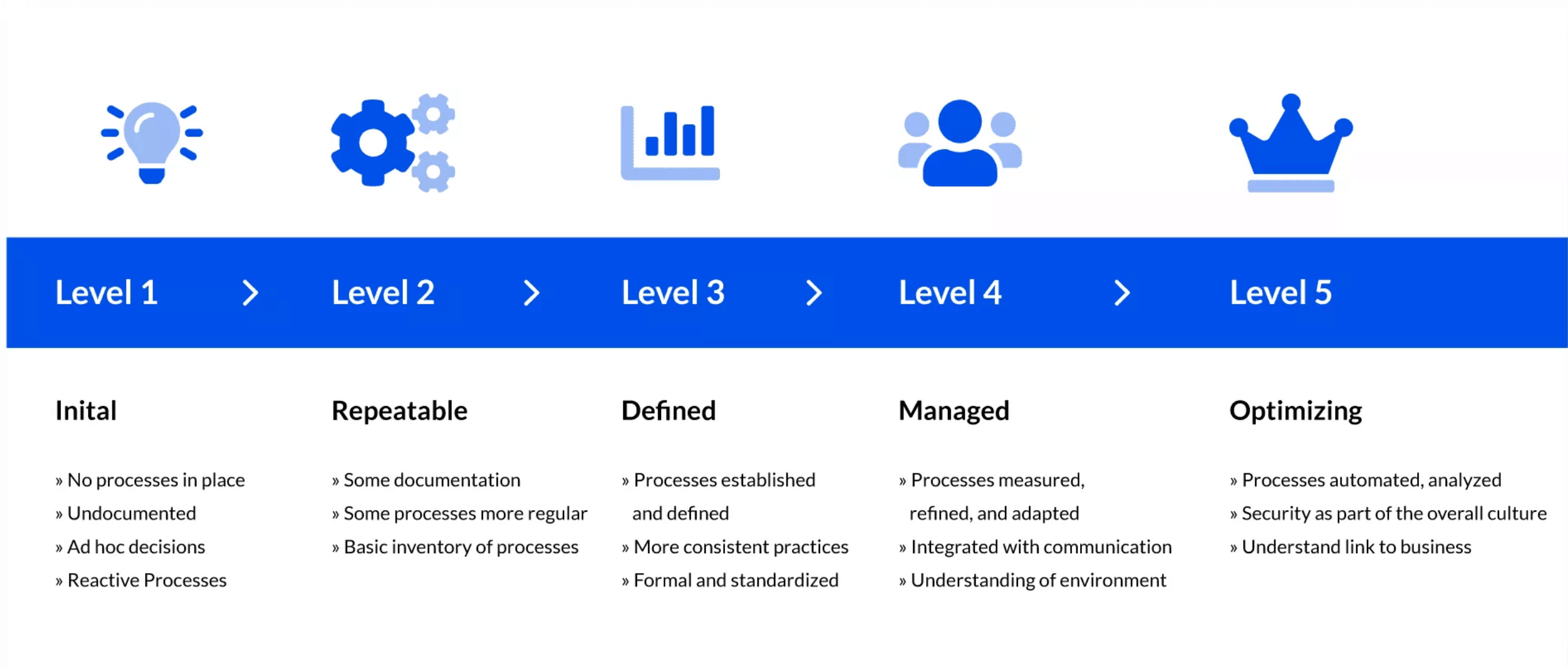

Em que nível está a maturidade de segurança da sua organização? Imagem de CISOSHARE.

Quando uma violação ocorre, interrompê-la o mais cedo possível deve ser a meta — e a segmentação Zero Trust pode ajudar a descobrir onde as ferramentas de EDR terminam.

Na verdade, de acordo com a empresa de segurança ofensiva Bishop Fox, combinar detecção e resposta com o Illumio reduziu radicalmente a propagação de um atacante enquanto detectava 4 vezes mais rápido.

Para onde ir em seguida? Melhorando a maturidade de segurança da sua organização

Nesta série, responderemos à série de Paul e começaremos a descrever as etapas para melhorar a maturidade de segurança de sua organização com a ajuda das melhores práticas de segurança cibernética e da segmentação Illumio Zero Trust. Embora os hackers estejam sempre evoluindo e mudando a forma como atacam, essas táticas da equipe azul podem ajudar você a resistir ao teste do tempo.

Antes da próxima postagem no blog, pense em qual seria o primeiro passo para melhorar a resiliência cibernética da sua organização e faça algumas anotações mentais sobre o status atual de segurança da sua organização. Você pode consultá-los à medida que avançamos para ver como você se compara.

Continue lendo no próximo mês para saber como impedir que as violações se espalhem pela sua rede o mais rápido possível.

Quer saber mais sobre a segmentação Illumio Zero Trust? Entre em contato conosco hoje para uma consulta e uma demonstração.

.png)