Segurança de contêineres: um guia essencial para proteger o Kubernetes

O cenário moderno de segurança cibernética está repleto de novas ameaças. As violações são inevitáveis. Não é uma questão de se , mas de quando você será violado.

Isso significa que você não pode presumir que há um ambiente em sua rede seguro contra ameaças. Os contêineres são um alvo cada vez mais popular para os atacantes. Embora sejam uma poderosa ferramenta de DevOps, eles trazem desafios de segurança exclusivos, especialmente quando colocados em camadas em outras infraestruturas.

Neste post, explicarei por que você precisa prestar atenção à segurança de contêineres e como o Illumio pode ajudá-lo a proteger seus ambientes Kubernetes.

Os contêineres não são seguros por padrão

Normalmente, os contêineres são gerenciados pelo Kubernetes ou pelo OpenShift. Dada sua natureza dinâmica e de curta duração, muitos presumem que os ambientes Kubernetes são menos suscetíveis a ameaças. Isso simplesmente não é verdade.

Os conceitos errôneos de segurança sobre contêineres refletem os primórdios das VMs, quando a mesma suposição foi rapidamente comprovada como errada. Os contêineres enfrentam seu próprio conjunto de ameaças à segurança, assim como qualquer outro ambiente. Os atacantes violam contêineres com objetivos familiares em mente, como ganho financeiro, espionagem de dados, interrupção da infraestrutura, criptomineração e implantação de botnets para ataques de DDoS.

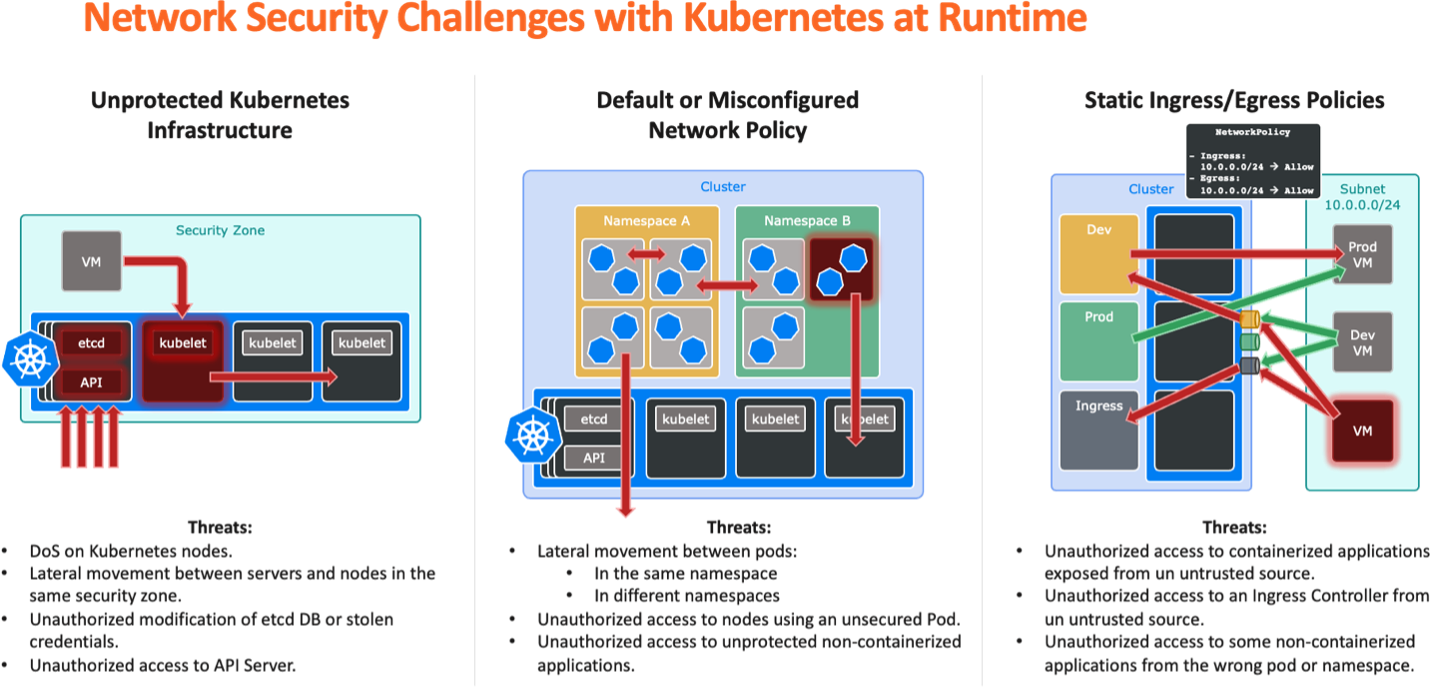

O Kubernetes enfrenta vários desafios exclusivos para proteger um cluster:

O risco de segurança em torno dos contêineres foi comprovado repetidamente:

- Os malwares Siloscape, Hildegard e cr8escape usam uma técnica chamada representação de thread para violar uma rede por meio de contêineres. Eles não têm como alvo direto o cluster Kubernetes. Em vez disso, eles usam o cluster para “escapar” até o nó subjacente e executar códigos maliciosos a partir daí. Isso pode interromper a infraestrutura, potencialmente derrubando todo o cluster Kubernetes hospedado de baixo para baixo.

- Malware Kingsing procura configurações incorretas comuns do servidor PostgreSQL em contêineres que ele usa para implantar pods adicionais para executar código malicioso de criptomineração. Embora esse malware não extraia dados, ele usa os recursos do cluster gratuitamente, o que aumenta os custos do proprietário.

- Ataques à cadeia de suprimentos, como SolarWinds e CodeCov, se infiltraram nos clusters Kubernetes por meio de repositórios de código externos que contornaram as medidas de segurança tradicionais.

Como o malware se espalha no Kubernetes?

Todas as ameaças cibernéticas têm uma coisa em comum: elas querem se mudar. Os atacantes pretendem se espalhar lateralmente para outros recursos ao entrarem no ambiente, eventualmente atingindo seu alvo.

O malware se espalha aproveitando o comportamento humano ou abrindo portas, independentemente do ambiente.

Infelizmente, as pessoas são o elo mais fraco na cibersegurança. Independentemente do treinamento, os usuários podem clicar inadvertidamente em links perigosos, permitindo que o malware entre na rede. Uma vez lá dentro, o malware verifica se há portas abertas para se espalhar para outras cargas de trabalho.

O malware tradicionalmente usa portas RDP, SSH ou SMB abertas para entregar cargas úteis a outras cargas de trabalho. Da mesma forma, os clusters Kubernetes geralmente têm portas abertas usadas pelo NodePort e pelo Kubelet, o que facilita a disseminação dos invasores pelas cargas de trabalho do Kubernetes. ․

Protegendo o Kubernetes: combine microssegmentação com detecção de ameaças

O setor de segurança cibernética tradicionalmente adota uma abordagem de detecção e resposta. As ferramentas de detecção de ameaças monitoram cargas de trabalho e aplicativos em busca de comportamentos incomuns. Se encontrarem algo malicioso, as equipes de segurança trabalharão para erradicar a ameaça.

Mas não importa o quão rápidas sejam essas ferramentas de detecção, as ameaças atuais podem se espalhar mais rapidamente. Pior ainda, uma vez detectada uma violação, ela provavelmente já se espalhou pelo ambiente. As organizações não podem esperar que as ferramentas de detecção sejam 100% eficazes.

Sabemos que as violações se espalham entre cargas de trabalho em portas abertas. Isso significa que não precisamos entender a intenção de uma ameaça para evitar que ela se espalhe. É muito mais eficaz monitorar e aplicar os segmentos primeiro.

Ao restringir a comunicação entre cargas de trabalho, você evita que as ameaças se espalhem independentemente de sua intenção. E você dá tempo à sua ferramenta de detecção para identificar a ameaça.

Por exemplo, se alguém está tentando arrombar a porta da sua casa, você não pergunta primeiro se é um criminoso e depois decide trancar a porta ou não. Você tranca a porta primeiro e faz perguntas depois.

A segmentação é fundamental para qualquer arquitetura de segurança. Em vez de perder tempo determinando o propósito de uma ameaça, bloqueie seu caminho imediatamente. Isso contém a violação e impede que ela se espalhe ainda mais pela rede.

A abordagem da Illumio para conter violações no Kubernetes

A Illumio presume que uma violação acabará por acontecer em qualquer ambiente, incluindo o Kubernetes. A plataforma Illumio oferece suporte à segurança do Kubernetes de várias maneiras.

Crie uma microssegmentação proativa

Ao aplicar a microssegmentação em todas as cargas de trabalho, o Illumio contém violações em seu ponto de entrada, impedindo que elas se espalhem pela rede. Isso significa que as organizações podem sobreviver a uma violação ativa sem afetar suas operações.

Automatize a detecção e a contenção com integrações de terceiros

O Illumio também se integra a plataformas de detecção de terceiros, como para automatizar o processo de detecção e contenção de ameaças.

Se o malware de dia zero estiver usando uma porta que o Illumio está permitindo, essas integrações compartilharão isso com a plataforma Illumio. Em resposta, a Illumio aplicará automaticamente a política de segurança para fechar as lacunas de segurança e reduzir o risco antes que agentes mal-intencionados possam explorá-las.

Isso significa que você pode implementar controles de segmentação granulares com base na inteligência de ameaças em tempo real, reduzindo a superfície de ataque e contendo automaticamente as violações.

Simplifique o Kubernetes DevSecOps

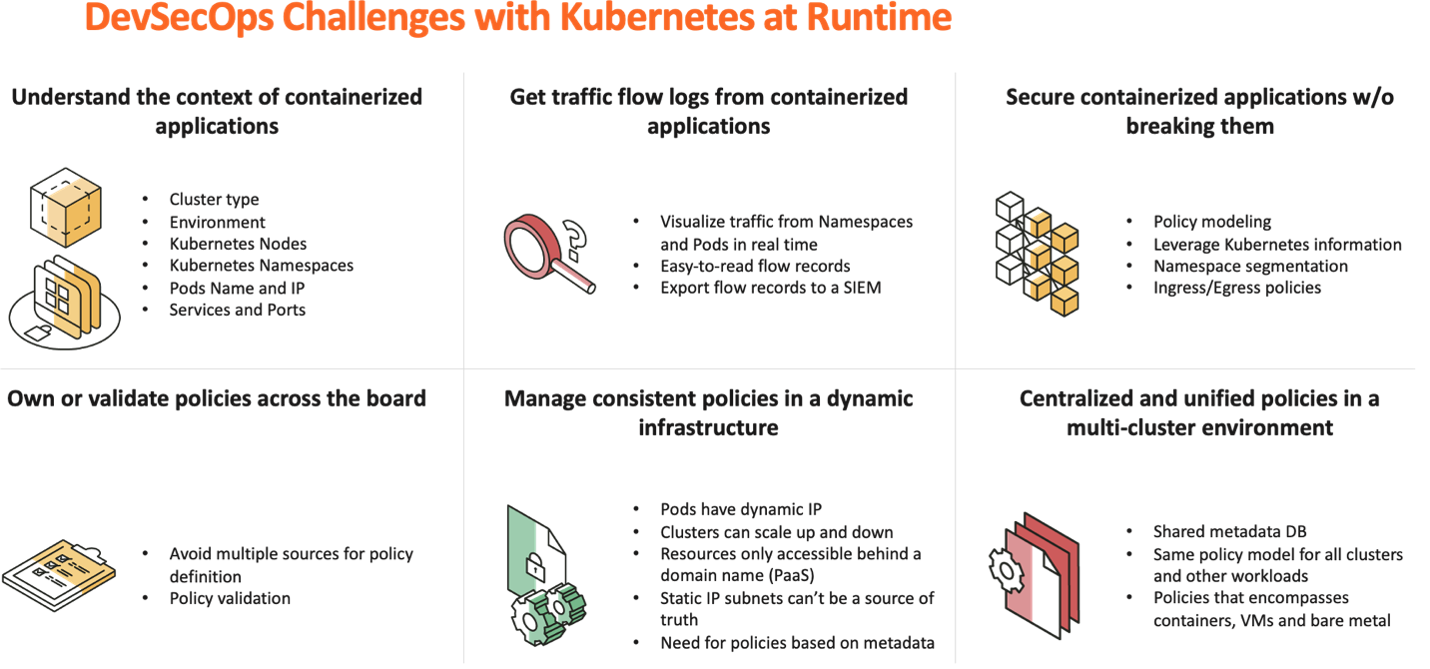

As operações de segurança no Kubernetes exigem que a política de segurança faça parte dos fluxos de trabalho de automação usados durante os ciclos de desenvolvimento em contêineres.

Com o Illumio, você pode obter visibilidade e fiscalização da carga de trabalho do Kubernetes dentro do mesmo fluxo de trabalho global usado em todos os ambientes.

Contenha violações no Kubernetes com o Illumio

Os atacantes querem se espalhar por toda parte, até mesmo no Kubernetes. E se você não conseguir impedir que eles se espalhem, sua organização pode ser a manchete de notícias de amanhã.

A Illumio pode manter você fora das notícias ajudando você a conter violações, reduzir riscos e criar resiliência. Mapeie o tráfego e contenha violações em toda a sua multinuvem híbrida, dentro e fora do Kubernetes.

Entre em contato conosco hoje mesmo para saber como o Illumio pode conter violações em seus ambientes de contêineres.

.png)

.webp)