5 casos de uso para implantar a microsegmentação em ambientes de nuvem pública

As nuvens públicas criaram ambientes elásticos sob demanda que podem ser facilmente dimensionados para atender às necessidades comerciais em constante mudança. Os aplicativos passaram de blocos de código monolíticos estáticos para microsserviços que podem ser implantados em diferentes provedores de nuvem pública, em diferentes regiões e com diferentes sistemas operacionais que dependem da automação em grande escala, desafiando as práticas de segurança existentes para reduzir a exposição ao risco e evitar o movimento lateral de agentes mal-intencionados.

À medida que a escala e o escopo dos ataques cibernéticos estão em constante evolução, mais e mais organizações estão implementando a microssegmentação como parte essencial de uma estratégia de defesa aprofundada. De acordo com uma pesquisa recente com mais de 300 profissionais de TI, 45% atualmente têm um projeto de segmentação ou estão planejando um.

Todos os principais provedores de nuvem pública têm suas próprias soluções de segurança em nuvem, permitindo também níveis básicos de aplicação de políticas. À medida que sua computação em nuvem cresce, você pode solicitar ao seu provedor de nuvem pública um aumento nos grupos de segurança, aumentando a complexidade operacional e aumentando o risco imposto pelo excesso de regras. Além disso, essas ferramentas de segurança na nuvem estão isoladas na arquitetura geral. Cada solução de segurança não funciona bem na sandbox com outras e correlacionar uma violação de segurança entre todas elas é uma tarefa complicada que causa grandes atrasos na resolução. Para obter mais informações sobre esse desafio, confira esta postagem do meu colega Christer.

Os controles de segurança evoluíram e agora oferecem a capacidade de ver a instância de computação em nuvem no contexto do aplicativo e do processo de negócios, permitindo que os usuários entendam melhor os riscos e criem políticas aproveitando o firewall de estado nativo integrado disponível em cada instância de computação.

O primeiro passo na vida de um pacote, em seu nascimento, é anexar uma política. No momento em que um pacote atinge o plano de encaminhamento da rede, a segurança já foi aplicada. Essa abordagem aproxima a segurança da nuvem de onde está a ação e os controles, independentemente da rede. A rede e a segurança são dissociadas para obter o melhor dos dois mundos.

Neste post, responderei a cinco perguntas de segurança em nuvem pública que geralmente surgem quando as organizações estão considerando a microssegmentação.

1. A segurança na nuvem pode ser aplicada durante todo o ciclo de vida de uma carga de trabalho?

Absolutamente. Os controles de segurança na nuvem são aplicados automaticamente em uma carga de trabalho durante todo o ciclo de vida, da criação ao encerramento.

Ao integrar ferramentas de orquestração (como Ansible, Chef, Puppet) com a Application Program Interface (API) da Illumio, as cargas de trabalho são combinadas com o Policy Compute Engine (PCE) da Illumio. Durante o emparelhamento, as tags associadas a uma carga de trabalho são mapeadas para rótulos no PCE e a carga de trabalho herda o conjunto correto de políticas de segurança criado usando rótulos no PCE. Se uma carga de trabalho for rotulada incorretamente, a alteração dos rótulos acionará automaticamente as mudanças de política apropriadas. Se o endereço IP de uma carga de trabalho for alterado, o PCE selecionará o novo endereço IP automaticamente. Como as políticas de segurança estão dissociadas da rede, nenhuma alteração adicional é necessária. Quando uma carga de trabalho é encerrada, o PCE aciona automaticamente as alterações de política apropriadas.

Ao dissociar a rede da segmentação, as mudanças de política são acionadas automaticamente, aplicando o conjunto certo de controles de segurança em uma carga de trabalho durante todo o ciclo de vida. A segurança sempre foi importante, mas à medida que as organizações se tornam mais dependentes do software para impulsionar seus negócios, está se tornando cada vez mais essencial obter a segurança correta para minimizar os riscos comerciais.

2. A visibilidade de aplicativos em tempo real na nuvem pública é possível?

Pode apostar. As inscrições não ficam em uma ilha. Eles conversam entre si e é assim que os processos de negócios funcionam.

A visibilidade em tempo real das dependências do aplicativo nos ajuda a entender o comportamento do aplicativo que impulsiona políticas de segmentação precisas. A visibilidade centrada no aplicativo é a base vital para uma boa segurança, pois os microsserviços são implantados em diferentes provedores de nuvem pública e em diferentes regiões.

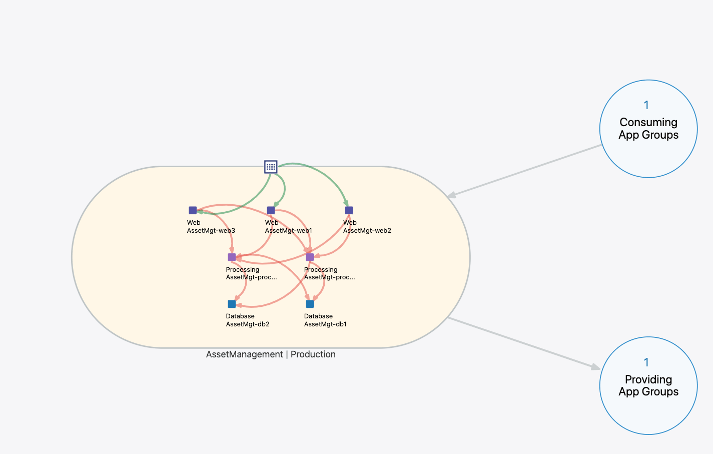

O Illumio Core (anteriormente conhecido como Illumio ASP) fornece um mapa de dependência de aplicativos em tempo real chamado Illumination, que visualiza as comunicações entre cargas de trabalho e aplicativos. As linhas no mapa representam fluxos de tráfego detectados entre cargas de trabalho, seja na nuvem ou no local. A Illumio colore as linhas de vermelho e verde para indicar se a conexão é permitida ou bloqueada pela política de microssegmentação.

A captura de tela abaixo mostra o mapa de dependência do aplicativo AssetManagement no ambiente de produção. Aqui, as linhas no mapa representam fluxos de tráfego detectados entre cargas de trabalho. A Illumio colore as linhas de vermelho e verde para indicar se a conexão é permitida ou bloqueada pela política de microssegmentação. Uma linha verde significa que uma política foi escrita para permitir a conexão. Uma linha vermelha significa que não existe nenhuma política e a conexão será bloqueada ao entrar no modo de imposição. As linhas vermelha e verde facilitam incrivelmente a visualização de sua política de segmentação e de suas violações de políticas. Sofrendo de daltonismo? O Illumio ASP oferece aos usuários uma opção de deficiência de visão de cores.

Quando o agente da Illumio, o Virtual Enforcement Node (VEN), é instalado em uma carga de trabalho e emparelhado com o PCE, a visibilidade e a fiscalização estão disponíveis. O emparelhamento de um VEN com um PCE é automatizado usando ferramentas como Ansible e Terraform.

Quando o VEN não está instalado em uma carga de trabalho, usando soluções compartilhadas pela Illumio Labs, os clientes podem visualizar a dependência de aplicativos das cargas de trabalho executadas no Microsoft Azure e no Amazon AWS no PCE.

3. Posso validar meus controles de segurança na nuvem em várias nuvens?

Você com certeza pode, sem interromper seu aplicativo. Um dos maiores desafios em uma implantação multinuvem é a falta de segurança consistente, pois cada provedor oferece um conjunto de controles que podem ser conceitualmente semelhantes, mas diferem significativamente na implementação. A Illumio abstrai a nuvem subjacente do aplicativo sem depender do conhecimento ou do controle da infraestrutura para desenvolver políticas de segurança.

A Illumio oferece duas soluções para validar seus controles de segurança:

- Mude Iluminação para Visualização de rascunho para visualizar o rascunho da política e ver o que acontecerá quando você provisionar alterações.

- Mude o estado da política de cargas de trabalho para Teste para aplicar todas as regras em seu conjunto de regras e visualizar todo o tráfego que seria bloqueado quando você colocasse as cargas de trabalho no estado de política aplicada. Nenhum tráfego está bloqueado no estado de teste.

4. A microssegmentação é possível na plataforma como serviço (PaaS)?

Sim. A Illumio Labs compartilhou soluções que oferecem visibilidade e fiscalização para o banco de dados SQL do Microsoft Azure e o Amazon AWS RDS.

O Illumio Labs descreve três etapas para visibilidade e fiscalização. Aqui, o firewall em nível de servidor que protege o servidor de banco de dados SQL do Azure é programado usando as políticas de segurança definidas no PCE.

A Illumio Labs também descreve seis etapas para visibilidade e fiscalização. Os buckets do S3 são usados para armazenar registros de fluxo que acionam uma função do Lambda que reprograma os grupos de segurança da VPC com base nas políticas de segurança definidas no PCE.

5. A Illumio pode ajudar com uma grande violação de segurança na nuvem?

Sem dúvida. Errar a segurança pode significar perda de dados, violação de dados, exposição de dados confidenciais, impacto na receita, efeito duradouro na marca e até penalidades relacionadas à conformidade. A segurança não acompanhou a evolução que vimos na infraestrutura e nos aplicativos. Você precisa abordar a segurança de uma nova maneira e pensar de forma diferente sobre os ambientes de aplicativos e como protegê-los.

Um dos maiores desafios de uma violação de segurança é o movimento lateral. O Illumio foi projetado para interromper o movimento lateral e reduzir o raio de explosão. Por design, o Illumio segue um modelo de “lista de permissões”; portanto, quando uma carga de trabalho é comprometida, as políticas de segurança de todas as outras cargas de trabalho são atualizadas automaticamente para bloquear o tráfego da carga de trabalho comprometida.

As iniciativas de controles de segurança do Center for Internet Security (CIS) são amplamente adotadas e existem há mais de 10 anos. Os controles são derivados dos padrões de ataque mais comuns destacados nos principais relatórios de ameaças e examinados por uma comunidade muito ampla de profissionais do governo e do setor. Eles refletem o conhecimento combinado de especialistas forenses e de resposta a incidentes comerciais e governamentais. Os recursos da Illumio ajudam você a atender ou apoiar diretamente os controles básicos, fundamentais e organizacionais do CIS.

Recapitulação rápida

A microssegmentação é uma abordagem muito eficaz para evitar movimentos laterais não autorizados em sua organização, e não é por acaso que ela se tornou um princípio fundamental de uma estrutura Zero Trust.

À medida que sua organização se expande para atender às necessidades de negócios, criar controles de segurança consistentes que funcionem em provedores de nuvem pública se torna fundamental para reduzir sua exposição ao risco e reduzir a complexidade. Pronto para dar o primeiro passo em sua jornada de microssegmentação? Inscreva-se para um teste gratuito de 30 dias.

.png)